Awas! Geng Malware Emotet Tebar Ancaman via SMiShing

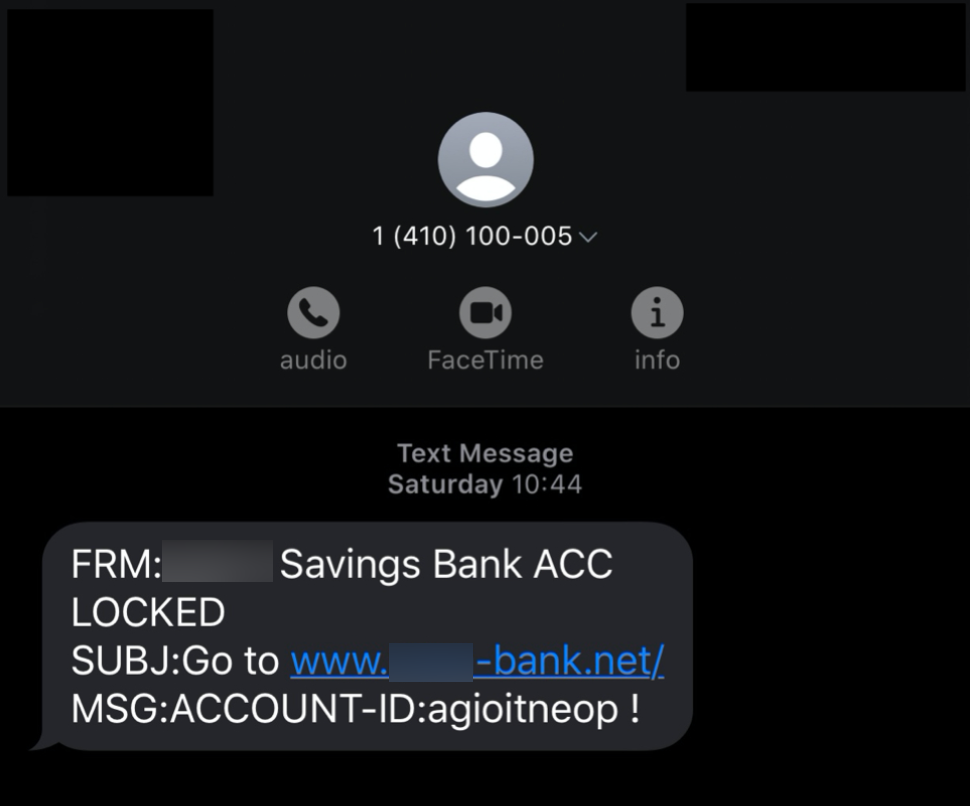

Cyberthreat.id – Geng penjahat siber malware Emotet terus bergerilya dan kini menebar ancaman dengan trik baru: melalui pesan singkat (SMS) yang berpura-pura dari bank.

Pesan SMS itu dikirim oleh penjahat dari nomor yang berasal dari Amerika Serikat. Nomor itu menyamar sebagai bank terkenal, juga tempat korban yang ditargetkan sebagai nasabahnya.

Kampanye yang terkenal dengan istilah “SMiShing” (SMS phishing) tersebut diamati baru-baru ini oleh peneliti IBM X-Force, divisi keamanan siber di bahwa naungan IBM.

Teknik penyebaran malware Emotet melalui pesan SMS tersebut tergolong baru. Biasanya penjahat Emotet cenderung memilih penyebarannya melalui email phishing atau surat elektronik (surel) berbahaya.

“Emotet terus berevolusi sejak muncul kembali pada September 2019,” tulis ThreatPost, Rabu (19 Februari 2020).

Baru-baru, mereka juga menggunakan teknik baru: menginfeksi wi-fi untuk selanjutnya membiarkan malware menyebar sendirinya, seperti Worm. Worm terkenal sebagai malware yang menyebar sendiri ketika sudah menginfeksi komputer atau jaringan korban.

Berita Terkait:

- Kenali Perbedaan Virus, Worm, dan Malware

- Gawat, Strain Baru Emotet: Infeksi Jaringan Wifi!

- Januari, Emotet Berkedok Virus Corona Terbanyak Disebar

- Malware Emotet Serang Kampus-kampus Indonesia

- Emotet, Si Dropper Trojan Paling Mahal dan Merusak

Walaupun “SmiShing” bukan hal yang baru, peneliti mengatakan, taktik pengiriman Emotet ini mempersulit tim keamanan untuk melacaknya.

Pesan yang dikirim penyerang mendesak korban untuk mengklik tautan yang mengarahkan mereka ke domain yang dikenal mendistribusikan Emotet (shabon[.]co). Secara visual halaman dari tautan tersebut meniru halaman mobile banking bank.

Domain landing page (halaman pendaratan) “SMiShing” didaftarkan pada hari yang sama ketika pesan teks dikirim.

“Domain tersebut menampilkan nama bank dan dirancang membujuk para korban agar memasukkan kredensial mereka sebagai langkah pertama. Kemudian, mereka diminta mengunduh file dokumen yang dimuat,” tulisThreatPost mengutip temuan peneliti.

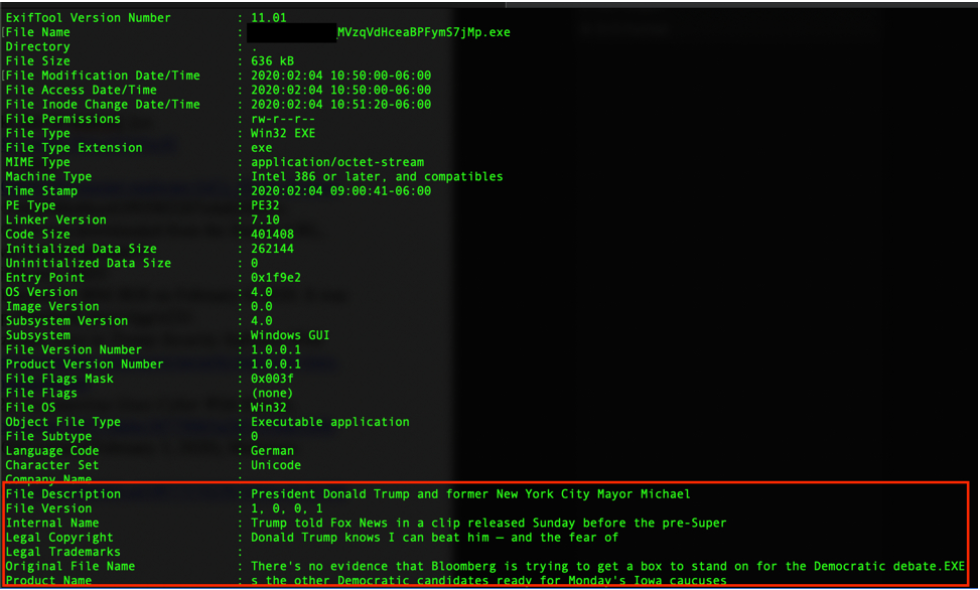

File biner tahap pertama Emotet yang berisi kutipan "berita", kemungkinan sebagai taktik anti-deteksi. | Sumber: securityIntelligence.com

Setelah menemukan dua URL tambahan yang melayani infeksi Emotet, peneliti memeriksa dua file biner yang disajikan kepada para korban. Para peneliti menemukan beberapa konten sampah dalam file tersebut yang berisi kutipan “berita” tentang Presiden Donald Trump dan calon Presiden AS Michael Bloomberg.

"Operator Emotet yaitu geng Mealybug telah memvariasikan kampanyenya dari waktu ke waktu. Sejak akhir 2019, Mealybug melakukan kampanye melalui berbagai saluran, termasuk spam, email sextortion, SMiShing dan tipuan seperti peringatan virus korona palsu yang menyebar di Jepang," tutur peneliti.

Berita Terkait:

- Emotet Merajai 10 Top Malware Sepanjang 2019

- Kota Frankfurt Matikan Jaringan TI Usai Diserang Emotet

- Hacker Emotet Manfaatkan Ketenaran Virus Corona

- Awas, Email Malware Emotet Catut Nama Greta Thunberg

Para peneliti percaya bahwa taktik ini adalah cara untuk menghindari deteksi antivirus. Jenis metode anti-deteksi ini serupa dengan yang dilakukan geng Trojan TrickBot.

“Bahwa, Emotet adalah juga bisa membawa TrickBot sebagai muatan (payload) dan diturunkan ke sistem yang terinfeksi, ada kemungkinan bahwa serangan ini adalah kampanye bertarget yang dirancang untuk memungkinkan penyebaran Trojan TrickBot atau Trojan perbankan,” kata peneliti.

Peneliti meyakini dengan penampilan lain, operator Emotet kemungkinan ingin meluncurkan serangan siber di waktu mendatang, seperti mendompleng agenda internasional Olimpiade Tokyo pada Juli 2020.[]

Redaktur: Andi Nugroho

Ilustrasi | Foto: ZDNet

Ilustrasi | Foto: ZDNet