Emotet, Si Dropper Trojan Paling Mahal dan Merusak

Cyberthreat.id – Perangkat lunak jahat (malicious software/malware) Emotet akhir-akhir sedang naik daun. Dalam kampanye serangan di sejumlah negara, bahkan para penjahat siber sampai mencatut kepopuleran aktivis-lingkungan muda asal Swedia, Greta Thunberg.

Peneliti Malwarebytes menyebutkan, bahwa Emotet termasuk Trojan perbankan. Awalnya, malware ini didesain untuk menargetkan industri finansial dan mencuri informasi kredensial dari korban. Secara sederhana, sebetulnya Emotet adalah pengunduh atau dropper pembawa Trojan perbankan lain.

Sejak pertama kali diidentifikasi pada 2014, Emotet mulai tampil dengan variasi baru, yaitu ada penambahan kerja pengiriman spam dan malware Trojan perbankan.

Emotet juga dirancang untuk menghindari deteksi produk anti-malware/virus. Seperti layaknya kemampuan worm, Emotet menyebar ke komputer satu kompoter lain yang terhubung.

Kementerian Keamanan Dalam Negeri (DHS) Amerika Serikat memasukkan Emotet sebagai salah satu malware paling mahal dan merusak karena kemampuan kerjanya yang canggih. Emotet menyerang badan pemerintahan, individu, dan perusahaan swasta yang merugi hingga jutaan dolar per kejadian.

Awal mula serangan

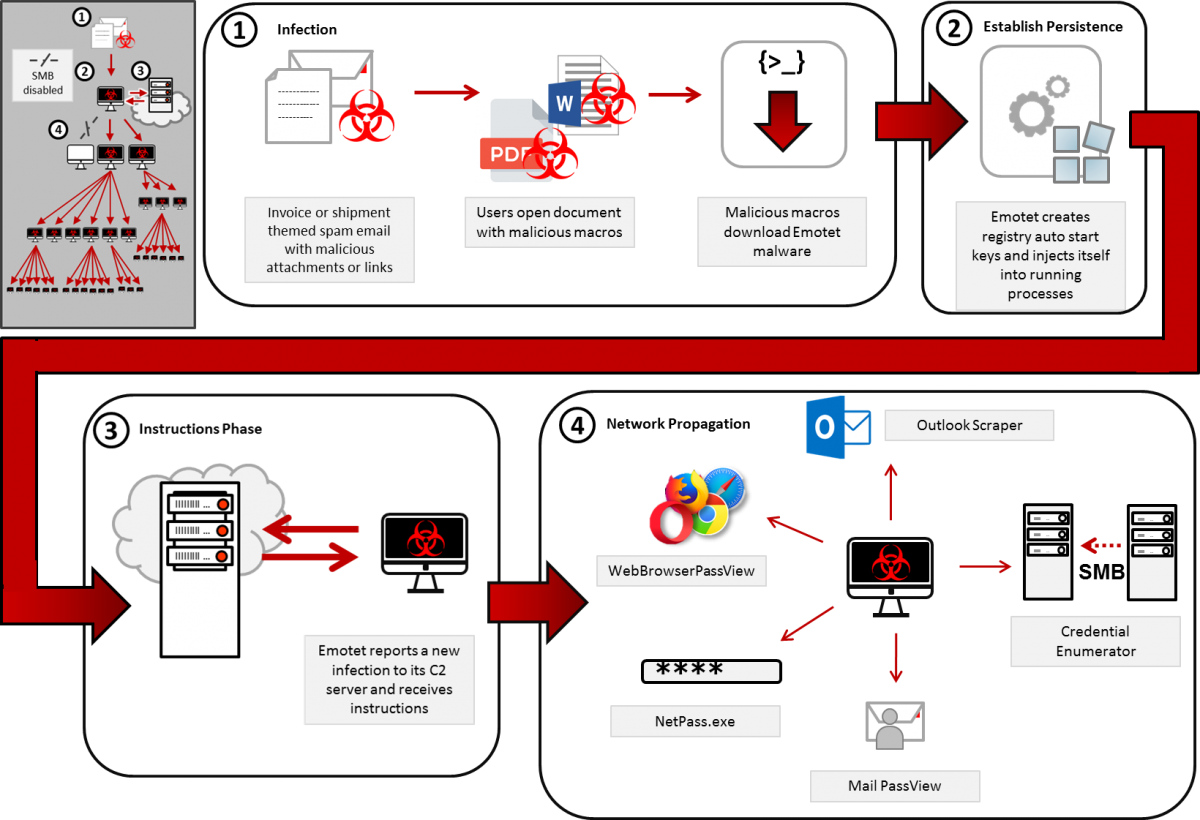

Emotet terutama menyebar melalui email spam (malspam). Infeksi dapat melalui skrip berbahaya, file dokumen berkemampuan makro, atau tautan jahat. Email Emotet bisa berisi produk merek tekenal atau nama perusahaan atau individu yang sedang naik daun agar tampak sebagai email sah.

Dengan cara phishing seperti itu, cybercrook berharap Emotet akan diklik oleh penerima email. Versi awal Emotet, menurut Malwarebytes berupa file JavaScript berbahaya, selanjutnya berkembang untuk menggunakan dokumen yang diaktifkan secara makro untuk mengambil muatan virus dari server perintah dan kontrol (C&C) yang dijalankan oleh para penyerang.

Ilustrasi serangan Emotet. Sumber: Kementerian Keamanan Dalam Negeri AS

Emotet juga didesain untuk tahu apakah dia sedang bekerja di mesin virtual (VM) atau tidak, bahkan “bekerja dengan cara yang sama” dengan pembaruan sistem operasi pada PC. Ini memungkinkan penyerang untuk menginstal versi terbaru dari perangkat lunak, menginstal malware tambahan seperti Trojan perbankan lain, atau bertindak sebagai tempat pembuangan untuk informasi yang dicuri seperti kredensial keuangan, nama pengguna dan kata sandi, dan alamat email, tulis Malwarebytes.

Berita Terkait:

- Kota Frankfurt Matikan Jaringan TI Usai Diserang Emotet

- Lake City Membayar Tebusan Setelah Dikunci Triple Threat

- Awas, Email Malware Emotet Catut Nama Greta Thunberg

Para peneliti awalnya berpikir Emotet juga menyebar menggunakan kerentanan EternalBlue/DoublePulsar—aktor di balik serangan WannaCry dan NotPetya. Ternyata, peneliti menyimpulkan bukan itu penyebabnya. Malware yang memanfaatkan kerentanan EternalBlue/DoublePulsar adalah TrickBot yang sering dibawa Emotet untuk disebarkan.

Pada Januari 2015, versi baru Emotet muncul dan berkembang baru lagi pada 2018, mencakup kemampuan untuk menginstal malware lain ke mesin yang terinfeksi. Malware ini mungkin termasuk Trojan dan ransomware lainnya.

Contoh serangan adalah pada Juli 2019 di Lake City, Florida yang menelan kerugian hingga US$ 460.000 untuk pembayaran ransomware. Analisis saat itu, menurut Malwrebytes, menemukan Emotet hanya berfungsi sebagai vektor infeksi awal. Setelah terinfeksi, Emotet mengunduh Trojan perbankan lain yang dikenal sebagai TrickBot dan ransomware Ryuk.

Pada September 2019, kampanye Emotet yang digerakkan oleh botnet menargetkan korban di Jerman, Polandia, Italia, dan Inggris dengan baris subjek pada email: “Payment Remittance Advice” and “Overdue invoice.”

Siapa target Emotet?

Setiap orang adalah target Emotet. Hingga saat ini, Emotet telah menghantam individu, perusahaan, dan entitas pemerintah di Amerika Serikat dan Eropa, mencuri login perbankan, data keuangan, dan bahkan dompet Bitcoin.

Satu serangan Emotet yang patut dicatat adalah terjadi di City of Allentown, Pennsylvania, AS. Karena serangan itu, pemerintah kota meminta bantuan langsung dari tim respons insiden Microsoft untuk membersihkan. Dilaporkan menelan kerugian hingga US$ 1 juta untuk memperbaiki kota tersebut.

Sekarang setelah Emotet digunakan untuk mengunduh dan mengirim Trojan perbankan lainnya, daftar target bahkan berpotensi lebih luas. Versi awal Emotet digunakan untuk menyerang pelanggan perbankan di Jerman. Versi selanjutnya dari organisasi yang ditargetkan Emotet di Kanada, Inggris, dan AS.

Ilustrasi | Foto: securityintelligence.com/Thinkstock

Ilustrasi | Foto: securityintelligence.com/Thinkstock