Pendiri Signal Meretas Cellebrite, Penyedot Data Ponsel yang Juga Dipakai Polri

Cyberthreat.id - Akhir Desember 2020 lalu, perusahaan Israel pembuat alat penyedot data ponsel, Cellebrite, mengklaim dapat menerobos enkripsi pesan dari aplikasi Signal yang dikenal mengutamakan privasi penggunanya. Tampak seperti tindakan balasan, sekarang giliran pendiri Signal Moxie Marlinspike mengulik jeroan Cellebrite yang dipakai oleh penegak hukum di sejumlah negara, termasuk Polri di Indonesia.

Dalam sebuah unggahan di blog resmi Signal pada Rabu (21 April 2021), Marlinskpike mengatakan bahwa Cellebrite dapat dengan mudah disabotase.

Cellebrite, yang berspesialisasi dalam membantu penegakan hukum dan badan intelijen menyalin log panggilan, teks, foto, dan data lain dari ponsel cerdas termasuk iPhone, berulang kali mendapat kecaman atas penjualan sebelumnya kepada pemerintah otoriter, termasuk Rusia dan China.

Berkantor pusat di Petah Tikva, Israel, perusahaan ini didirikan di Israel pada 1999 oleh Avi Yablonka, Yaron Baratz dan Yufal Aflalo. Saat ini, Cellebrite yang didanai Sun Corporation asal Jepang telah memiliki enam kantor cabang diantaranya di Amerika dan Jerman.

Cellebrite bekerja dengan cara dihubungkan secara langsung dengan perangkat yang hendak diintip isi dalamnya. Produknya yang disebut Cellebrite UFED (Universal Forensic Extraction Device) memungkinkan pihak berwenang mengurai file yang dilindungi dengan metode enkripsi, juga membongkar pasword yang dipakai untuk melindungi data di ponsel.

Di Indonesia, awal bulan ini, Polri terungkap menggunakan alat itu untuk menyedot data dari ponsel Jumhur Hidayat, petinggi ormas Koalisi Aksi Menyelamatkan Indonesia (KAMI). (Lihat: Polri Pakai Cellebrite Buatan Israel untuk Sedot Data Ponsel Jumhur Hidayat KAMI).

Sebelumnya, polisi Surabaya juga menggunakan alat serupa saat menangani kasus prostitusi online yang menjerat artis Vanessa Angela. (Lihat: Bocoran Cara Kerja Cellebrite Sedot Data Ponsel Vanessa Angel)

Meskipun Cellebrite mengklaim hanya menjual peralatannya kepada penegak hukum, namun penelusuran Cyberthreat.id pada Juli 2019 menemukan, alat itu bisa dibeli secara online. Sebuah situs yang menjual peralatan detektif, misalnya, membandrol alat itu dengan harga 11.949 Pounsterling atau setara Rp211 juta. Sedangkan untuk perangkat lunak (software) dengan lisensi per tahun dijual seharga 1.289 Poundsterling, setara Rp22,7 juta.

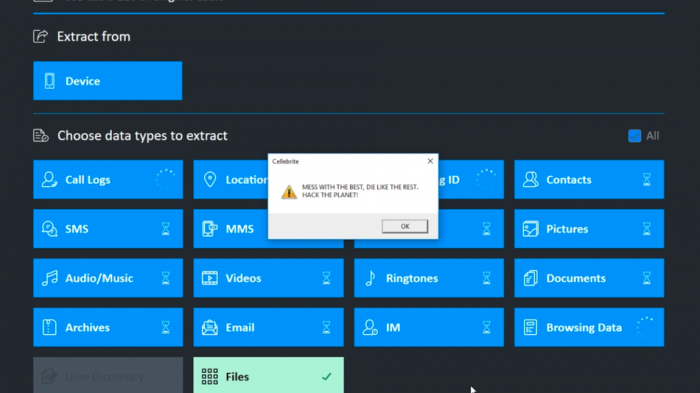

Dalam temuannya, Marlinspike mengatakan dia telah memiliki sekantong peralatan Cellebrite dan memeriksa perlengkapan di dalamnya. Hasilnya, dia menemukan sejumlah keretanan di perangkat lunak Cellebrite.

“Melihat UFED dan Physical Analyzer, kami terkejut menemukan bahwa sangat sedikit perawatan yang tampaknya telah diberikan untuk keamanan perangkat lunak Cellebrite itu sendiri,“tulisnya.

Dia mencatat bahwa Cellebrite masih menggunakan beberapa DLL lama dan kedaluwarsa, termasuk versi 2012 dari FFmpeg dan paket penginstal MSI Windows untuk program iTunes Apple.

Dia juga mengunggah sebuah video pendek yang memperlihatkan bahwa perangkat lunak Cellebrite tidak berfungsi setelah dirinya menambahkan file khusus ke ponsel yang datanya hendak disedot atau dikloning.

Marlinspike tampaknya akan menggunakan temuannya untuk memperkuat keamanan Signal agar tidak bisa ditembus oleh Cellebrite.

Cellebrite, seperti dilaporkan Reuters, tidak secara langsung menjawab klaim Marlinspike tetapi mengatakan bahwa karyawan perusahaan "terus mengaudit dan memperbarui perangkat lunak kami untuk melengkapi pelanggan kami dengan solusi intelijen digital terbaik yang tersedia."

Di bagian lain dalam posting blognya, Marlinspike mengatakan dia telah menemukan potongan kode dari Apple Inc di dalam perangkat lunak Cellebrite, sesuatu yang dia katakan "mungkin menimbulkan risiko hukum bagi Cellebrite dan penggunanya" jika dilakukan tanpa otorisasi dari Apple.

Apple tidak segera menanggapi permintaan komentar.

Dan Tentler, pendiri eksekutif perusahaan keamanan Phobos Group, dalam pernyataannya yang dikutip Mashable menjelaskan bahwa temuan Moxie menunjukkan sangat berisiko bagi agen pemerintah untuk menggunakan produk Cellebrite.

Tentler bilang, dengan teknik tertentu, seorang penyerang bisa saja menyusup ke perangkat yang terhubung dengan aplikasi Cellebrite, lalu mencuri data di dalamnya.[]

Hasil pengujian Marlin Spike yang memperlihatkan perangkat lunak Cellebrite dapat disabotase dan tidak berfungsi.

Hasil pengujian Marlin Spike yang memperlihatkan perangkat lunak Cellebrite dapat disabotase dan tidak berfungsi.