Mencermati Sampel Data PeduliLindungi yang Dibocorkan Bjorka

Cyberthreat.id – Bjorka, aktor jahat di balik kebocoran data registrasi pengguna seluler dan aplikasi MyPertamina, kembali mengusik, di tengah pesta Presiden Joko Widodo menyambut para kepala negara G20 di Bali, dengan mengklaim memiliki 3,2 miliar data dari PeduliLindungi (PL).

Bjorka mengumumkan data tersebut di forum Breached.to pada 15 November 2022, bertepatan di pembukaan G20. Ia mengklaim basis data yang dimiliki meliputi nama, email, NIK, nomor seluler, status Covid-19, riwayat check-in, riwayat pelacakan kontak, vaksinasi, ID perangkat, dan lain-lain.

Ukuran file tersebut sebesar 157 Gigabita tanpa terkompresi atau 48 GB dalam kondisi terkompresi, kata Bjorka.

PL adalah aplikasi pelacakan Covid-19 yang diluncurkan pemerintah pada 26 Maret 2022 dengan nama TraceTogether. Karena memiliki kesamaan nama dengan milik Singapura, aplikasi bikinan Telkom tersebut berubah nama menjadi PeduliLindungi di hari berikutnya.

Aplikasi awalnya berbasis partisipasi sukarela warga. Akan tetapi, instalasi aplikasi menjadi “wajib” bagi setiap warga yang ingin naik transportasi publik, berkunjung ke mal, gedung, rumah sakit, dan lainnya. Aplikasi sebagai alat untuk menunjukkan bukti bahwa orang tersebut telah divaksinasi atau sedang dalam berstatus positif Covid-19 atau tidak.

Data individu setelah tes swab yang diunggah ke aplikasi, otomatis akan terlacak oleh mesin pemerintah. Dari situlah, pelacakan pasien bisa terpantau, dengan siapa saja ia berkontak, terlebih aplikasi juga melacak geolokasi smartphone milik pasien. (Baca: Fitur Sijejak, Pelacakan Informasi Terpapar Covid-19 di PeduliLindungi)

Pendek kata, aplikasi PL memiliki kumpulan data pribadi warga yang lengkap mulai NIK, nama lengkap, profil atau anggota keluarga tertaut, nomor paspor, kewarganegaraan, tanggal lahir, status vaksin, riwayat tes, email, lokasi, nomor telepon, dan riwayat check-in di ruang publik.

Membobol sistem?

Bjorka memberikan sejumlah sampel. Ini yang menarik untuk diteliti. Ia menyebut bahwa data yang didapat itu, termasuk milik Menkominfo Johnny G Plate, Menko Marves Luhut Binsar Pandjaitan, dan artis Deddy Corbuzier.

Harga seluruh data tersebut ditawarkan ke publik seharga US$100.000 yang dibayarkan dalam bentuk Bitcoin.

Sampel data terbagi dalam lima paket, yaitu history check-in (1,3 miliar), contact tracing history (1,5 miliar), vaccination (209 juta), account sorted (94 juta), dan user (94 juta).

Selama ini Bjorka sebatas membocorkan data, tapi tak pernah mengutarakan bahwa dirinya merusak sistem jaringan yang dimiliki pemerintah. Jika memang ia betul-betul membobol sistem, artinya kemampuan Bjorka sangat hebat—terlebih pemerintah selalu mengklaim data disimpan dalam kondisi aman. (Baca: Di Mana Data Pengguna PeduliLindungi Disimpan? Ini Penjelasan Menkominfo)

Bisa jadi Bjorka hanya mengumpulkan data dari seseorang yang menjual ke dirinya. Sebab, kebocoran data tidak selalu terjadi karena serangan jarak jauh, membobol server, lalu mengeruk basis data.

Peretas bisa dibantu oleh orang dalam. Atau, dalam skenario tertentu petugas input data juga bisa teledor menaruh basis data tidak terkunci sehingga banyak pengguna komputer di instansi itu mampu mengaksesnya. Bahkan, sangat mungkin mereka menjadi aktor pembantu untuk kebocoran sebuah data. Masih ingat kasus petugas kelurahan yang memalsukan data vaksinasi? (Baca: Staf Kelurahan Palsukan Sertifikat Vaksinasi Covid-19)

Dari akses seperti itulah, pengoleksian data sangat mudah dilakukan, terlebih tidak ada pengawasan secara intensif. Bahkan, baru-baru ini Cyberthreat.id mendapati kumpulan data pendaftar vaksinasi dari sebuah daerah diunggah telanjang di situsweb scribd.com, platform e-book dan audiobook buatan Scribd Inc asal Amerika Serikat yang bisa diakses secara gratis dan berbayar.

Tangkapan layar dokumen yang berisi pendaftar vaksinasi di sebuah desa di Jawa Barat. Diunggah pada 27 April 2021.

Namun, ada kemungkinan pula bahwa kebocoran data bisa disebabkan oleh Application Programming Interface (API). Sudah banyak contoh kasus, peretas mengikis data melalui kerentanan API. Pada Oktober 2022, Securiti.ai, perusahaan keamanan yang fokus pada kontrol data asal AS, mendaftar sejumlah peretasan data akibat kerentanan API, antara lain peretasan lebih dari tiga miliar pengguna Yahoo! pada 2016, lebih dari 60 juta pelanggan USPS (2018), 530 juta pengguna Facebook (2019), dan 700 juta pengguna LinkedIn (2021).

Apalagi PeduliLindungi juga terintegrasi dengan sejumlah aplikasi melalui API. (Baca: Kemenkes Integrasi PeduliLindungi dengan 11 Aplikasi Ini)

Terlepas dari itu semua, pakar keamanan siber Vaksin.com, Alfons Tanujaya mengaku heran dengan data-data PeduliLindungi sampai dikuasai Bjorka. Kepada detikINET, ia meyakini data-data yang bocor itu “valid”. Menurut Alfons, jika memang pemerintah menerapkan ISO 27001 dengan baik, akan mudah mencari letak sumber kebocoran data.

Awal Januari 2021, Ketua Lembaga Riset Siber Indonesia Communication and Information System Security Research Center (CISSReC), Pratama Dahlian Persadha pernah memperingatkan soal keamanan data.

Menurut Pratama, Badan Kesehatan Dunia (WHO) memberikan panduan bahwa aplikasi pendukung melawan Covid-19 harus minim eksploitasi data untuk mengurangi penyalahgunaan data.

"Jangan sampai aplikasi ini malah dimanfaatkan pihak tidak bertanggung jawab untuk mendulang keuntungan dengan peretasan dan tindakan tidak bertanggung jawab lainnya," katanya.

“Aplikasi ini akan dilirik sebagai target karena punya akses data cukup besar. Jadi, ini harus menjadi perhatian besar dari Kominfo." (Baca: Kominfo dan Telkom Diminta Transparan Soal Data Pengguna PeduliLindungi)

Pengecekan

Dari paket sampel data “history check-in”, Cyberthreat.id memeriksa tiga nama pengguna, yaitu orang A, orang B, dan orang C (sengaja dianonimkan).

Pertama, nomor telepon. Melalui aplikasi pelacak nomor gratis, Getcontact, pemeriksaan menemukan kecocokan terhadap nomor seluler dan nama yang tertera di sampel data.

Kedua, lokasi. Sampel data yang dibagikan sangat rinci. Tampaknya, sangat tidak mungkin Bjorka menginput satu per satu data, lalu membuat format kolom , seperti user_userid, user_fullname, user_mobileNumber, user_nik, checkInTime, checkOutTime, place_activityType dll). Dari sini, dugaan kuat data yang dibocorkan tersebut ditarik (diunduh) dari aplikasi.

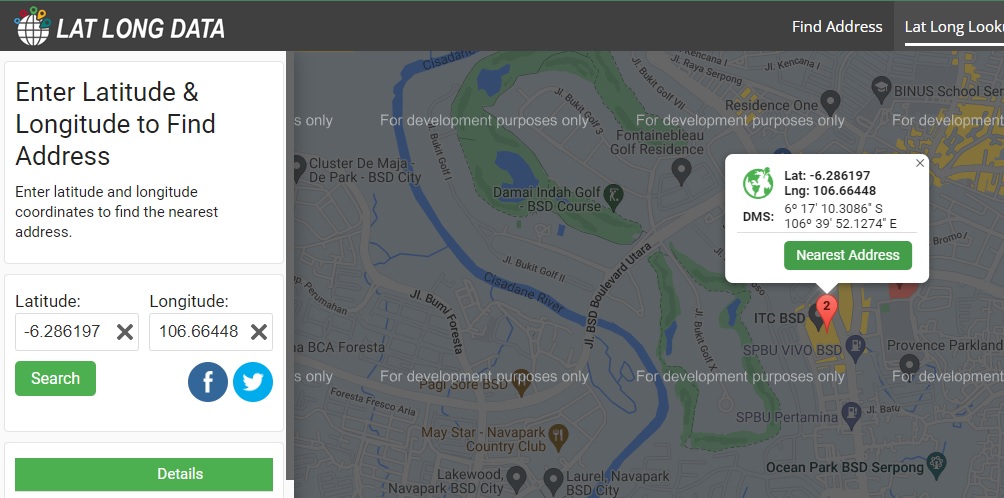

Dari kolom “place_name”, orang A, misalnya, berada di ITC BSD. A masuk melalui “pintu UG Utara 2”. Alamatnya (place_location_address) tertera “Jl. Pahlawan Seribu, Serpong, Tangerang 15322” dengan geolaksi: 106.664484 (longitude/garis bujur) dan -6.286197(latitude/garis lintang).

Saat Cyberthreat.id mengecek geolokasi melalui latlongdata.com, hasilnya cocok, seperti tangkapan layar di bawah ini:

Dari sampel data itu juga diketahui terdapat kolom “place_createdBy_fullname” yang berisi nama orang atau instansi yang tampaknya meregistrasi tempat tersebut. Karena dari beberapa nama pengguna yang masuk ke mal sama, kolom itu memunculkan nama yang sama. Misal, Solo Grand Mall nama pembuat tempat: “Solo Grand Mall” atau Kediri Town Square nama pembuatnya: “Admin Passport 01”

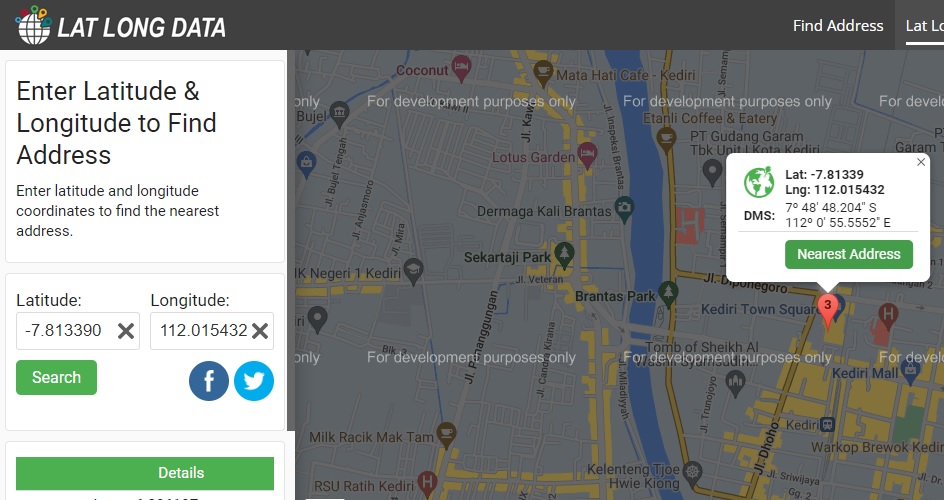

Ketika memeriksa orang B yang masuk ke Kediri Town Square melalui pintu selatan tercatat geolokasi: 112.015432 (GB) dan -7.813390 (GL). Hasil pengecekan juga menunjukkan kesamaan lokasi, seperti di bawah ini:

Terakhir, saat mengecek orang C tercatat dirinya mengunjungi Beachwalk Shopping Center melalui “lobby clinic” di Jl Pantai Kuta, Badung, Bali. Terekam geolokasinya: 115.169286 (GB) dan -8.716598 (GL). Dalam pemeriksaan lagi-lagi tidak meleset, seperti di bawah ini:

Dari sampel paket “history check-in”, data yang ditarik berasal dari rekaman data September 2021.

Lalu, data antara September-Oktober 2021 untuk paket “contact tracing history”. Data Januari 2022 untuk paket “vaccination”, data Februari 2022 untuk “user”.

Sementara paket “account sorted” yang berisi nama Johnny G Plate, Luhut Binsar Pandjaitan, dan Deddy Cahyadi (Deddy Corbuzier) tampaknya sengaja disortir oleh Bjorka secara manual karena menunjukkan NIK, nomor telepon, email dan tanggal lahir secara teks jelas, bukan terenkripsi.

Hal sama juga terjadi pada sampel “vaccination”, identitas NIK tidak dienkripsi. Hanya saja, di sini nama pengguna tidak tersedia sehingga sulit mengetahui NIK tersebut atas nama siapa. Tidak jelas apakah ini kesengajaan Bjorka menampilkan sampel atau tidak.

Sementara, kabar baiknya adalah identitas pengguna PeduliLindungi yang dibocorkan dalam paket sampel “contact tracing history”, “history check-in”, dan “user” dalam kondisi dienkripsi. Angka NIK diacak dalam campuran kode angka dan huruf, tapi nama pemiliki tertulis jelas sehingga mudah bagi siapa saja melacak atau mengontak pemilik nomor tersebut.

Dalam kondisi tertentu, membuka algoritma enkripsi juga bisa dilakukan dengan perangkat lunak decryptor meski membutuhkan waktu agak lama.

Tanggapan Kemkes

Cyberthreat.id mengontak Chief Digital Transformation Officer Kementerian Kesehatan Setiaji pada Rabu (16 November), tapi tak direspons sama sekali.

Namun, dalam pernyataan yang dibagikan kepada Viva.co.id, Selasa lalu, Setiaji mengatakan, telah mengetahui kabar dugaan peretasan data pengguna PeduliLindungi melalui media sosial.

Pihaknya sedang berkoordinasi dengan Badan Siber dan Sandi Negara juga PT Telkom Indonesia sebagai penyelenggara infrastruktur aplikasi.

“Kami meminta kepada masyarakat agar tetap tenang hingga hasil koordinasi dan investigasi kami sampaikan kembali kepada publik,” katanya.

Sebuah pernyataan yang agak aneh, ketika publik diminta tenang sementara data pribadi orang-orang yang terkena dampak berada di tangan orang yang tak bertanggung jawab. Yang jelas, saat data pribadi warga yang “diamankan” di server pemerintah, lalu ternyata bisa “dikuasai” orang jahat adalah sebuah kecerobohan yang buruk.[]

Tangkapan layar dari forum Breached.to. Foto: Cyberthreat.id/Andi Nugroho

Tangkapan layar dari forum Breached.to. Foto: Cyberthreat.id/Andi Nugroho