Enkripsi End-To-End-nya Dikritik, Zoom Minta Maaf

Cyberthreat.id – Zoom Video Communication Inc., pengembang aplikasi telekonferensi video Zoom, mendapat sorotan tajam belakangan hari ini karena sejumlah ancaman di platformnya. Ancaman ini mulai serangan “zoombombing” di rapat-rapat virtual hingga perangkat lunak jahat (malware) yang menyamar domain aplikasi Zoom.

Terbaru, Zoom disorot mengenai teknologi enkripsi yang dipakai. Perusahaan mengklaim dalam buku putihnya memakai enkripsi end-to-end (E2E) dalam aplikasi. Ternyata, klaim ini dibongkar oleh media invesitigasi The Intercept, bahwa klaim itu tidak benar. Perusahaan mengaku hanya menjalankan transport encrypted.

Sehari setelah The Intercept menurunkan tulisannya pada 31 Maret lalu, Zoom pun memberikan penjelasan terkait enkripsi yang menjadi pembahasan para pegiat keamanan siber.

Di blog perusahaan, Rabu (1 April 2020), Zoom pun menyampaikan permintaan maaf karena telah membuat kebingungan publik terhadap enkripsi yang dijalankannya.

“Kami meminta maaf atas kebingungan yang kami sebabkan karena salah memberi kesan bahwa rapat Zoom menggunakan enkripsi E2E,” tulis Chief Product Officer (CPO) Zoom, Oded Gal.

Berita Terkait:

- Peneliti Ungkap Kunci Enkripsi Zoom Dikirim ke Server China

- Terungkap, Zoom Tak Jalankan Enkripsi End-To-End

- Trojan RAT Membidik Pengguna Android Zoom

Gal menyatakan, pihaknya selalu berupaya menggunakan enkripsi untuk melindungi konten. “Dengan semangat itu kami menggunakan istilah enkripsi E2E,” Gal menjelaskan.

“Meski kami tidak pernah bermaksud menipu pelanggan kami, kami menyadari ada perbedaan antara definisi enkripsi E2E yang diterima publik dengan yang kami gunakan,” tutur dia.

Yang jelas, kata dia, meski rapat daring tidak direkam, perusahaan mengenkripsi semua video, audio, berbagi layar, dan konten obrolan di klien (perangkat) pengirim dan tidak mendekripsinya di sembarang titik sebelum mencapai klien penerima,” kata Gal.

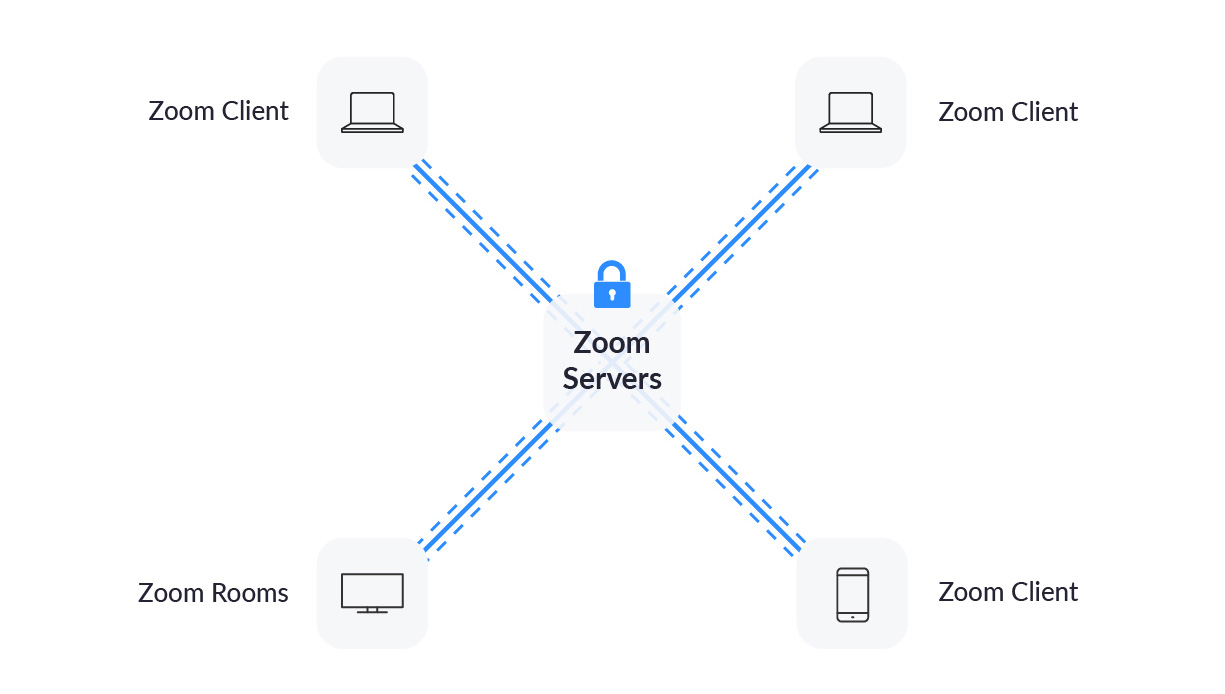

Klien yang dimaksud tersebut meliputi: laptop atau komputer, yang menjalankan Zoom, ponsel cerdas (smartphone) yang memakai Zoom, dan Ruang Zoom. Perhatikan gambar di bawah ini:

Dalam skenario di atas, kata Gal, semua peserta menggunakan aplikasi Zoom, dan tidak ada konten pengguna yang tersedia untuk peladen (server) atau staf Zoom di titik mana pun selama proses transmisi (pengiriman pesan).

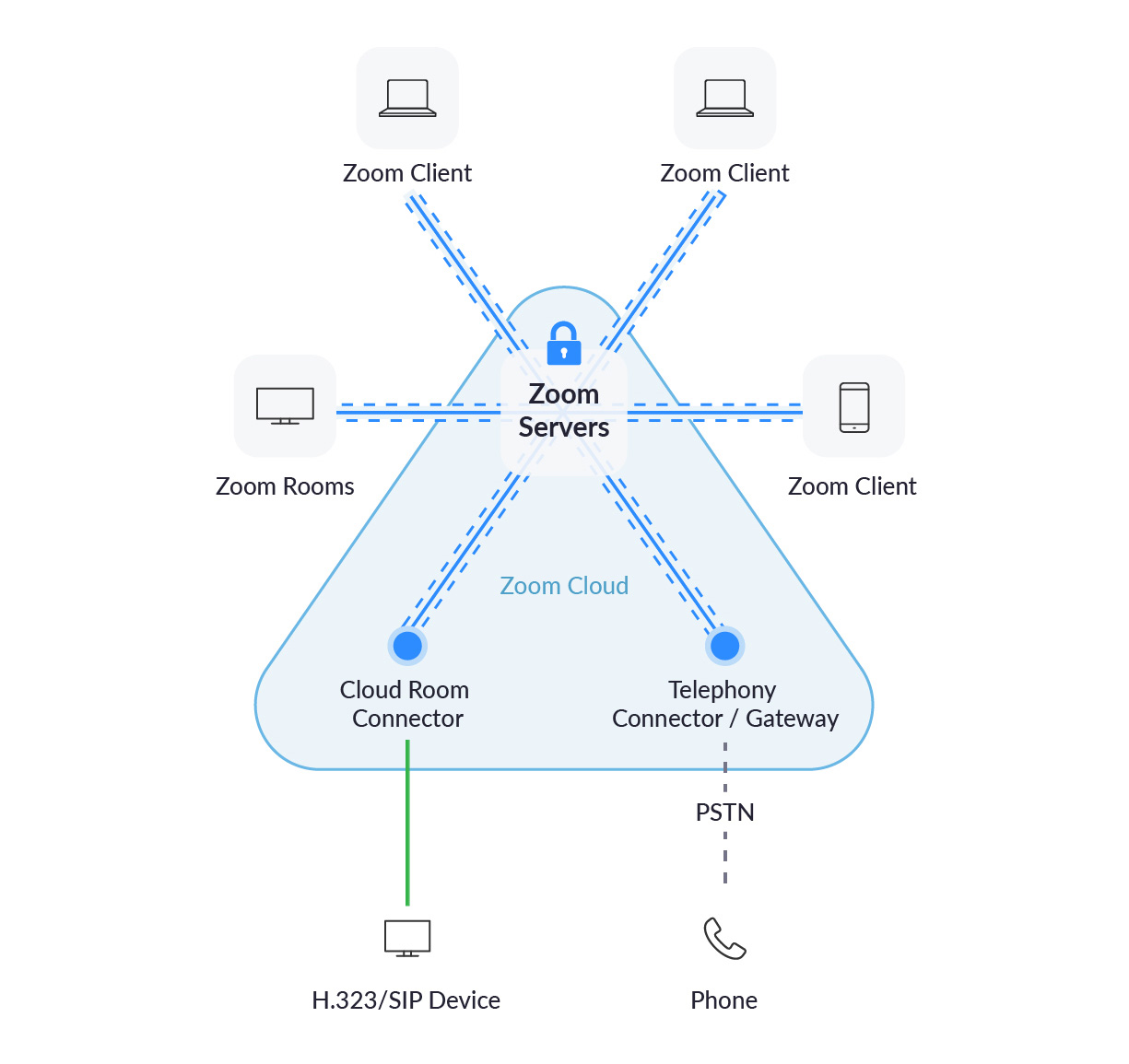

Menurut Gal, ketika pengguna bergabung di rapat Zoom menggunakan perangkat yang secara inheren tidak menggunakan protokol komunikasi Zoom, seperti telepon (terhubung melalui saluran telepon tradisional, bukan aplikasi, cek panduan) atau sistem berbasis SIP/H.323 Room (bisa dlihat di sini), “Enkripsi Zoom tidak dapat diterapkan secara langsung oleh telepon atau perangkat tersebut,” tutur Gal.

“Itu menunjukkan, bahwa tujuan kami adalah untuk menjaga data terenkripsi sepanjang proses transmisi. Oleh karenanya, kami menciptakan klien khusus untuk menerjemahkan pertemuan terenkripsi dengan sistem kami, kami menyebutnya Zoom Connector,” kata dia.

Yang termasuk Zoom Connectors, yaitu Zoom Telephony Connector, Zoom Conference Room Connector, Skype for Business Connector, Cloud Recording Connector, dan Live Streaming Connector.

Foto: Arsip Zoom

Konektor ini secara efektif beroperasi di cloud Zoom. Konten tetap dienkripsi untuk setiap konektor, dan bila memungkinkan kami akan mengenkripsi data antara setiap konektor dan tujuan akhirnya (seperti sistem ruang non-Zoom), ujar Gal.

Berita Terkait:

- Setop Bagikan Tautan Rapat Zoom di Medsos, Ada Zoombombing!

- Zoom di iOS Kirim Data ke Facebook Diam-diam

- Tips Agar Rapat Online Zoom Anda Tidak Disusupi Zoombombing

“Yang jelas, Zoom telah menerapkan kontrol internal yang kuat dan tervalidasi untuk mencegah akses tidak sah ke konten apa pun yang dibagikan pengguna selama rapat,” klaim Gal.

“Zoom tidak pernah membangun mekanisme untuk mendekripsi pertemuan langsung untuk intersepsi yang sah, kami juga tidak memiliki cara untuk memasukkan karyawan kami atau orang lain ke dalam pertemuan tanpa terdaftar sebagai peserta.”

Sementara itu, Gal mengatakan, pengguna yang menginginkan kontrol tambahan atas kunci mereka, solusi on-premise (pengelolaan kunci oleh perusahaan sendiri) telah tersedia. Sementara, solusi cloud computing (komputasi awan) baru tersedia akhir tahun ini.[]

Zoom | Foto: Zoom.us

Zoom | Foto: Zoom.us