Honeypot Dipasang di Pabrik Palsu Buktikan Kerentanan ICS

Cyberthreat.id - Peneliti Trend Micro membuat simulasi sistem pabrik pintar (smart factory) palsu dengan memasang Honeypot. Mereka mengerjakannya secara profesional mulai dari pabrik, sistem, karyawan, hingga website yang benar-benar ada.

"Kami menciptakan lingkungan yang dapat memikat penjahat cyber untuk melakukan serangan. Pada waktu bersamaan kami mengamati dan mempelajari serangan para aktor jahat tersebut tanpa halangan sama sekali," tulis peneliti Trend Micro dilansir Threat Post, Jumat (24 Januari 2020).

Honeypot diciptakan untuk mengamati lansekap keamanan dalam sistem manufaktur pintar (smart factory) berhasil mengamati banyak ancaman - termasuk cryptomining Malware dan Ransomware.

Selama 7 bulan beroperasi, honeypot ini berhasil menyoroti berbagai ancaman baru terhadap Sistem Kontrol Industri (Industrial Control Systems/ICS) yang kemudian dipaparkan ke internet dalam jumlah yang terus meningkat.

Di masa lalu, jaringan ICS tradisional merupakan sebuah sistem tertutup. Kehadiran Internet of Things (IoT) mengubah segalanya dengan menciptakan sistem manufaktur yang mengekspos perangkat dan port jaringan ke koneksi internet.

Baca: Penelitian Ungkap 380 Ribu Celah di Sistem Kontrol Industri

Inilah yang membuat sistem rentan dan bakal lebih banyak ancaman dari aktor jahat yang dapat mengakibatkan implikasi mengerikan ketika ada serangan ke pabrik atau infrastruktur kritis.

Semuanya Palsu

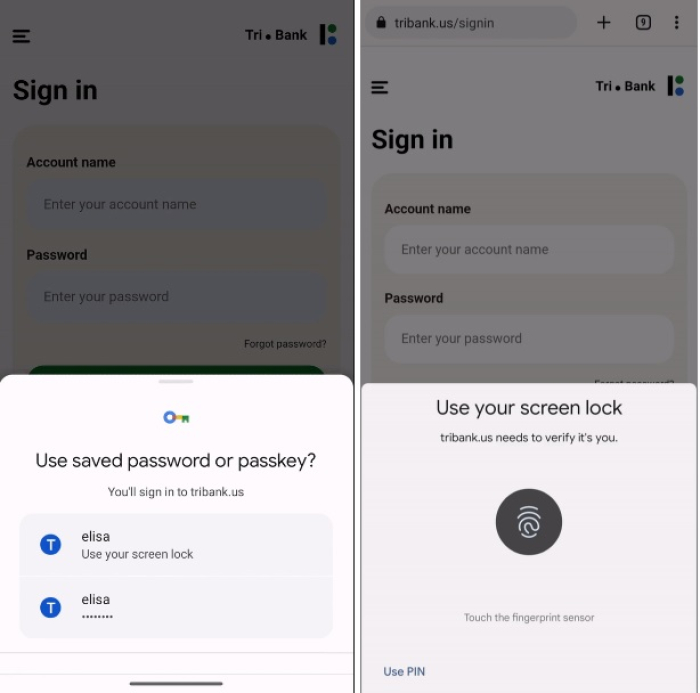

Untuk membuat sistem ini benar-benar tampak nyata bagi para hacker, peneliti Trend Micro meniru seluruh pabrik termasuk pengontrol logika yang dapat diprogram (Programmable Logic Controllers/PLC), antarmuka manusia-mesin (Human-Machine Interface/HMI) dan komponen lainnya.

Bahkan peneliti melangkah lebih jauh dengan menciptakan perusahaan palsu disertai website. Sebuah perusahaan konsultasi lengkap dengan karyawan, nomor kontak yang aktif, dan database klien yang terdiri dari organisasi anonim besar dari industri kritis.

Peneliti Trend Micro juga membuat berbagai celah dan kesalahan keamanan yang disengaja dalam menyiapkan sistem. Peneliti menyebut celah itu sebagai "kesalahan umum di pabrik dengan staf IT yang terbatas atau tidak berpengalaman".

Kesalahan lainnya seperti membiarkan Virtual Network Computing (VNC) terbuka tanpa password untuk kendali jarak jauh dan menggunakan password umum di seluruh jaringan.

"Kami harus melakukan segala sesuatu yang salah ketika menyangkut sikap keamanan umum meskipun ini adalah perusahaan palsu."

Proses Serangan

Serangan dimulai dua bulan setelah Honeypot dipasang pada 6 Mei 2019. Para peneliti menjaga Honeypot aktif hingga akhir tahun 2019 atau sekitar 7 bulan. Serangan pertama terjadi awal Juli ketika peneliti mengamati beberapa hacker memasuki sistem dan mengunduh penambang cryptocurrency.

Selama beberapa bulan berikutnya aktor itu kembali beberapa kali untuk meluncurkan kembali serangan serupa.

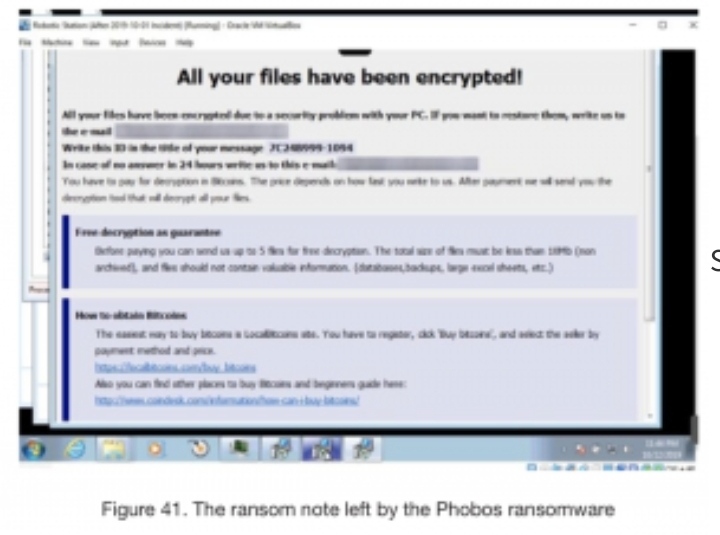

Ransomware adalah serangan yang paling sering diamati oleh para peneliti. Pada bulan-bulan berikutnya berbagai serangan Ransomware terjadi terutama periode September - Oktober.

Kemudian ada infeksi Crysis ransomware pada 22 September di mana seorang aktor ancaman mengunduh ransomware melalui TeamViewer dan "melanjutkan rutinitas mereka, hingga mereka meninggalkan catatan tebusan."

Serangan Ransomware kedua pada 21 Oktober menggunakan varian Phobos.

Sebuah serangan unik pada bulan November menyamar sebagai kampanye Ransomware, tetapi sebenarnya hanya aktor ancaman yang mengganti nama sehingga dua hari kemudian dia bisa masuk kembali ke sistem untuk menghapus file dan meninggalkan tab terbuka dari situs porno di desktop.

Secara keseluruhan peneliti mengamati bahwa hacker memasuki sistem mereka secara "teratur" di bulan Oktober, tetapi tidak semua aktor ini memiliki niat jahat. Salah satu yang memasuki sistem pada 1 November melakukannya hanya untuk meninggalkan catatan "menyarankan kami untuk memasukkan password pada VNC".

Keamanan ICS

Keamanan ICS terus menimbulkan ancaman besar, terutama dengan pengungkapan bug terus-menerus di keamanan pabrik, pembangkit listrik dan air, dan industri migas. Misalnya seperti bug yang ditemukan pada 2019 di Delta enteliBUS Manager dan Rockwell Automation.

Laporan Kaspersky tahun 2018 menemukan bahwa 41,2 persen dari ICS diserang oleh perangkat lunak berbahaya, setidaknya sekali dalam paruh pertama tahun 2018. Inilah yang menjadi fokus bagi komunitas keamanan.

Pekan ketiga Januari 2020 Pwn2Own Miami menghadiahkan ratusan ribu USD penghargaan untuk kontes hacking yang khusus pada ICS. Ketika persoalan masuk ke soal keamanan ICS, "organisasi harus memastikan bahwa peralatan dan komponen ICS tidak diekspos online, seperti yang sengaja kami lakukan dengan berbagai kesalahan konfigurasi," kata seorang peneliti.

"Meskipun kami tidak melihat adanya serangan yang berupaya memanfaatkan password admin yang sama untuk beberapa workstation, kami sangat menyarankan agar organisasi tidak meniru praktik ini demi menjaga kebijakan otentikasi yang ketat guna meminimalkan kemungkinan intrusi."

Ilustrasi: sistem kontrol informasi (ICS) di pabrik

Ilustrasi: sistem kontrol informasi (ICS) di pabrik