Fakta-fakta di Balik Penangkapan Dalang Utama Pembajakan Massal 130 Akun Twitter

Cyberthreat.id – Biro Investigasi Federal (FBI) akhirnya menangkap dalang di balik pembajakan massal akun-akun tokoh terkenal, seperti Bill Gates, Elon Musk, Jeff Bezos, Kanye West, Kim Kardashian, Barack Obama dan lain-lain.

Peretas Twitter ternyata anak-anak muda, persis seperti dilaporkan sebelumnya dari The New York Times. (Baca: Pembajakan Massal 130 Akun Twitter: Anak-anak Muda yang Terobsesi Nama Gangster)

Mereka adalah Graham Ivan Clark (17) aka “Kirk” asal Tampa Bay, Florida; Nirma Fazeli (22) aka “Rolex” asal Orlando; dan Mason Sheppard (19) aka “Cahewon” asal Bognor Regis, Inggris.

Clark kini telah dijebloskan ke penjara dan didakwa lebih dari 30 tuduhan kejahatan, termasuk penipuan terorganisasi, pencurian identitas, dan peretas. (Baca: Hacker Kirk, Sang Playmaker Pembajakan Massal Twitter)

Meski masih remaja, Departemen Kehakiman AS mendakwa Clark sebagai “orang dewasa”.

"Ini bukan anak usia 17 tahun biasa," kata pengacara negara bagian Florida Andrew Warren dalam konferensi pers. (Baca: Ditangkap! Dalang Pembobol Twitter Bill Gates Dkk Rupanya Remaja Usia 17 Tahun)

Bagaimana mereka bisa ditangkap? Berikut ini perjalanan waktu penangkapan mereka, menurut ZDNet, diakses Minggu (2 Agustus 2020), yang sebagian didasarkan pada dokumen dakwaan.

Kapan peretasan dilakukan?

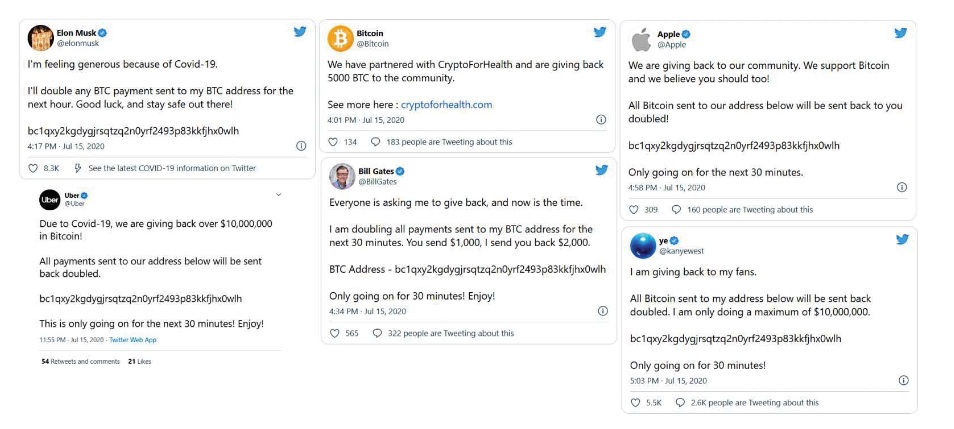

Menurut dokumen pengadilan, seluruh peretasan diduga baru mulai pada 3 Mei ketika Clark memperoleh akses ke sebagian jaringan Twitter. Sebelumnya pembajakan massal pada 15 Juli, belum diketahui apa yang dilakukan Clark antara 3 Mei hingga 15 Juli.

(Baca: Fakta di Balik Pembajakan Massal Akun Twitter Bill Gates, Jeff Bezos dkk)

Foto: ZDNet

Dari mana akses Clark ke Twitter?

Ini masih belum diketahui secara pasti. The New York Times melaporkan, Clark mendapatkan akses ke salah satu ruang kerja internal Twitter di Slack—platform berbasis cloud yang biasa dipakai untuk komunikasi antartim saat pengembangan sebuah proyek, bukan ke Twitter.

Namun, kredensial di Slack tak cukup untuk mengakses backend di Twitter. Bagian terakhir ini sulit bagi peretas masuk karena, menurut Twitter, backend administratif dilindungi oleh autentikasi dua faktor (2FA).

Sementara, Twitter menyatakan, jaringan internalnya diretas melalui serangan spear phising telepon (phone spear phising) untuk mengelabui beberapa karyawan sehingga bisa melewati 2FA. (Baca: Twitter: Peretasan Akun Massal Dilakukan Lewat Serangan Spear-Phishing Telepon)

Bagaimana mereka berkomunikasi?

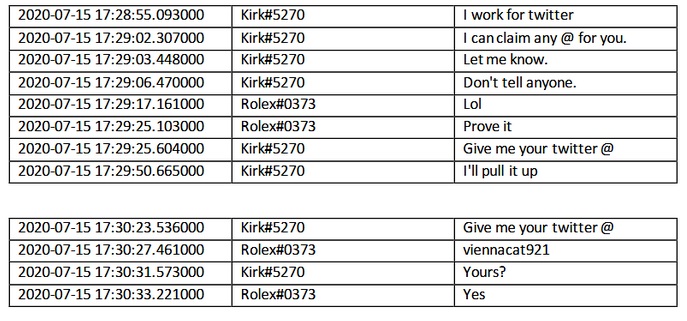

Clark menjalin kenalan dan berkomunikasi terkait peretasan melalui aplikasi Discord. Aplikasi ini mirip halnya WhatsApp, bisa untuk obrolan teks, video, dan VoIP. Karena populer dipakai kalangan gamer, aplikasi ini menyediakan fitur permainan video.

Clark memiliki nama layar di Discord: “Kirk#5270, sedangkan Fazeli berkode “Rolex#037” dan Sheppard berkode “ever so anxious#0001”.

Dalam catatan (log) obrolan, menurut dokumen dakwaan, Clark mendekati pengguna lain dari saluran “OGUsers”, sebuah forum peretas untuk jual-beli akun media sosial. Ia mengaku sebagai karyawan Twitter.

Ia membuktikan klaim bisa memodifikasi pengaturan akun yang dimiliki Fazeli dan menjual akses ke akun Fazeli ke akun Twitter @foreign. Termasuk, ia menjual akses akun Sheppard ke sejumlah akun Twitter bentuk pendek (dikenal dengan akun gangster), seperti @xx, @dark, @vampire, @obinna, dan @drug.

Sumber: ZDNet.

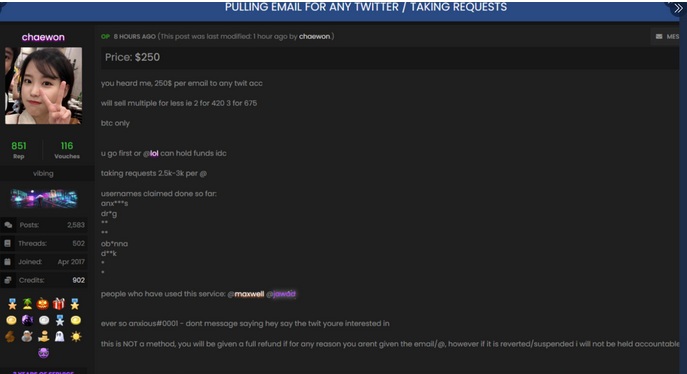

Beriklan di forum peretas

Setelah tahu kemampuan itu, ketiganya bersepakat untuk memasang iklan di forum OGUsers untuk mempromosikan kemampuan Clark membajak akun Twitter. (Baca: Sebelum Pembajakan Massal Twitter, Penjual Tawarkan Akun Pengguna di Forum Darkweb).

Gara-gara iklan itu, dan kemungkinan ada yang berminat dan membeli jasanya, para penyelidik hukum AS masih mencari pengguna lain yang mungkin terlibat dalam peretasan.

“Diyakini bahwa salah satu pihak membeli akses ke akun Twitter terverifikasi selebritas pada 15 Juli dan mengunggah pesan penipuan cryptocurrency,” tulis ZDNet.

Berapa uang yang didapat?

Ketiganya meretas akun-akun terverifikasi itu untuk menawarkan “investasi” mata uang kripto (cryptocurrency) berbentuk Bitcoin. Dari aksi tipu-tipu ini, mereka mengoperasikan dompet Bitcoin dan telah menerima 12,82 Bitcoin atau setara US$ 117.000 (sekitar Rp 1,72 miliar).

Transaksi itu melalui bursa mata uang kripto, Coinbase. Dari investigasi internal, Coinbase telah memblokir akun yang dipakai untuk menampung uang penipuan itu. (Baca: Coinbase Hentikan Transaksi dari 1.100 Pengguna Bitcoin Terkait Peretasan Twitter)

Berapa jumlah akun yang diretas?

Tim internal Twitter menemukan, Clark mengobok-obok 130 akun, mengganti password untuk 45 akun, dan mengakses pesan pribadi (DM) untuk 36 akun. (Baca: Terkini Peretasan Twitter: Hacker Bisa Membaca Pesan di 36 Akun)

Dari mana FBI mendapatkan data?

Menurut dokumen pengadilan, FBI menggunakan data-data yang dibagikan di media sosial dan berita untuk mengumpulkan catatan obrolan dan detail pengguna di Discord.

FBI juga menggunakan salinan basis data di forum OGUsers yang bocor pada April 2020 setelah forum diretas. Basis data ini berisi perincian tentang pengguna forum yang terdaftar (email, alamat IP, dan pesan pribadi). (Baca: Forum Peretasan Terpopuler OGUsers Diserang Hacker)

Dibantu The Internal Revenue Service (IRS), biro pemerintah AS di Kementerian Keuangan yang mengelola pendapatan, FBI memperoleh data alamat dompet Bitcoin di Coinbase.

Jejak digital tak terhapus

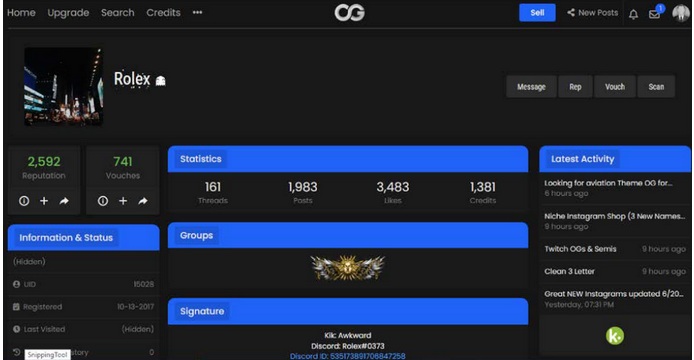

Dari jejak-jejak digital yang tak terhapus, FBI juga mampu melacak identitas peretas di tiga situs web; ternyata terdapat alamat email dan IP yang merujuk ke peretas.

Sebagai contoh, FBI melacak Fazeli setelah ia menghubungkan nama pengguna Discord-nya dari halaman OGUsers-nya.

Fazili juga membuat banyak kesalahan lain dalam menyembunyikan identitasnya. Awalnya, ia menggunakan alamat damniamevil20@gmail.com untuk mendaftarkan akun di forum OGUsers dan alamat chancelittle10@gmail.com untuk membajak akun Twitter @foreign.

Dia juga menggunakan dua alamat email yang sama untuk mendaftarkan akun Coinbase, yang kemudian dia verifikasi dengan foto surat izin mengemudi (SIM)-nya.

Selain itu, Fazeli juga menggunakan koneksi rumahnya untuk mengakses akun di tiga situs, meninggalkan alamat IP rumahnya di log koneksi di ketiga layanan, yaitu Discord, Coinbase, dan OGUsers.

Akun "Chaewon" di sebuah forum. | Sumber: KrebOnSecurity.

Hal yang sama berlaku untuk Sheppard yang menggunakan nama di OGUsers sebagai “Chaewon”.

FBI mengatakan, mereka bisa mengenali nama Sheppard di Discord dengan akun di OGUsers berkat iklan yang diunggah di situs pada hari peretasan (15 Juli). Namun, FBI juga melacak identitas dari basis data OGUsers yang bocor.

FBI menemukan “Chaewon” membeli video game dengan alamat Bitcoin yang terhubung ke alamat yang digunakan pada hari peretasan Twitter.

Sama seperti dalam kasus Fazeli, Sheppard mengelola akun di Coinbase, lalu diverifikasi oleh FBI dengan data SIM.

Akun Rolex di forum OGUsers. | Foto: ZDNet

Bagaimana Clark terlacak sebagai Hacker Kirk?

Sementara, FBI tidak menghubungkan Clark secara langsung dengan nama layar “Kirk # 5270”. Penyelidik juga tak menjelaskan bagaimana Clark terlacak. Hanya, penegak hukum AS telah menyatakan Clark dan Kirk adalah orang yang sama.

Sumber itu (1) menurut Jaksa Negara Bagian Hillsborough Andrew Warren yang mengklaim remaja tersebut adalah "dalang" dari seluruh peretasan. Peran yang dimainkan Kirk#5270 dalam seluruh skema peretasan.

Dalam siaran pers dari (2) pemerintah Florida mengumumkan penangkapan peretas dan mengungkapkan nama aslinya sebagai Graham Ivan Clark.[]

Graham Ivan Clark alias Kirk (17) asal Tamba Bay, Florida ditangkap Jumat (31 Juli 2020). Aparat hukum mendakwanya 30 tuduhan dalam peretasan massal akun Twitter pada 15 Juli 2020. | Foto: Hillsborough County Sheriff's Office | Twitter| Tampa Bay Times

Graham Ivan Clark alias Kirk (17) asal Tamba Bay, Florida ditangkap Jumat (31 Juli 2020). Aparat hukum mendakwanya 30 tuduhan dalam peretasan massal akun Twitter pada 15 Juli 2020. | Foto: Hillsborough County Sheriff's Office | Twitter| Tampa Bay Times