Lima Tahun Tak Terdeteksi, Hacker China Ketahuan Mata-matai Indonesia dan Negara Asia Pasifik

Cyberthreat.id - Sekelompok peretas canggih dari China baru-baru terlihat berada di belakang kampanye spionase dunia maya yang menargetkan entitas pemerintah di Australia, Indonesia, Filipina, Vietnam, Thailand, Myanmar, dan Brunei. Sempat tidak terdeteksi selama setidaknya lima tahun, ternyata mereka diam-diam masih beroperasi.

Melansir The Hacker News, kelompok itu, bernama 'Naikon APT,' yang dulu dikenal sebagai salah satu APT paling aktif di Asia hingga 2015, dengan melakukan serangkaian serangan siber di wilayah Asia-Pasifik (APAC) untuk mencari informasi intelijen geopolitik.

APT adalah singkatan dari Advance Persistent Threats. Mereka diyakini beraksi dengan dukungan negara dengan terorganisir dengan baik.

Keberadaan mereka terungkap dalam laporan investigasi terbaru yang dilakukan oleh peneliti keamanan siber Check Point.

Dalam laporan yang dibagikan kepada The Hacker News, Check Point mengatakan kelompok Naikon APT ternyata tidak berdiam diri selama 5 tahun terakhir. Sekarang, menurut Check Point, mereka beroperasi dengan menggunakan pintu belakang (backdoor) yang disebut "Aria-body" untuk beroperasi secara diam-diam.

"Mengingat karakteristik para korban dan kemampuan yang disajikan oleh kelompok itu, jelas bahwa tujuan mereka adalah untuk mengumpulkan data intelijen dan memata-matai negara-negara yang pemerintahnya telah ditargetkan," kata para peneliti.

Singkatnya, backdoor Aria-body digunakan untuk mengendalikan jaringan internal dari organisasi yang ditargetkan, selain untuk meningkatkan serangan dari perusahaan atau organisasi yang sudah diretas untuk menginfeksi yang lain.

"Ini termasuk tidak hanya menemukan dan mengumpulkan dokumen spesifik dari komputer dan jaringan yang terinfeksi dalam departemen pemerintah, tetapi juga mengekstraksi drive data, mengambil screenshot dan keylogging, dan tentu saja, memanen data yang dicuri untuk spionase."

Kampanye Intelijen Geo-Politik

Pertama kali didokumentasikan pada tahun 2015, kelompok Naikon APT menggunakan umpan email buatan sebagai vektor serangan awal terhadap lembaga pemerintah tingkat atas dan organisasi sipil dan militer, yang, ketika dibuka, memasang spyware yang mengeksfiltrasi dokumen sensitif ke server perintah-dan-kontrol jarak jauh (C2 ) yang dikuasai peretas.

Meskipun tidak ada tanda-tanda aktivitas baru yang dilaporkan sejak itu, penelitian terbaru Check Point menemukan fakta mengejutkan.

"Naikon berusaha menyerang salah satu pelanggan kami dengan menyamar sebagai pemerintah asing - saat itulah mereka kembali ke radar kami setelah lima tahun absen, dan kami memutuskan untuk menyelidiki lebih lanjut," kata Lotem Finkelsteen, manajer ancaman intelijen di Check Point.

Tidak hanya beberapa rantai infeksi digunakan untuk mengirim backdoor 'Aria-body', tetapi email berbahaya juga berisi file RTF (bernama "The Indians Way.doc") yang terinfeksi dengan exploit builder bernama RoyalBlood, yang menjatuhkan loader (intel .wll) di folder sistem startup Microsoft Word ("% APPDATA% \ Microsoft \ Word \ STARTUP").

RoyalBlood adalah persenjataan RTF yang sebagian besar digunakan oleh hacker Tiongkok. Perlu dicatat bahwa modus operandi serupa telah dikaitkan dengan operasi serangan siber melawan lembaga pemerintah Mongolia, yang disebut Vicious Panda, yang ditemukan mengeksploitasi wabah virus corona yang sedang berlangsung untuk menanam malware melalui trik rekayasa sosial.

Dalam mekanisme infeksi terpisah, file arsip dikemas dengan executable yang sah (seperti Outlook dan Avast Proxy) dan perpustakaan jahat untuk menjatuhkan loader di sistem target.

Terlepas dari metode untuk mendapatkan pijakan awal, loader kemudian membuat koneksi dengan server C2 untuk mengunduh muatan backdoor 'Aria-body' tahap berikutnya.

"Setelah mendapatkan domain C&C, loader menghubungi untuk mengunduh tahap berikutnya dan terakhir dari rantai infeksi," catat para peneliti.

"Meskipun kedengarannya sederhana, para penyerang mengoperasikan server C&C dalam waktu terbatas, online hanya selama beberapa jam setiap hari, membuatnya lebih sulit untuk mendapatkan akses ke bagian lanjutan dari rantai infeksi."

RAT Aria-body, dinamai demikian berdasarkan nama "aria-body-dllX86.dll" yang diberikan oleh pembuat malware, memiliki semua fitur khas dari backdoor: membuat dan menghapus file dan direktori, mengambil screenshot, mencari file, mengumpulkan metadata file, mengumpulkan informasi sistem dan lokasi, antara lain.

Beberapa variasi terbaru dari Aria-body juga dilengkapi dengan kemampuan untuk menangkap penekan tombol, dan bahkan memuat ekstensi lainnya.

Selain dari exfiltrating semua data yang dikumpulkan ke server C2, backdoor mendengarkan setiap perintah tambahan yang akan dieksekusi.

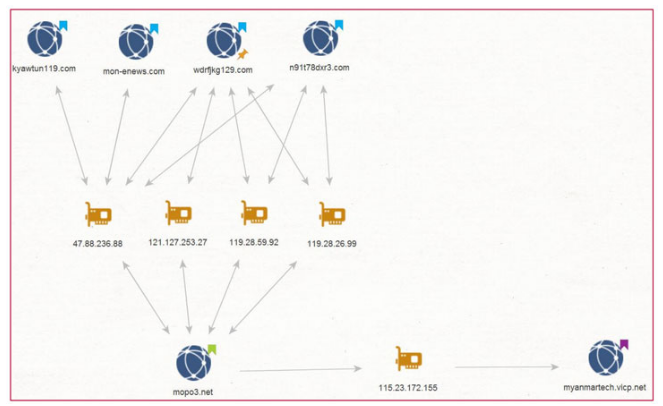

Analisis lebih lanjut dari infrastruktur C2 menemukan bahwa beberapa domain digunakan untuk jangka waktu yang lama, dengan alamat IP yang sama digunakan kembali dengan lebih dari satu domain.

Mengambil taktik penghindaran mereka ke tingkat berikutnya, musuh mengkompromikan dan menggunakan server dalam kementerian yang terinfeksi sebagai server C2 untuk meluncurkan serangan, dan menyampaikan dan merutekan data yang dicuri, daripada deteksi risiko saat mengakses server jarak jauh.

Check Point mengatakan menghubungkan kampanye dengan Naikon APT berdasarkan kesamaan kode dalam 'Aria-body' dan alat spionase yang dirinci oleh Kaspersky (disebut "XSControl") pada 2015, serta dalam penggunaan domain C2 (mopo3 [.] Net) yang menyelesaikan ke alamat IP yang sama dengan domain (myanmartech.vicp [.] net).

"Sementara kelompok Naikon APT telah berada di bawah radar selama 5 tahun terakhir, tampaknya mereka belum menganggur," Check Point menyimpulkan.

"Faktanya, justru sebaliknya. Dengan memanfaatkan infrastruktur server baru, varian loader yang selalu berubah, pemuatan tanpa memori di dalam memori, serta backdoor baru - grup APT Naikon mampu mencegah analis melacak aktivitas mereka."[]

Update:

Ilustrasi

Ilustrasi