Geng Hacker APT 36 Tebar Ranjau Phishing Covid-19

Cyberthreat.id – Gejolak wabah penyakit virus corona (Covid-19) di dunia juga diiringi persebaran serangan email phishing di dunia maya.

Penjahat dunia maya selalu mencari momentum untuk mengambil keuntungan di tengah bencana. Ini pernah terjadi ketika wabah SARS, H1N1 (flu babi), dan flu burung mewabah di beberapa negara.

Baru-baru ini, peneliti Tim RedDrip dari perusahaan keamanan siber asal China, QiAnxin Technology, mendeteksi aksi serangan phishing berkedok Covid-19. Peneliti menuding bahwa aksi tersebut dijalan oleh grup peretas APT36—peretas yang didukung negara dan berbasis di Pakistan.

“APT 36 menggunakan dokumen penasihat keamanan sebagai umpan untuk menyebarkan Remote Administration Tool (RAT),” tulis Malwarebytes, perusahaan perangkat lunak antimalware asal California, AS, pada Senin (16 Maret 2020).

Peretas (hacker) APT 36 selama ini diyakini memiliki target khusus seperti lembaga pertahanan, kedutaan besar, dan pemerintah India. Kelompok ini melakukan operasi spionase siber untuk mengumpulkan informasi sensitif dari India yang mendukung militer dan diplomatik Pakistan, tulis Malwarebytes.

APT 36 sendiri telah aktif sejak 2016 yang juga dikenal dengan nama julukan “Transparent Tribe”, “ProjectM”, “Mythic Leopard”, dan “TEMP.Lapis”.

Julukan Transparent Tribe diberikan oleh perusahaan keamanan siber asal AS Proofpoint ketika kelompok tersebut menggunakan senjata Crimson RAT terhadap Kedubes India di Arab Saudi dan Kazakhstan, tulis Security Week.

Berita Terkait:

- Jenis-jenis Email Phishing Berkedok Covid-19

- NCSC Inggris Sapu Bersih Website Phishing Bertema Covid-19

- Awas Ancaman Email Phishing Saat Bekerja dan Belajar Online

- Berkedok Covid-19, Penjahat APT Sebar Malware Vicious Panda

- Ransomware CovidLock Serang Ponsel Android Berkedok Covid-19

Peretas menyebarkan email jebakan mengandalkan serangan spear-phishing. Sekadar diketahui, email phishing adalah dokumen atau file yang dikirimkan melalui email dan mengandung perangkat lunak jahat (malware).

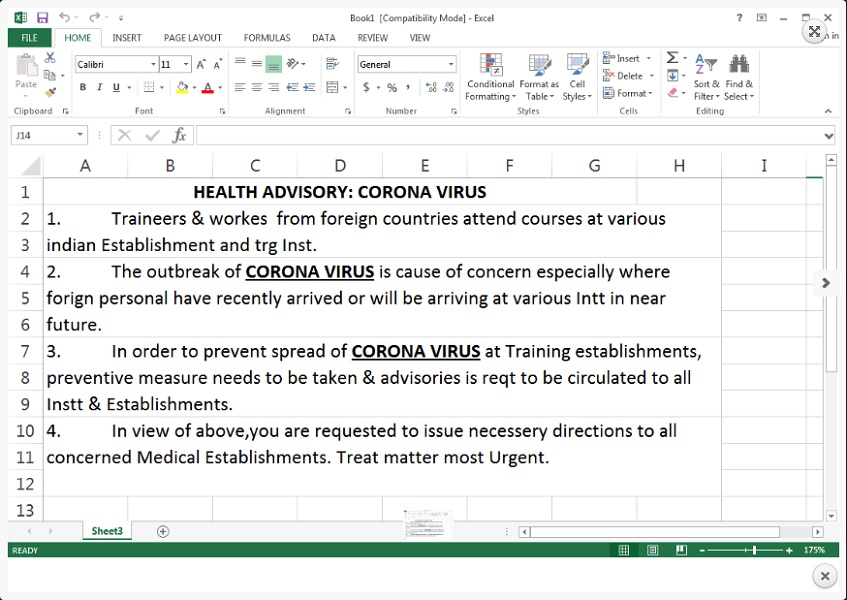

Dalam serangan kali ini, mereka menggunakan tautan dokumen berbahaya seperti di gambar di bawah ini—menyamar sebagai pemerintah India: [ mail.gov.in.maildrive[.]email/?att=1579160420]

Dokumen berbahaya juga menjatuhkan varian RAT yang disebut Crimson RAT yang memiliki kemampuan:

- mencuri kredensial dari browser korban,

- mendaftar proses yang sedang berjalan, drive, dan direktori pada mesin korban

- mengambil file dari server perintah dan kontrol (C2)

- menggunakan protokol TCP khusus untuk komunikasi C2

- mengumpulkan informasi tentang perangkat lunak antivirus

- mengambil tangkapan layar.

“APT 36 telah menggunakan banyak keluarga malware berbeda di masa lalu, tetapi sebagian besar menyebarkan RAT, seperti BreachRAT, DarkComet, Luminosity RAT, dan njRAT,” tulis Malwarebyte.

Dalam aksi terdahulu, mereka dapat meretas pangkalan data sensitif milik militer dan pemerintah India. Mereka juga dapat mencuri data pribadi, seperti pemindaian paspor dan dokumen identifikasi pribadi, pesan teks, dan detail kontak.[]

Ilustrasi | Foto: freepik.com

Ilustrasi | Foto: freepik.com