Operasi Siber Bidik Otoritas Palestina, Kerjaan Hamas?

Cyberthreat.id - Serangkaian serangan siber yang menargetkan para pejabat di Otoritas Palestina dalam beberapa bulan terakhir. Hal itu terungkap dalam laporan terbaru Cybereason Nocturnus, perusahaan keamanan siber Israel yang berbasis di Boston, Amerika Serikat.

Dalam laporan Cybereason yang dirilis hari ini, Kamis (13 Februari 2020), disebutkan serangan itu menargetkan organisasi dan individu di Tepi Barat dan Jalur Gaza, termasuk pejabat Otoritas Palestina.

Menurut Cybereason, serangan itu disponsori oleh Hamas, faksi politik di Palestina yang berseberangan dengan Fatah yang saat ini memimpin Palestina.

Disebutkan, setelah mengindentifikasi target, unit Hamas akan meretas ponsel atau komputer korban, mendapatkan akses ke mikrophone dan kamera, serta file dan informasi yang tersimpan di ponsel atau komputer.

Cybereason menambahkan, serangan itu mirip dengan serangan yang sebelumnya menyasar aset strategis Israel. Disebutkan, pelakunya adalah sel bermotif politik yang sebelumnya menyerang sejumlah target di Timur Tengah sejak 2012.

Pelaku dilaporkan menggunakan malware baru bernama Pierogi yang pertama kali ditemukan pada Desember 2019 oleh Cybereason. Pada masa lalu, pola serangan ini dilakukan oleh kelompok yang dikenal dengan nama MoleRATs.

Cybereason juga mengonfirmasi bahwa Pierogi menggunakan bahasa Ukraina yang jatuh ke tangan sel siber pro-Hamas lewat jaringan gelap.

Menyusul laporan itu, media Israel The Jerusalem Post mewawancarai salah satu peneliti yang tidak disebutkan namanya. Penurut peneliti itu,"alat-alat ini memungkinkan penggunanya memata-matai korban dan mengontrol perangkat mereka, membocorkan informasi, mencuri konten dan file."

"Dalam beberapa tahun terakhir, kami telah menyaksikan peningkatan kemampuan dan kecanggihan sel-sel hacker yang beroperasi di Timur Tengah,"tambahnya.

Cybereason didirikan oleh Lior Div(CEO),Yossi Naar (CVO)dan Yonatan Shitrit Amit (CTO) pada 2012. Perusahaan itu mengembangkan sistem yang mengumpulkan informasi dari semua server dan stasiun dalam suatu organisasi, lalu menganalis secara real-time.

Klien mereka termasuk invidivu,bank internasional,dan perusahaan yang termasuk dalam daftar Fortune 500. Perusahaan ini mendapat mendapat US$ dari Softbank dan investor lain.

Menurut laporan itu,unit perang siber Hamas yang bekerja dengan nama "The Gaza Cybergang"dan "MoleRAT" menargetkan para pejabat Palestina menggunakan konten yang berhubungan dengan proposal damai Israel-Palestina yang diajukan Presiden Amerika Donald Trump,pembunuhan jenderal Iran Qsem Soleimani,dan topik lain terkait dengan konflik Israel - Palestina.

Proposal yang ditawarkan Trump pada akhir Januari lalu itu memungkin Israel mencaplok 30 persen wilayah Tepi Barat. Meskipun didukung oleh banyak negara di Barat serta sekutu Amerrika di Timur Tengah, proposal itu telah menimbulkan kemarahan besar-besaran yang berujung rusuh di wilayah Palestina.

Hamas diketahui telah megkritik Otoritas Palestina karena dianggap tidak menghentikan koordinasi keamanan dengan pasukan keamanan Israel yang menyebabkan kematian sejumlah orang. Hamas menuduh PLO bekerjasama dengan Israel.

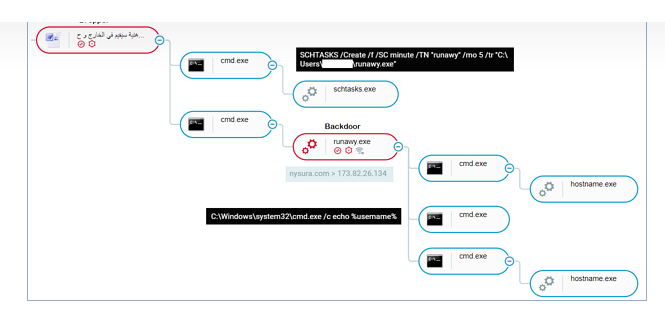

Teknis Serangan

Menurut laporan Cybereason,ada dua pola serangan yang dilakukan: menggunakan rekayasa sosial Spark dan malware Pierogi.

Rekayasa sosial yang dijuluki Spark, dilancarkan sebagai serangan pendahuluan. Pelaku mengirimkan email phishing dengan melampirkan sejumlah file berisi informsi sensitif terkait politik di Palestina.

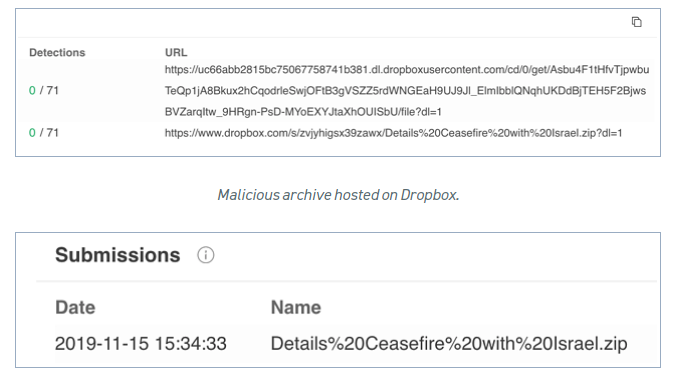

Jika korban membuka email dan mengunduh lampiran file berbahaya, dokumen-dokumen umpan ini, termasuk Microsoft Office, .PDF, juga file arsip dari Dropbox.Ketika dibuka, file lain - menyamar sebagai dokumen Microsoft Word - berisi file executable yang merupakan dropper backdoor Spark.

Nama-nama dokumen umpan meliputi "Pertemuan antara Abu-Mazen dan Kushner," "Haniyeh akan tetap di luar negeri dan Hamas akan meningkat di Gaza.pdf," dan "Perincian% 20Kecepatan Api% 20dengan% Israel.zip."

Backdoor Spark, kemungkinan merupakan perangkat lunak khusus yang dirancang oleh aktor penyerang, mampu mengumpulkan sistem informasi pada mesin yang terinfeksi; mengenkripsi informasi ini dan mengirimkannya ke server perintah-dan-kontrol (C2) yang dikuasai peretas; mengunduh malicious payload jahat tambahan, dan file perintah eksekusi.

Malware akan membungkus muatan menggunakan Enigma dalam upaya untuk menghindari deteksi dan akan memindai produk antivirus menggunakan WMI. Spark juga akan memverifikasi bahwa korbannya adalah menggunakan bahasa Arab berdasarkan pengaturan keyboard dan bahasa.

Serangan kedua menggunakan malware yang disebut Pierogi. Meskipun sama-sama menggunakan metode rekayasa sosial, tetapi menggunakan dokumen berbeda sebagai umpannya.

Dalam sebagian besar kasus, para peneliti keamanan dunia maya mengatakan dokumen Microsoft Word yang digunakan, juga mengarah pada unduhan file berbahaya lebih lanjut melalui makro. Nama filenya termasuk "Report on major developments_347678363764.exe," "Employee-entitlements-2020.doc," dan "Hamas_32th_Anniversary__32_1412_847403867_rar.exe."

Setelah file itu diunduh, pintu belakang (backdoor) dijatuhkan. Malware kemudian mengumpulkan dan mencuri data sistem, mengunduh muatan tambahan, mengambil tangkapan layar, dan menjalankan perintah melalui CMD.

Cybereason mencurigai bahwa tujuan kedua kampanye adalah untuk "mendapatkan informasi sensitif dari para korban dan memanfaatkannya untuk tujuan politik."[]

Ilustrasi

Ilustrasi