Melacak Cobalt, Geng Cybercrime Penggarong Triliunan Rupiah

Cyberthreat.id - Para peneliti menemukan kaitan antara serangan skimming Web berbasis Magecart dan kelompok cybercrime canggih yang dijuluki Cobalt yang mencuri triliunan rupiah dari lembaga keuangan di seluruh dunia. Ditemukan juga bukti skimming sisi server, yang lebih sulit untuk dideteksi daripada suntikan JavaScript biasa.

Malwarebytes dan perusahaan keamanan HYAS menemukan kesamaan yang signifikan antara informasi pendaftaran untuk nama domain yang digunakan dalam infrastruktur mereka oleh Cobalt dan grup yang dilacak hingga sekarang sebagai Magecart Group 4 (MG4).

Secara khusus, baik Cobalt dan MG4 menggunakan pola penamaan akun email yang sama, layanan email yang sama, pendaftar domain yang sama dan layanan perlindungan privasi yang sama.

"Mengingat penggunaan layanan privasi untuk semua domain yang dipermasalahkan, sangat kecil kemungkinan konvensi penamaan ini diketahui oleh aktor lain selain aktor yang mendaftarkan infrastruktur Cobalt Group dan Magecart," kata para peneliti dalam sebuah laporan seperti dikutip SC Online.

"Selain itu, penyelidikan lebih lanjut mengungkapkan bahwa terlepas dari penyedia email yang digunakan, sepuluh akun yang tampaknya terpisah hanya menggunakan dua alamat IP yang berbeda, bahkan selama berminggu-minggu dan berbulan-bulan antara pendaftaran."

HYAS, yang menyediakan layanan intelijen atribusi, mencari kumpulan data dan menemukan alamat email tertentu yang mendaftarkan domain Magecart tetapi juga digunakan dalam kampanye email phishing tombak dengan dokumen Word jahat yang sesuai dengan modus operandi Cobalt.

Alamat yang sama juga digunakan untuk mendaftarkan nama domain yang sangat mirip dengan yang digunakan oleh Cobalt di masa lalu.

Siapa Cobalt?

Kelompok Cobalt, juga diidentifikasi sebagai Carbanak dalam beberapa laporan, adalah geng kejahatan dunia maya yang berspesialisasi dalam mencuri sejumlah besar uang dari bank dan organisasi keuangan lainnya.

Grup ini biasanya membobol jaringan target mereka melalui email spear-phishing dengan lampiran jahat yang mengeksploitasi kerentanan di Microsoft Word.

Setelah mendapatkan pijakan, kelompok dapat menghabiskan berbulan-bulan di dalam jaringan yang dikompromikan, melakukan gerakan lateral dan mempelajari prosedur internal dan alur kerja korban mereka, serta aplikasi internal kustom mereka. Ini semua dalam persiapan untuk pencurian terakhir yang memungkinkan mereka mencuri jutaan dolar dalam sekali jalan, kadang-kadang dengan meretas jaringan ATM korban dan mengirim bagal uang untuk mengumpulkan uang tunai.

Magecart, di sisi lain, adalah payung moniker untuk sekitar selusin kelompok terpisah yang masuk ke situs web e-commerce dan menyuntikkan file JavaScript berbahaya ke halaman checkout mereka untuk mencuri rincian kartu pembayaran dan informasi pribadi lainnya yang dimasukkan oleh pengguna.

Grup Magecart dikenal karena menggunakan berbagai teknik untuk menyuntikkan kode mereka ke situs web, termasuk mengkompromikan layanan pihak ketiga yang sudah memiliki skrip yang sah dimuat ke situs web yang ditargetkan untuk analitik, iklan, dan tujuan lain.

Grup Cybercrime FIN6

Baru-baru ini, peneliti dari IBM menemukan bukti kelompok cybercrime lain bernama FIN6, yang terkait dengan Cobalt, telah bercabang menjadi skimming kartu berbasis web.

FIN6 dikenal karena mengkompromikan sistem point-of-sale fisik organisasi dari sektor ritel, perhotelan dan restoran untuk mencuri data kartu pembayaran. Aktivitas skimming Web yang baru-baru ini diamati terkait dengan FIN6 sebenarnya cocok dengan grup lain yang disebut Magecart Group 6.

"Berdasarkan ikatan historis mereka dengan ruang, dan pintu masuk kelompok aktor canggih seperti FIN6 dan lainnya, akan masuk akal bahwa Cobalt Group juga memasuki bidang ini dan terus melakukan diversifikasi upaya kriminal mereka terhadap lembaga keuangan global," Malwarebytes dan para peneliti HYAS mengatakan dalam laporan mereka.

Skimming Sisi Server

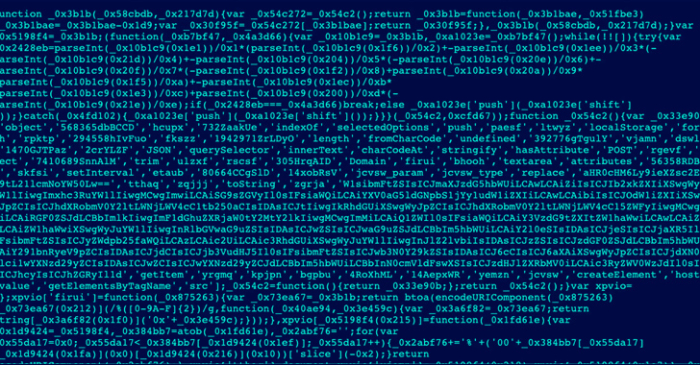

Sementara serangan Magecart pada dasarnya adalah sisi klien - JavaScript jahat dimuat dan dijalankan di dalam browser pengguna - Malwarebytes juga menemukan bukti Magecart Group 4 melakukan skimming sisi server. Teknik ini melibatkan penggunaan skrip PHP yang memotong dan mengekstrak data secara langsung di tingkat aplikasi Web saat sedang diproses.

Skimming sisi server jauh lebih sulit dideteksi, terutama dari luar, karena tidak terlihat oleh browser atau pemindai situs web. Untuk mendeteksi kompromi semacam itu, pemilik situs web harus menggunakan solusi yang mampu memindai file di server itu sendiri atau untuk memantau integritas mereka untuk mengidentifikasi perubahan jahat.

Alasan mengapa Malwarebytes melihat skimmer sisi server MG4 pada server adalah karena penyerang membuat kesalahan dan menjadikannya sebagai JavaScript. Ini memungkinkan kontennya diindeks oleh layanan yang disebut urlscan.io. File tersebut ternyata merupakan salinan skimmer PHP sisi server yang hampir persis seperti yang dilaporkan para peneliti dari perusahaan keamanan Web Sucuri pada Agustus.

Skrip dibuat untuk bekerja dengan Magento, platform ecommerce, dan secara otomatis dimuat oleh aplikasi. Kemudian memonitor permintaan aplikasi untuk kata kunci tertentu seperti billing, cvv, year, cc_number, dummy, cc_, payment, card_number, username, expiry, firstname, login, shipping, month, securetrading, cvc2.

Jika kata kunci tersebut terdeteksi, permintaan bersama dengan informasi cookie dikirim ke server eksternal yang dikendalikan oleh penyerang.

“Penggunaan skimmers sisi-klien dan sisi-server dan tantangan yang ditimbulkannya dalam mengidentifikasi kompromi Magecart oleh kelompok ancaman tingkat lanjut mengharuskan kerja berkelanjutan dari mitra industri untuk membantu mempertahankan diri terhadap ancaman yang signifikan dan terus meningkat ini,” kata para peneliti.

Ilustrasi.

Ilustrasi.