Polda Sulsel Selidiki Penipuan Berbekal Malware APK J&T Express

Cyberthreat.id – Kepolisian Daerah Sulawesi Selatan sedang menyelidiki kasus serangan siber yang menggunakan malware APK yang mencatut nama perusahaan ekspedisi J&T Express.

“Ini masih kami dalami, masih tahap penyelidikan,” ujar Kasubdit Siber Ditkrimsus Polda Sulsel, AKBP Reonald WI, saat dikontak Cyberthreat.id dari Jakarta, Rabu (14 Desember 2022).

Reonald mengatakan, kepolisian tidak ingin buru-buru dalam menindak kasus tindak pidana siber. “Kasus seperti ini tidak gampang karena memerlukan investigasi saintifik yang berkaitan dengan siber,” katanya.

“Pelakunya kan pasti ingin menghapus jejak digital, kami sebaliknya melacak jejaknya.”

Ia mengatakan, telah mendengar kabar terkait sejumlah korban penipuan tersebut di beberapa daerah dan masih akan diselidiki.

Sejak akhir November lalu, ramai di media sosial terkait penipuan online berkedok kurir J&T Express. Sang kurir mengirim sebuah file cek resi paket. Hanya saja, bentuk file tersebut bukan .pdf atau .jpeg, tapi berbentuk .apk.

File tersebut ketika diklik dan diinstal, selanjutnya meminta izin untuk mengakses SMS. Namun, ketika dilihat, ternyata penerima file itu cuma mendapatkan gambar statis halaman web berlogo J&T. Ternyata aplikasi ini hanya sebatasi aplikasi WebView untuk mengarahkan ke domain JET (https://jet.co.id/track).

Tak lama setelah file itu terinstal, terjadi keanehan dari para korban. Mereka mengaku kehilangan sejumlah uang, bahkan ada yang kehilangan hingga Rp98,2 juta. Di Kabupaten Bantul, DI Yogyakarta, usai menginstal file tersebut, korban merugi hingga Rp95 juta; terjadi notifikasi SMS bahwa terlah terjadi transaksi keluar dari rekening BRI, padahal korban sama sekali tak melakukan transaksi apa pun usai menginstal. Kebanyakan korban adalah nasabah BRI yang menggunakan layanan BRImo. (Baca: Hilang Saldo Bank Usai Instal File APK ‘J&T Express’)

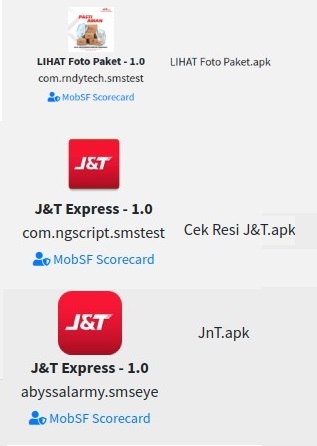

Tiga file Android yang merupakan malware infostealer.

J&T Express mengatakan bahwa kurir perusahaan tak pernah meminta para pelanggan untuk menginstal aplikasi.

“Sprinter J&T Express tidak pernah meminta J&T Friends untuk mengunduh aplikasi melalui WhatsApp atau chat,” tutur perusahaan melalui unggahan di akun Instagram (@jntexpressid) pada 19 November 2022. Sprinter adalah julukan kurir di J&T Express.

Perusahaan pun meminta kepada masyarakat agar selalu waspada dan berhati-hati dari orang yang mengatasnamakan J&T Express. “Aplikasi resmi kami hanya ada di App Store dan Play Store dengan nama pencarian ‘J&T Express,” tutur perusahaan.

Badan Siber dan Sandi Negara (BSSN) mengatakan telah mengetahui isu tersebut dan menyebut bahwa file tersebut merupakan perangkat lunak jahat (malware) pencuri informasi (infostealer).

BSSN menjulukinya sebagai “Android/SMSStealer.ZZ16.Gen”. Malware ini termasuk jenis pencuri informasi data dari perangkat yang terinfeksi.

Dalam kasus ini, BSSN mendeteksi ada tiga sampel file yang disebarkan di masyarakat dengan nama : J&T Express.apk, Cek Resi J&T_ Express Aplikasi -tracking_apk.apk, dan “LIHAT Foto Paket.apk.

Ketiganya dikategorikan sebagai aplikasi berbahaya (dangerous). (Baca: BSSN: Ini Malware SMS Stealer Kategori Dangerous)

Analis forensik digital dari RootBrain, Josua Sinambela, mengatakan, ketiga file tersebut memiliki fungsi yang sama, yaitu mengeruk data SMS di perangkat korban. Ketika itu file diinstal, maka aplikasi akan meminta izin membaca, menerima, dan mengirim SMS.

Dari sinilah, menurut dia, celah pencurian uang korban terjadi. Dari analisis Josua terhadap salah satu aplikasi, informasi awal merujuk sebuah nama "Randi Ramli" yang diduga sebagai pembuat aplikasi dan berdomisili di Makassar, Sulawesi Selatan. Polisi belum memberikan keterangan apakah penyelidikan merujuk pada nama tersebut.

SMS banking

Yang tidak disadari oleh para pengguna aplikasi mobile banking, kata Josua, adalah saat aktivasi mobile banking, proses sebelumnya adalah aktivasi SMS banking.

Ketika ada respons dari nomor SMS banking, maka otomatis hal itu juga diterima oleh peretas dan diteruskan ke kelompok mereka, kata dia.

"Jadi, ketika kelompok pelaku sudah berhasil mendapatkan izin akses baik menerima dan mengirim SMS. Otomatis dengan mudah diketahui apakah sebuah nomor yang terpasang di sebuah perangkat sudah terhubung atau terdaftar SMS banking ke bank tertentu atau tidak,” tuturnya.

Sekadar diketahui format SMS banking di BRI, misalnya, seperti berikut ini. Untuk transfer ke sesama, formatnya “TRANSFERBRI+No.rekening NOMINALPIN kirim ke 3300.

“Banyak pengguna SMS banking jarang menghapus SMS-nya. Jadi, PIN-nya bisa diketahui dari SMS existing (histori) karena aplikasi itu bisa membaca SMS dan notifikasi bisa ditangkap tanpa muncul notifikasi di ponsel korban,” ujar Josua.[]

[Pembaruan di paragraf 17 terkait dugaan pembuat aplikasi yang berdomisili di Makassar, Sulawesi Selatan.]

Serangan yang dilakukan peretas kepada para korban melalui WhatsApp. Foto: Vaksincom

Serangan yang dilakukan peretas kepada para korban melalui WhatsApp. Foto: Vaksincom