Serangan Ransomware Conti Terjadi Desember, BSSN: 16 Komputer BI Bengkulu Terenkripsi

Cyberthreat.id – Bank Indonesia ternyata telah melaporkan dugaan serangan ransomware Conti ke Badan Siber dan Sandi Negara (BSSN) pada akhir tahun lalu.

“Serangan tersebut telah dilaporkan oleh pihak Bank Indonesia ke BSSN pada tanggal 17 Desember 2021,” ujar Juru Bicara BSSN Anton Setiawan saat dikontak Cyberthreat.id, Kamis (20 Januari 2022) mengenai serangan ransomware Conti ke BI.

Sebelumnya diberitakan, platform intelijen dark web, DarkTracer mengumumkan temuannya di akun Twitternya bahwa geng ransomware Conti telah mempublikasikan Bank Indonesia sebagai korban peretasannya.

"[ALERT] Geng ransomware Conti telah mengumumkan "BANK OF INDONESIA" dalam daftar korbannya," tulis DarkTracer, Kamis pagi.

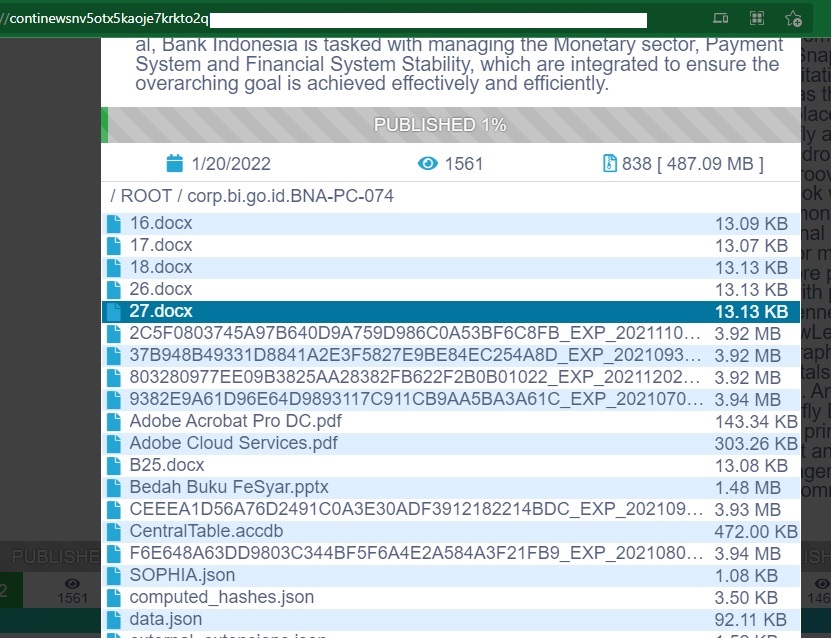

DarkTracer juga melampirkan tangkapan layar terhadap data-data yang dicuri geng Conti di situswebnya. Tangkapan layar itu, seperti terlihat pada gambar di atas, menampilkan file-file yang diduga milik Bank Indonesia yang berhasil disusupi. File yang muncul baru 1 persen dengan ukuran 487,09 MB.

Tangkapan layar dari situsweb Conti News terkait data yang diduga milik Bank Indonesia.

Perwakilan BI Bengkulu

Sejak laporan itu, BSSN dan Bank Indonesia langsung berkoordinsi untuk melakukan mitigasi terhadap insiden keamanan siber.

“Tim BSSN dan BI melakukan verifikasi terhadap konten dari data yang tersimpan. Data yang tersimpan diindikasikan merupakan data milik Bank Indonesia cabang Bengkulu,” kata dia.

Sebanyak 16 komputer yang terkena serangan ransomware. Dari serangan itu, ransomware mengenkripsi file-file di komputer dengan extension seperti Sender2.exe, v2.exe, dan v2c.exe.

Anton menegaskan bahwa dari data-data yang terpengaruh “tidak ada data sensitif terkait sistem kritikal Bank Indonesia.”

Ditanya tentang permintaan uang tebusan (sebagai ciri khas geng peretas ransomware), Anton mengatakan tidak ada permintaan uang.

Saat ini pihaknya masih mendalami bagaimana taktik serangan tersebut sehingga bisa menargetkan kantor Perwakilan BI Provinsi Bengkulu.

Sementara, analis perangkat lunak jahat (malware), Adi Saputra, menyebut geng Conti sebagai “sang raja extortionware”—peretas yang terkenal dengan pemerasan ganda; mengenkripsi data korban sebelum mencurinya, lalu mengancam mempublikasikannya jika uang tebusan tidak dibayarkan.

Dalam pengamatannya, Adi mengatakan, geng Conti telah melakukan serangan hingga 494 perusahaan di seluruh dunia sepanjang 2021. Tahun lalu, salah satu perusahaan Indonesia juga pernah menjadi korban, tapi ia tak mengungkap dengan terang nama perusahaan.

Bagaimana Conti beraksi?

Menurut Adi, juga peneliti di PT Prosperita Mitra Indonesia (ESET), sebagai salah satu ransomware-as-a-service (Raas), Conti menggunakan beberapa metode untuk masuk ke sistem jaringan korban.

Secara sederhana, RaaS adalah penyewaaan ransomware kepada peretas lain. Dari situ, operator Conti akan menerima untung dari bagi hasil jika penyewa malware-nya berhasil mendapatkan uang pemerasan dari korban.

Menurut Adi, ada beberapa metode yang sering dilakukan Conti untuk menginfeksi jaringan korban, antara lain: melalui remote tools (remote desktop protocol/RDP, Anyedesk dll); kerentanan jaringan pribadi virtual (PulseSecure dll); dan daftar kerentanaan yang terpublikasikan (CVE), seperti ProxyLogon, MS Exchange, VMware, Citrix, Fortinet, Zoho, SonicWall, SharePoint, dan lain-lain.

Untuk mencegah serangan ransomware, Adi juga menyarankan agar menerapkan praktik keamanan siber, salah satunya memperbarui versi terbaru dari perangkat lunak yang dipakai. Ia juga menyarankan agar tidak menggunakan remote tools (peralatan jarak jauh).

“Adapun jika terjadi zero-day (kerentanan yang belum ditambal, red), Anda setidaknya perlu memasang Endpoint Detection & Response/EDR untuk memastikan tidak ada aksi sporadis yang dilakukan oleh ransomware,” Adi menambahkan.

“EDR bisa melakukan blocking sementara secara otomatis sehingga aksi Conti tertahan, dan Anda bisa melakukan strategi blocking permanen setelah mendapat notifikasi tersebut,” katanya.[]

Tangkapan layar Kantor Perwakilan Bank Indonesia Provinsi Bengkulu dari Google Maps.

Tangkapan layar Kantor Perwakilan Bank Indonesia Provinsi Bengkulu dari Google Maps.