Ransomware Memento: WinRAR Dipakai untuk Mengunci Data Senilai US$1 juta

Cyberthreat.id - Grup ransomware baru bernama Memento menerapkan cara yang tidak biasa untuk mengunci file dalam format arsip WinRAR yang dilindungi kata sandi setelah metode enkripsi mereka terdeteksi oleh perangkat lunak keamanan di sistem korban.

Bulan lalu, para peneliti di Sophos menemukan grup tersebut mulai mengeksploitasi kelemahan klien web VMware vCenter Server untuk akses awal ke jaringan korban.

Kerentanan vCenter telah terdeteksi dengan kode CVE-2021-21972 dan merupakan bug eksekusi kode jarak jauh yang tidak diautentikasi dengan tingkat keparahan 9,8 (kritis).

Cacat ini memungkinkan siapa saja yang memiliki akses jarak jauh ke port TCP/IP 443 pada server vCenter yang terbuka untuk menjalankan perintah pada OS yang berjalan dengan hak istimewa admin.

Penambalan (patch) untuk cacat ini sebenarnya telah dirilis pada bulan Februari, tetapi tampaknya banyak organisasi yang menggunakan vCenter belum menambal celah keamanan itu.

Kerentanan itu telah dieksploitasi oleh Mememnto sejak April. Sementara bulan Mei, aktor lain terlihat mengeksploitasinya untuk menginstal penambang kripto XMR, sementara yang lain menginstal penambang kripto XMRig.

Memanfaatkan vCenter untuk Menyebar Ransomware

Memento meluncurkan operasi ransomware bulan lalu ketika mereka memulai mengekstrak kredensial admin dari server target, membangun ketekunan melalui tugas terjadwal, dan kemudian menggunakan RDP melalui SSH untuk menyebar secara lateral di dalam jaringan.

Setelah tahap pengintaian, para aktor menggunakan WinRAR untuk mengarsipkan file yang dicuri dan mengekstraknya.

Terakhir, mereka menggunakan utilitas penghapusan data BCWipe Jetico untuk menghapus jejak yang tertinggal dan kemudian menggunakan jenis ransomware berbasis Python untuk enkripsi AES.

Namun, upaya asli Memento pada file terenkripsi karena sistem memiliki perlindungan anti-ransomware, menyebabkan langkah enkripsi terdeteksi dan dihentikan sebelum kerusakan terjadi.

Untuk mengatasi deteksi ransomware oleh perangkat lunak keamanan, Memento datang dengan taktik yang menarik: melewati enkripsi dan memindahkankan file ke arsip yang dilindungi kata sandi.

Untuk melakukan ini, Memento memindahkan file ke arsip WinRAR, menetapkan kata sandi yang kuat untuk perlindungan akses, mengenkripsi kunci itu, dan akhirnya menghapus file asli.

"Alih-alih mengenkripsi file, kode "crypt" sekarang menempatkan file dalam bentuk tidak terenkripsi ke dalam file arsip, menggunakan salinan WinRAR, menyimpan setiap file dalam arsipnya sendiri dengan ekstensi file .vaultz," kata analis Sophos Sean Gallagher seperti dilansir Bleeping Computer, diakses Sabtu (20 November 2021).

"Kata sandi dibuat untuk setiap file saat diarsipkan. Kemudian kata sandi itu sendiri dienkripsi," tambahnya.

Catatan tebusan yang dikirim peretas menuntut korban membayar 15,95 BTC ($940.000) untuk pemulihan penuh atau 0,099 BTC ($5.850) per file.

Catatan permintaan uang tebusan | Sumber: Sophos

Untungnya, dalam kasus yang diselidiki Sophos, korban tidak membayar uang tebuan karena dapat memulihkan datanya dari cadangan.

Namun, sebagai grup ransomware baru, Memento bisa jadi akan mencoba teknik serupa terhadap organisasi lain.

Karena itu, jika organisasi Anda menggunakan VMware vCenter Server dan/atau Cloud Foundation, pastikan untuk memperbarui alat Anda ke versi terbaru yang tersedia untuk mengatasi kerentanan yang diketahui.

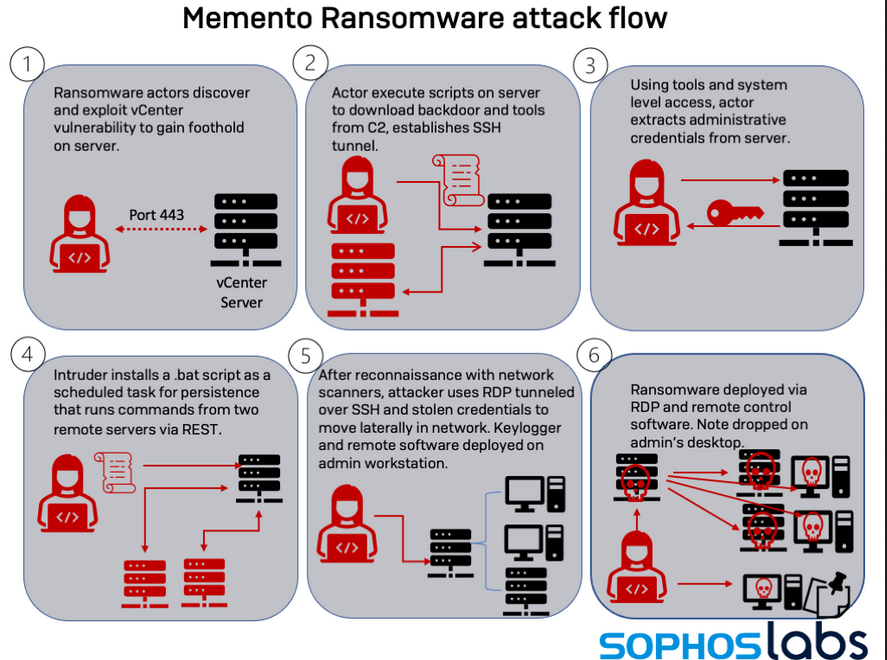

Alur serangan ransomware Memento

1. Pelaku Ransomware menemukan dan mengeksploitasi kerentanan vCenter untuk mendapatkan pijakan di server

2. Aktor mengeksekusi skrip di server untuk mengunduh backdoor dan alat dari server perintah dan kontrol (C2) yang dikuasai peretas, membuat jalur SSH

3. Menggunakan alat dan akses tingkat sistem, aktor mengekstrak kredensial administratif dari server

4. Penyusup menginstal skrip .bat sebagai tugas terjadwal untuk ketekunan yang menjalankan perintah dari dua server jarak jauh melalui REST.

5. Setelah pengintaian dengan pemindai jaringan, penyerang menggunakan RDP yang disalurkan melalui SSH dan kredensial yang dicuri untuk bergerak secara lateral dalam jaringan. Keylogger dan perangkat lunak jarak jauh yang digunakan di worskstation admin.

6. Ransomware disebarkan melalui RDP dan perangkat lunak kendali jarak jauh. Catatan permintaan uang tebusan dijatuhkan di desktop admin.[]

Ilustrasi WinRAR

Ilustrasi WinRAR