Peretas BSSN: Saya Masuk dalam 10 Menit

Cyberthreat.id – Salah satu subdomain Badan Siber dan Sandi Negara (BSSN) menjadi target serangan web defacement pada 20 Oktober lalu.

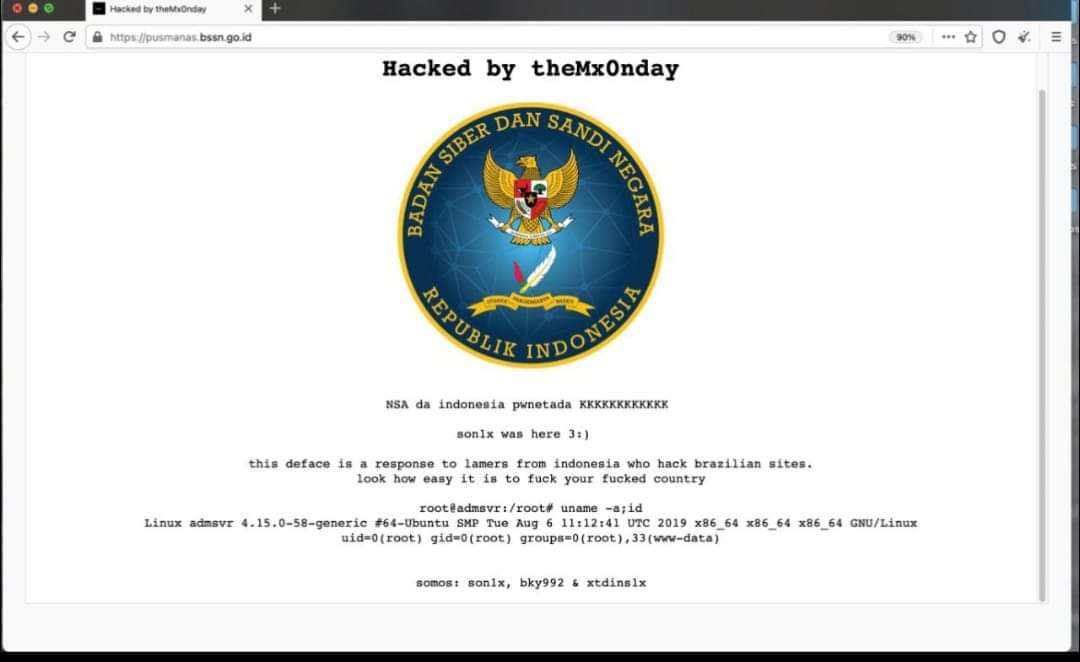

Laman muka situs web Pusat Malware Nasional (https://www.pusmanas.bssn.go.id) diubah tampilannya disertai tulisan pesan dari peretas. (Baca: Pusat Malware Nasional BSSN Terkena Deface, Hacker Brasil: Ini Serangan Balasan)

Insiden tersebut menjadi trending topic selama beberapa hari terakhir sejak Cyberthreat.id menurunkan berita tersebut Senin (24 Oktober 2021) pagi.

Sejumlah politisi juga pengamat keamanan siber menyesalkan dengan serangan tersebut. Mereka mempertanyakan sistem keamanan yang dibuat BSSN.

Sindiran macam-macam bertebaran di Twitter. Ada yang menyebut bahwa jika BSSN saja bisa dibobol, bagaimana dengan perlindungan sistem informasi lembaga lain. Bahkan, peneliti keamanan siber dari Ethical Hacker Indonesia, Teguh Aprianto, lebih pedas mengkritik: BSSN ini sebenarnya ngapain saja, sih?

Pengamat keamanan siber CISSReC Pratama Persadha mengingatkan untuk tidak menganggap sepele sebuah serangan siber. Serangan yang simpel saja, jika lolos dari perlindungan “tembok api” (firewall) bisa mengakibatkan kerusakan yang besar.

“Jangan dianggap semua serangan deface itu ialah serangan ringan, bisa jadi hacker-nya sudah masuk sampai lebih dalam,” ujar Pratama kepada Cyberthreat.id, Selasa (26 Oktober).

Laman muka Pusat Malware Nasional BSSN yang diretas.

Untuk mengetahui tentang serangan itu, wartawan Cyberthreat.id Andi Nugroho mengontak peretas berjuluk “son1x” yang merupakan anggota geng peretas “TheMx0nday”. Berikut ini cuplikan wawancara yang dilakukan melalui Telegram:

Halo…bisakah kita ngobrol soal serangan ke BSSN?

Son1x : Tentu, saya bisa ngobrol soal itu. Tapi di sini telah larut, tapi besok pagi ketika saya bangun saya akan mengirimkan balasan.

Serangan ke BSSN menjadi berita besar di Indonesia, semua orang berbicara isu ini.

Yeah, ini menjadi makin gila, haha.

(Di akun Twitter-nya, ia mengunggah tangkapan layar serangan deface pada 20 Oktober, termasuk bukti serangan ke portal zone-h.org. Sejak 25 Oktober, ia juga mulai membagikan berita-berita peretasan BSSN di lini masanya. “Saya baru saja bangun di pagi hari dan menjadi viral,” tulisnya.)

Kamu benar orang Brasil?

(Dalam pesan yang tertulis di serangan ke BSSN, termasuk ke UNS, peretas menyelipkan pesan bahwa serangan itu balasn terhadap peretas Indonesia yang men-deface situs-situs Brasil.)

Yeah, saya orang Brasil. [Pembaruan: kamu ingin tahu sesuatu yang menyenangkan tentang saya? Saya berusia 16 tahun.Saya juga baru memulai peretasan tahun ini. Saya bergabung dengan theMx0nday pada April lalu, tapi sebelumnya saya telah menyukai dunia teknologi dan saya tahu bagaimana menulis kode dan lain-lain.]

Siapa yang kamu sebut lamers dari Indonesia di pesan itu? Itu sebuah grup atau peretas tunggal? (Lamers ialah bahasa slang untuk merujuk pada peretas atau pengganggu.)

Pesan itu untuk lamers dari Indonesia, tidak semua orang Indonesia, tapi hanya pada lamers.

Bisa kamu sebut nama mereka? Dan, situs web Brasil mana saja yang mereka serang?

Mereka defacer dengan nama “Panataran”, salah satunya. Mereka meretas situs, tapi tidak penting. Makanya, saya memutuskan untuk meresponsnya dengan target yang besar…(simbol ketawa).

[Pembaruan: Kamis (28 Oktober) pukul 11.57: Selain defacer "Panataran", pesan itu juga untuk peretas lain. Son1x memberikan tangkapan layar berikut ini. Menyangkut meme mengencingi bendera, ia hanya membalas apa yang sudah dilakukan peretas Indonesia dengan bendera Brasil.]

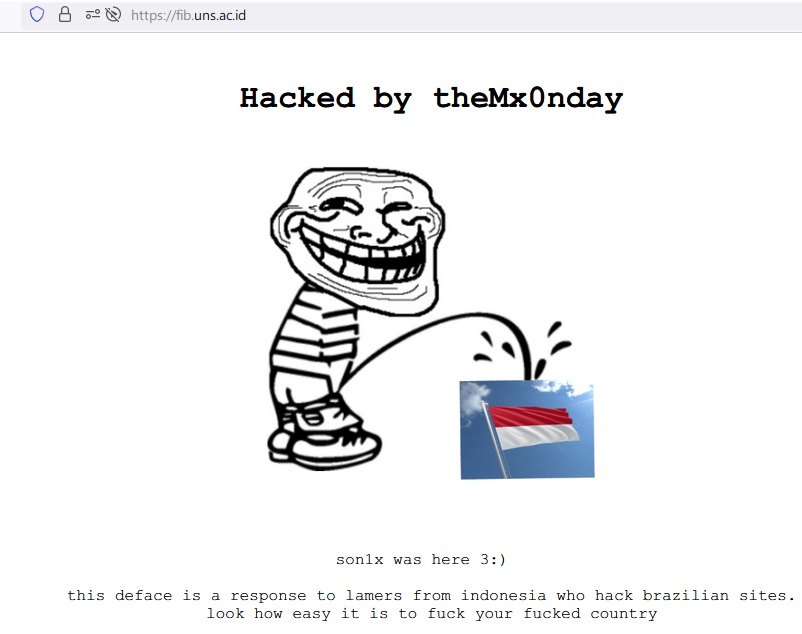

Serangan peretas Indonesia ke salah satu situs web Brasil.

Bagaimana kamu bisa menyerang situs web BSSN?

Pertama-tama saya mulai melakukan sedikit pengintaian situs dan berburu subdomain, setelah itu saya mencari teknologi yang dipakai di situs web yang sedang berjalan.

Berita Terkait:

- Setelah Situs Web BSSN Diretas, Hacker Brasil ‘son1x’ Serang Kampus UNS Solo

- Usai Diserang Hacker Brasil, BSSN Keluarkan Peringatan Keamanan ke Lembaga Pemerintah

Selanjutnya, bagaimana?

Saya (akhirnya) mengidentifikasi satu teknologi situs web yang dapat saya gunakan untuk meretasnya. Saya mencoba mengetesnya untuk mengeksploitasi aplikasi secara manual, tapi semua tampak baik-baik saja.

Jadi, saya sudah mengodekan sebuah exploit untuk aplikasi tersebut. Setelah itu, saya hanya menjalankan exploit ke target dan menunggu reverse shell.

Setelah mendapatkan shell sekarang, tapi saya ingin lebih mengendalikan situs web, jadi saya menginstal web shell, untuk menjadikan sebagai backdoor. Jadi, saya bisa kembali jika mereka mencurigai sesuatu yang tidak beres.

Berapa lama yang kamu lakukan untuk meretasnya?

Untuk meretasnya relatif sangat mudah, mungkin butuh 10 menit.

Situs web yang kamu sekarang tidak terdeteksi…

Iya, situsnya sekarang offline. Saya kira mereka sedang menganalisis atau melakukan forensik, sesuatu semacam itulah.

(Ia juga menceritakan bahwa dirinya bisa masuk lebih dalam ke jaringan BSSN.)

Apa yang kamu dapatkan di sana?

Saya mendapati subnet dan lain-lain. Saya menemukan banyak kredensial valid. (Subnet ialah jaringan lain yang bisa saling berkomunikasi dengan server Pusat Malware Nasional.)

Yang kamu maksud kredensial email?

Iya. Saya bisa baca kredensial email, rencana dan proyek di masa depan, serta kode pada file berformat .zip. Dan, basis data. Mereka punya beberapa basis data, tapi saya tidak memutuskan untuk masuk lebih jauh. Saya tidak ingin masuk penjara, hahaha…

Apakah kamu meng-capture basis data tersebut?

Saya tidak meng-capture-nya. Hanya masuk (log in), lalu keluar (log out) lagi.

Serangan deface ke Fakultas Ilmu Budaya UNS di Solo, Jawa Tengah.

Kamu juga menyerang kampus saya…

(Situs web Fakultas Ilmu Budaya UNS (https://www.fib.uns.ac.id), Solo juga menjadi target Son1x dengan sebuah serangan deface.)

Sorry, bro. Tapi saya harap saya dapat membantu meningkatkan keamanan mereka. Tapi, bro. Saya beritahu kamu sesuatu, saya akan cek, saya masih punya shell di situs tersebut. Saya akan mengeceknya tapi tidak men-deface lagi.

Saya mencoba melaporkan kerentanan (vulnerabilities) kepada mereka dan mereka tidak memperbaikinya. Bahkan, mereka meninggalkan basis data mahasiswanya terbuka. Jadi, orang-orang dapat menjual data itu di internet.

Di situs web ini, saya juga bisa menjangkau ke jaringan lain. Jadi, saya dapat meretas seluruh jaringan dan mengirimkan ransomware.

Target satu ini juga memiliki subnet yang berarti memiliki komunikasi di jaringan internal dan eksternal. Sebagai contoh, mereka memiliki server untuk berbagi file (file share), seperti halnya server Samba—sebuah perangkat lunak open-source yang menyediakan layaanan berbagi file dan lain-lain, red)

Jangan kirimi mereka ransomware…

Hahaha..saya tidak akan me-ransomware mereka.

(Ransomware adalah perangkat lunak jahat (malware) yang mengunci file pada jaringan yang terinfeksi. Peretas biasanya menaruh pesan di komputer korban yang berisi panduan untuk membuka file tersebut. Satu-satunya cara untuk membukanya, korban harus membayar uang tebusan. Sebagai gantinya, peretas akan mengirimkan decryptor untuk membuka file. Ransomware menjadi serangan siber terpopuler dalam tiga tahun terakhir.)

Apa yang ingin kamu sampaikan soal situs web ini ke mereka?

Buatlah keamanan dengan serius dan perbaiki kerentanan. Periksalah keamanan sebelum menyebarkannya, ini berisiko baik untuk mahasiswa maupun institusi.

Situs webnya sekarang sudah diperbaiki…

Saya masih punya akses ke kampus, bro.

(Ia pun mengirimkan tautan ke Cyberthreat.id untuk pesan deface baru dengan tulisan “I am here”—baca: UNS Pulihkan Situs Web yang Dirusak, Hacker Brasil Masih Bisa Akses Kembali)

Tangkapan layar akun Twitter Son1x

Tangkapan layar akun Twitter Son1x