Fitur Obrolan Rahasia Telegram untuk MacBook Gagal Hapus Otomatis Kiriman Video

Cyberthreat.id - Seorang peneliti keamanan Dhiraj Mishra menemukan kerentanan pada aplikasi Telegram untuk MacBook (laptop buatan Apple). Kerentanan itu terdapat pada fitur Obrolan Rahasia (Secret Chat), yang menjanjikan penghapusan secara otomatis untuk setiap obrolan yang menggunakan fitur itu.

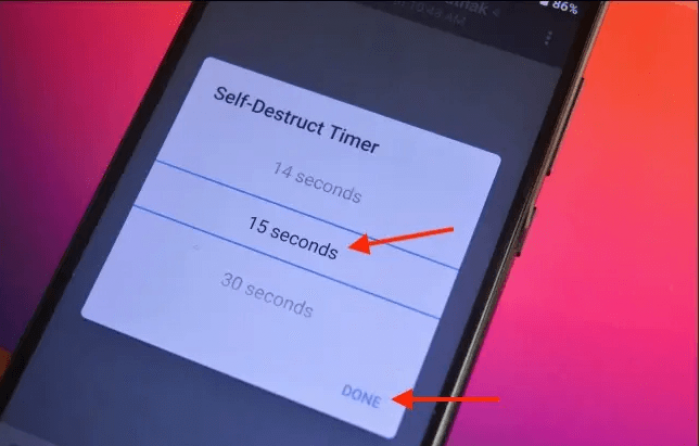

Fitur Obrolan Rahasia, yang dienkripsi ujung-ke-ujung, adalah salah satu andalan Telegram. Menggunakan fitur ini, orang yang terlibat dalam percakapan, tidak dapat meneruskan pesan ke pengguna lain. Selain itu, semua pesan serta file suara, video, atau dokumen dapat secara otomatis menghancurkan diri sendiri dan dihapus dari semua perangkat dalam jangka waktu yang dapat disetel (mulai dari 5 detik).

Namun, Dhiraj Mishra mengatakan kepada BleepingComputer bahwa ia menemukan fitur itu tidak berjalan sempurna pada Telegram 7.3 untuk MacOS, sistem operasi yang menjalankan MacBook.

Saat melakukan audit keamanan Telegram di macOS, Mishra menemukan media (berupa file audio dan video) yang seharusnya terhapus secara otomatis, justru tidak terhapus untuk perangkat MacOS.

Mishra mengaku, saat dirinya melakukan audit keamanan Telegram di MacOS, dirinya menemukan bahwa obrolan standar akan membocorkan jalur sandbox, yang menjadi tempat file video dan audio yang diterima disimpan. Meskipun, jalur sandbox ini tidak akan dibocorkan pada fitur Obrolan Rahasia, dan media yang diterima akan tetap disimpan di folder yang sama.

"Dalam kasus saya, jalurnya adalah (/var/folders/x7/khjtxvbn0lzgjyy9xzc18z100000gn/T/). Saat melakukan tugas yang sama di bawah opsi Obrolan Rahasia, URI MediaResourceData (path://) tidak bocor tetapi pesan audio / video yang direkam masih disimpan di jalur sandbox tersebut,” ungkap Mishra.

Mishra mengatakan, ketika media terhapus secara otomatis dan dihapus dari obrolan, file media sebenarnya masih dapat diakses di folder komputer penerimanya.

Mishra menjelaskan ketika penyerang yang menggunakan desktop MacOS dan korban menggunakan perangkat Telegram di ponsel, kemudian korban mengirimkan pesan audio melalui Secret Chat dan mengatur waktu terhapus selama 20 detik, pesan tersebut memang akan terhapus. Tetapi pesan yang direkam dan terhapus secara otomatis tersebut masih akan tersimpan di jalur sandbox milik penyerang.

“Di sini Telegram gagal untuk mencegah privasi pengguna, dan fungsi menghapus otomatis media pada secret chat telah gagal untuk tidak meninggalkan jejak,” ujarnya.

Kerentanan ini tentu mengkhawatirkan bagi pengguna yang mungkin mengirimkan video yang sangat sensitif ke pengguna Telgram lain dengan harapan aplikasi akan secara otomatis menghapusnya berdasarkan setelan waktu yang telah dibuat.

Tak hanya itu, kerentanan lain yang ditemukan Mishra adalah Telegram menyimpan kode sandi lokal pengguna untuk membuka kunci aplikasi dalam teks biasa di perangkat. Kode sandi teks biasa ini disimpan di Users / [username] / Library / Group Containers / 6N38VWS5BX.ru.keepcoder.Telegram/accounts-metadata sebagai file JSON.

Kedua kerentanan tersebut dilaporkan ke Telegram pada 26 Desember 2020, dan Telegram telah memperbaiki kerentanan tersebut pada pembaharuan Telegram 7.4. Mishra sendiri mendapat hadiah US$ 3.000 (setara Rp42 juta) dari Telegram.

Setelah celah itu diperbaiki oleh Telegram, Mishra mengunggah buktinya di blog pribadinya dan di YouTube pada 12 Februari kemarin seperti terlihat dalam video di bawah ini.[]

Ilustrasi SecretChat di Telegram

Ilustrasi SecretChat di Telegram