Ke mana saya harus mengadu? kata Chio.

Andi Nugroho | Selasa, 06 Desember 2022 - 21:36 WIB

Cyberthreat.id – Insiden Rabu pagi pekan lalu membuat Rahmah syok. Mengakhiri bulan November dengan perasaan campur aduk: panik, bingung, dan sedih. Larat sekali pikirannya.

Perempuan itu sedang sibuk menghitung keuangan kantornya bulan itu. Istilah yang dipakai dirinya: closingan akhir bulan.

Ia seorang akuntan juga administrasi pajak di sebuah toko bangunan di Kota Banjarmasin, Kalimantan Selatan. Sekitar pukul 09.00 kala memperhatikan angka-angka transaksi keuangan, ada bunyi notifikasi WhatsApp.

Mata Rahmah melihat sekelebat: J&T. Ada apa? Penasaran mengapa perusahaan ekspedisi tiba-tiba berkirim pesan, ia buka notifikasi itu. Pengirim itu mengabarkan bahwa paket telah sampai dan lunas.

Ia balas kepada si pengirim: seluruh paket miliknya sudah sampai. “Paket mana lagi?” katanya menirukan obrolan itu saat berbicara kepada saya, Selasa (6 Desember 2022).

Rahmah adalah perempuan muda, masih 28 tahun dan belum berkeluarga, memiliki jiwa bisnis yang kuat. Ia aktif berjualan produk kosmetik secara online. Maka, ia begitu akrab dengan kurir paket.

“Jangan-jangan ada konsumen saya yang komplain. Kalau masalah kurir ini harus saya respons cepat, takutnya ada cancel atau retur,” cerita Rahmah menggebu-gebu.

Percobaan akses ke akun BRI milik Rahmah. Sumber: Arsip pribadi

Saldo di BRI lenyap.

Pengirim itu juga mengirimkan sebuah file bertuliskan “J&T_Express”, tapi berformat .apk. Jadi, tulisannya berbentuk “J&T_Express.apk”. Dengan dalih bila ingin mengecek resi paket pengiriman.

Jenis file itu biasa dieksekusi untuk sebuah aplikasi yang hanya berjalan di ponsel Android. Artinya file itu berupa layanan, bukan file dokumen, gambar atau video yang familiar ditemui, seperti .doc, .csv, .jpeg, .jpg, .mp4, atau .mp3.

File tersebut bila dikirim via WhatsApp sebetulnya akan tampak terang jenisnya, karena terdapat ikon “APK” di sebelah nama file. Sayangnya, masih banyak pengguna ponsel belum menyadari bahwa itu berupa file layanan. Ketika file ini diunduh, lalu dieksekusi atau diinstal, maka layanan akan aktif di ponsel. Cara menghapusnya, ya di-uninstall—tidak cukup hapus gambar aplikasi.

Rahmah bukan orang yang gampang tergiur untuk mengkliknya. Ia abaikan saja file itu. “Saya memang enggak merasa pesan barang,” katanya. Ia pun keluar dari WhatsApp, memungkasi percakapan dan meninggalkan si pengirim.

Petaka itu datang tak lama setelahnya. Muncul notifikasi, bahwa baru saja ada aplikasi telah terinstal. “Hah, apa ini?” ia menggambarkan respons saat itu.

Ia sadar kala itu sama sekali tidak mengklik file tersebut, yang berkali-kali ia tertukar sebutan antara “apk” dan “pdf” karena tempo berceritanya yang cepat, seperti orang terburu-buru. Saya sempat sulit menangkap ceritanya. “Orang Banjarmasin memang seperti ini, Pak? ujarnya diiringi tertawa.

Ia mengatakan, barangkali file itu tak sengaja terpencet oleh dirinya karena ponselnya terkadang eror. “LCD ponsel saya rusak,” katanya. Ia mengaku lebih sering pakai voice note karena sulit mengetik. Saat berkontak dengan saya, baik lewat Instagram maupun WhatsApp, ia juga pakai voice note.

Laporan Rahmah ke polisi.

Namun, ketika mengecek di manajemen aplikasi ponsel Android-nya, ia tak mendapati satu pun aplikasi terbaru. Ia pun abaikan. Dalam hitungan detik setelahnya, ponsel seperti bergerak sendiri, muncul notifikasi SMS, seperti “Anda dapat pulsa…” dan lain-lain.

“Waktu itu saya kalang kabut, saya hapus-hapusin, lalu nomor (pengirim J&T) saya blokir,” tuturnya.

Muncullah kemudian notifikasi transaksi dari BRI mobile (BRImo). Ada yang mencoba mengakses ke akun BRI milik Rahmah. Dari situ, ia mulai deg-degan, berkali-kali masuk ke BRImo, hasilnya tetap gagal.

Menurut dia, aplikasi BRImo memang sering sulit diakses, maka ia tak begitu curiga. “Saya kira kayak biasanya. Selang satu jam, akhirnya saya bisa masuk ke BRImo. Alhamdulillah bisa masuk. Saya cek saldo dan tinggal Rp175 ribu,” ia menceritakan ulang kisahnya.

Ia kaget bukan kepalang. Di mutasi rekening, uang sebesar Rp35.202.900 telah pindah ke rekening lain.

Entah siapa yang melakukan itu. Uang itu seperti terpindah biasa saja. Apalagi ada notifikasi di email pribadinya “User ID: Rahmahxxx/Nama: RAHMAH terima kasih anda telah menggunakan layanan bank BRI Internet Banking.”

Di email itu juga disampaikan oleh BRI bahwa terjadi aktivitas pada pukul 09.49. Penyebab gagal login karena “User ID Anda sedang dipakai nomor referensi 224xxx” melalui browser Mozilla/5.0.

Pada hari yang sama, setelah insiden transaksi misterius itu, ia juga gagal masuk ke email. Baru bisa login kembali pada esok harinya, 1 Desember 2022.

“Itu uang (yang hilang) bukan milik saya, itu uang titipan dari rekan abah saya,” kata Rahmah.

Ia lantas membuka blokir nomor “pengirim file .apk” itu dan mengirimkan pesan. Intinya, ia menjelaskan setelah menerima file itu, tiba-tiba akun banknya diretas. Sementara, pengirim berdalih: “kita cuma mengirimkan paket”. Sementara, ditanya paketnya mana, tak dijawab. Nomor itu kemudian tidak aktif lagi.

Ia melapor ke BRI Banjarmasin dan BRI Pusat pada hari itu juga, tanggal 30 November. Bank tak bisa berbuat banyak tentang laporannya itu. Berdalih transaksi itu pemindahan uang langsung oleh pemilik rekening dan uang telah diambil langsung dari ATM. “Tapi, kan enggak mungkin mengambil lewat ATM dengan angka seperti itu,” ujar Rahmah.

Rahmah masih bersyukur saldo di BCA dan BNI masih aman. Barangkali nilainya sedikit, selorohnya.

**

Dari Banjarmasin, kita terbang ke pulau seberang: Jawa.

Di Kabupaten Pati, Jawa Tengah kisah serupa Rahmah dialami oleh keluarga Suparman.Warga Jambean Kidul, Kecamatan Margorejo itu kehilangan uang sebesar Rp98,2 juta yang tersimpan di Bank BRI.

Insiden itu terjadi lebih dulu dibanding Rahmah. Pada 23 November pagi, Ana Nila Sari, istri Suparman, menerima pesan WhatsApp yang mengaku kurir J&T Express.

Sama seperti dialami Rahmah, kurir bodong itu mengirimkan file .apk agar Ana bisa melacak posisi terakhir paket. “Maka, diklik-lah. Hanya klik saja tanpa masukkan data pribadi, username, password, atau email,” tulis Suparman di akun Facebook-nya.

Sehabis itu ada SMS masuk yang berisi kode OTP Bank BRI. Menurut dia, sang istri sama sekali tak memberi tahu ke siapa pun kode itu. Selang beberapa menit, muncul notifikasi SMS uang keluar. Transaksi uang keluar sebanyak tiga kali, yaitu Rp49,9 juta, Rp40 juta, dan Rp8,89 juta.

Panik. Ia bertanya ke Bank BRI cabang Margorejo. “Katanya tidak terlacak karena pelaku memakai virtual account, bukan pakai rekening BRI,” ujar dia dikutip dair Murianews.com.

Ia mengaku heran: kok bisa uang mudah sekali keluar padahal semua data rahasia. “Ini aneh sekali, kok tahu username dan password. Ini supercanggih,” kata Suparman lewat telepon kepada saya, Selasa (6 Desember).

Suparman juga bercerita sejak dirinya mengungkap kasus itu, sejumlah orang di Pati juga mengungkapkan hal serupa. Sepengetahuan dirinya ada tujuh orang dan semuanya nasabah Bank BRI—modusnya sama.

Selain Rahmah dan Ana, ada pula Chio di Depok, Jawa Barat. Namun, Chio bukan nasabah Bank BRI, tapi nasabah Bank Central Asia (BCA) dan pinjaman online Kredivo.

Chio, bukan nama asli, pemuda 28 tahun, masih syok ketika saya telepon Selasa sore. Kejadian yang dialami dirinya baru saja pada 3 Desember lalu.

Pada Sabtu sore, ia menerima pesan WhatsApp dari “kurir J&T”. Kata si kurir itu, dirinya sudah putar-putar cari lokasi rumahnya tidak ketemu. Ia juga melampirkan file yang sama dengan file yang diterima Rahmah dan Ana, seperti di bawah ini:

Chio tak tahu bahwa di luar sana, modus penipuan seperti itu sedang marak terjadi. Ia seperti terhipnotis, lalu mengkliknya. Tidak ada aplikasi yang terinstal, “Hanya halaman muka, lalu ada menu J&T Express (warna merah). Saya coba searching, enggak bisa. Saya lalu back, dan kirim pesan ke orang itu, tapi tak direspons,” cerita Chio.

Setelah itu, ia beraktivitas biasa saja, mengabaikan apa yang telah dilakukannya tadi. Karena jika klik file .apk tentu ada aplikasi yang terinstal, “Saya sedikit sewot,’kalau ngerjain jangan gini’ (batinnya saat itu), lalu saya hiraukan. Orang iseng (pikirnya kala itu),” tuturnya.

Lalu, sekitar pukul 18.00, tibalah ada notifikasi ada seseorang yang ingin membajak akun WhatsApp miliknya. Tiga kali percobaan, tapi gagal.

Esok hari, Minggu (4 Desember), sekitar pukul 09.19, di sinilah Chio terheran-heran. Ada dua transaksi di platform pasar online, Blibli dan Lazada, masing-masing sebesar Rp4,9 juta dan Rp1,1 juta. Semua transaksi itu melalui Kredivo.

“Saya baru sadar bahwa saya diretas,” katanya. Ia pun meminta agar uang tersebut ditangguhkan kepada Blibli dan Lazada.

Blibli menjawab bahwa siap menangguhkan uang tersebut, tapi janji itu tidak ditepati. Barang terburu dikirim dan uang masuk ke rekening penjual. Peretas itu membeli ponsel Vivo V23E, sedangkan di Lazada membeli celana jeans.

Sementara Lazada setuju memberikan penangguhan dana selama tujuh hari, tapi belum ada kabar kepada Chio hingga berita ini ditulis.

Ketika ia mengajukan protes ke Kredivo, seperti menghadapi tembok kuat. Kredivo beralasan nasabah harus membayar tagihan karena telah terjadi transaksi, padahal saya sudah bikin laporan kepolisian, bahwa ia sama sekali tak membeli barang tersebut.

“Padahal Kredivo saya pakai finger print,” katanya.

Ia juga mengalami kehilangan uang di BCA sebesar tak lebih dari Rp5 juta. Dia sudah pasrah dengan uang ini, karena yakin bank tak akan mau mengganti. Ia masih berupaya banding ke Kredivo.

Tapi, “Saya lihat di medsos, banyak korban seperti saya, kalah banding ke Kredivo,” ujarnya.

Pasca kejadian itu pada Minggu malam, akun WhatsApp Chio ter-logout. Ia beberapa kali mencoba masuk tidak bisa. Ia heran kenapa tak kode OTP yang masuk ke SMS. Ia pun menelpon operator seluler, lalu diminta menyetel ulang di pengaturan. Dan, barulah muncul SMS masuk dan kode OTP untuk login WhatsApp.

Chio bercerita ibunya menjadi sedih mendengar dirinya terkena tipu jutaan rupiah. “Ibu langsung drop kepikiran tentang saya, bagaimana saya harus bayar cicilan utang tersebut,” kata Chio yang bekerja di perusahaan bidang farmasi itu.

Rahmah, Ana, dan Chio sudah melaporkan diri ke polisi.

Rahmah terbentur masalah barang bukti karena chat dengan pelaku telanjur dihapus, sedangkan perangkat pun sudah direset. Hal yang sama juga dialami oleh Chio.

Chio mengaku panik setelah insiden itu, lalu mengatur ulang ponselnya. Kondisi ini memang menyulitkan polisi jika dibutuhkan untuk forensik digital. Namun, ia masih ada bukti pesan yang sama (file .apk) dari kurir bodong setelah insiden itu.

Sementara, Suparman mengatakan, “Sudah lapor ke polisi, tapi ya dicatat saja dari awal. Tidak diselesaikan, cuma ucapan: ‘Terima kasih, nanti kami selidiki’,” katanya.

“Saya sebetulnya tak mau mengunggah cerita ini ke medsos,” ujar Rahmah. “Tapi, enggak ada kabar baik dari BRI, saya angkatlah ini ke medsos. Awalnya di TikTok, tapi dilaporkan pelanggaran,” kata Rahmah yang akhirnya mengunggah di akun Instagram-nya.

Chio bingung: ke mana dirinya harus mengadu dan curhat tentang masalah ini. “Saya butuh perlindungan hukum, saya butuh support, saya harus ke mana, Mas?” kata Chio.[]

BRI belum mengklarifikasi terkait nasib uang nasabah yang raib usai instal file "J&T Express.apk"

Andi Nugroho | Rabu, 07 Desember 2022 - 08:34 WIB

Cyberthreat.id – Perusahan ekspedisi J&T Express mengklarifikasi terkait dengan adanya seseorang yang mengaku kurirnya yang menyebarkan file format .apk (android package kit) bertuliskan “J&T Express”.

“Sprinter J&T Express tidak pernah meminta J&T Friends untuk mengunduh aplikasi melalui WhatsApp atau chat,” tutur perusahaan melalui unggahan di akun Instagram (@jntexpressid) pada 19 November 2022. Sprinter adalah julukan kurir di J&T Express.

Perusahaan pun meminta kepada masyarakat agar selalu waspada dan berhati-hati dari orang yang mengatasnamakan J&T Express.

“Aplikasi resmi kami hanya ada di App Store dan Play Store dengan nama pencarian ‘J&T Express,” tutur perusahaan.

Belakangan hari sebuah tangkapan layar dari percakapan WhatsApp menjadi rival di media sosial. Chat berisi seolah-olah kurir J&T Express meminta kepada penerima paket untuk mengecek resi melalui sebuah file. “Si kurir” itu melampirkan file .apk dan meminta penerima mengkliknya.

Sebagian penerima yang melakukan permintaan itu, tak berapa lama kemudian mendapatkan notifikasi aneh di ponselnya. Ada transaksi keuangan keluar dari rekening Bank BRI dan BCA yang tak pernah mereka lakukan. Salah satu korban di Kabupaten Pati, Jawa Tengah mengalami kerugian hingga Rp98,2 juta. (Baca: Hilang Saldo Bank Usai Instal File APK ‘J&T Express’)

Kejadian tersebut termasuk kategori serangan siber (penipuan online) berbekal metode rekayasa sosial (social engineering). Ciri-cirinya sangat jelas yaitu memainkan psikologis calon korban. Pelaku selalu berupaya mempengaruhi atau meyakinkan calon korban untuk menuruti perintahnya.

Perusahaan juga mengatakan, selain modus itu, ada pula permintaan palsu aktivasi nomor resi atau cetak resi melalui transfer m-banking atau virtual account. “J&T Express tidak pernah menagihkan biaya tambahan saat proses pengiriman berlangsung,” ujar perusahaan.

Dari tanggal unggahan klarifikasi itu menunjukkan bahwa penyebaran file .apk berkedok “J&T Express” oleh kurir bodong sudah berlangsung lebih dari dua pekan.

Sejauh ini Cyberthreat.id baru mengetahui tiga korban yang mengalami kerugiaan finansial usai menginstal aplikasi bodong itu. Disebut bodong karena file itu sama sekali tidak menampilkan apa-apa selain gambar J&T Express. Bahkan, korban yang menginstal menuturkan, tak bisa melihat nama aplikasi di ponsel. Dan, insiden yang diberitakan oleh media siber terjadi antara akhir November hingga pekan pertama Desember 2022.

Ada sumber lain yang menceritakan kepada Cyberthreat.id bahwa dirinya menerima file dan sempat mengklik, tapi buru-buru setelah itu mereset telepon pintarnya, bahkan ia mengirimkan saldo rekening bank ke rekening milik istrinya karena khawatir dicuri.

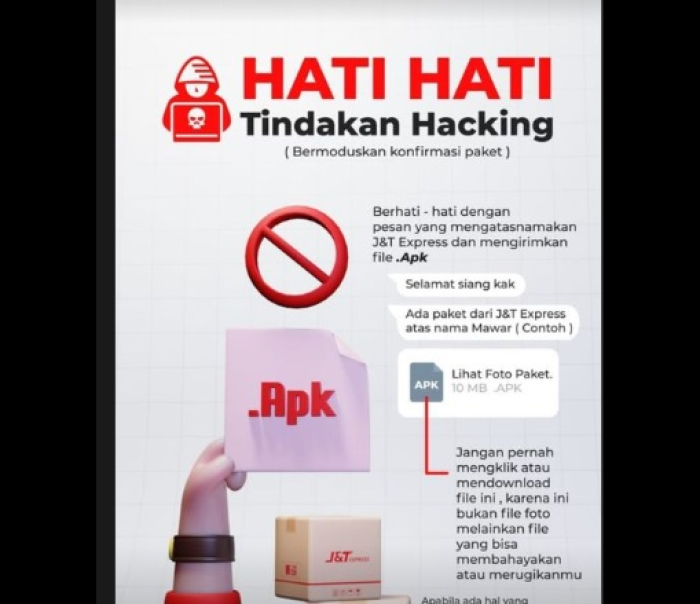

J&T Express juga membuat unggahan baru pada Selasa (6 Desember 2022) pagi. “Hati-hati tindakan hacking (bermoduskan konfirmasi paket),” tulis Ekspedisi yang berdiri sejak 2015 dan berkantor pusat di Jakarta.

“Jangan pernah mengklik atau men-download file ini karena ini bukan file foto melainkan file yang bisa membahayakan atau merugikanmu,” perusahaan menjelaskan sambil membuat ilustrasi file .apk.

Sementara itu, Bank Rakyat Indonesia, salah satu bank terbesar milik pemerintah, angkat bicara terkait masalah itu lantaran sejumlah korban yang kehilangan uang usai menginstal file .apk adalah nasabah BRI, terutama pengguna aplikasi seluler BRImo.

Bank tak menjelaskan bagaimana nasib uang nasabah yang telah raib tersebut dan hanya memperingatkan para nasabahnya tentang modus penipuan.

“Sobat BRI. Waspada modus penipuan yang mengatasnamakan kurir pengiriman paket yang mengirimkan File APK. Jangan pernah klik atau instal file tersebut agar terhindar dari kebocoran atau pencurian data (phishing),” tulis BRI sekaligus melampirkan gambar ilustrasi melalui akun Twitter Contact BRI (@kontakBRI) pada 22 November atau tiga hari setelah J&T membuat klarifikasi.

Bank tertua di Indonesia (berdiri sejak 16 Desember 1895) mengunggah ulang peringatan serupa itu pada tanggal 4 dan 6 Desember.[]

Ada tiga file APK palsu yang menyaru sebagai aplikasi J&T Express.

Andi Nugroho | Selasa, 13 Desember 2022 - 19:38 WIB

Cyberthreat.id – “Di belakang layar, aplikasi ini sedot dan kirim SMS,” tulis Josua Sinambela di sebuah grup WhatsApp yang berisi komunitas forensik digital pada 3 Desember 2022.

CEO RootBrain itu, perusahaan konsultan keamanan dan jaringan TI di Yogyakarta, baru kelar menganalisis file Android Package Kit (APK) yang bertulisan “Lihat Foto Paket.apk”.

Analisis tak sebatas terhadap source code yang membangun aplikasi (analisis statis), tapi juga perilakunya ketika diinstal di perangkat (analisis dinamis). Hari itu pula Josua bahkan sampai simpulan terduga pembuat aplikasi.

Josh, sapaan akrabnya, alumnus Universistas Gadjah Mada telah 18 tahun berkecimpung di dunia keamanan siber. Sebagai peneliti juga analis forensik digital bersertifikat profesional, ia sering dimintai korporat dan lembaga pemerintah.

File tersebut didapat Josua dari salah satu korban yang telah merugi uang ratusan ribu setelah menginstalnya. File itu dikirim via WhatsApp oleh seseorang yang mengaku sebagai kurir J&T Express.

Di hari yang sama, Sabtu sore, sekitar pukul 16.00, Chio—bukan nama sebenarnya—menerima sebuah pesan WhatsApp dari “kurir J&T”. Kata si kurir itu, dirinya sudah putar-putar cari lokasi rumahnya, tapi tidak menemukan alamat Chio. Si kurir juga melampirkan file bertuliskan “J&T_Express.apk” di pesan itu.

Diinstallah file itu, tapi tak ada aplikasi yang terinstal di ponselnya, “Hanya halaman muka, lalu ada menu J&T Express (warna merah). Saya coba searching, enggak bisa. Saya lalu back, dan kirim pesan ke orang itu, tapi tak direspons,” cerita Chio, warga Depok, Jawa Barat kepada saya.

Sekitar pukul 18.00, tibalah notifikasi bahwa ada seseorang yang ingin masuk akun WhatsApp Chio. Tiga kali percobaan, tapi gagal.

Esok hari, Minggu (4 Desember), sekitar pukul 09.19, di sinilah Chio terheran-heran. Ada dua transaksi di platform pasar online, Blibli dan Lazada, masing-masing sebesar Rp4,9 juta dan Rp1,1 juta. Semua transaksi itu melalui Kredivo. Lalu, muncul pula notifikasi uang keluar dari BCA melalui layanan m-banking senilai tak lebih dari Rp5 juta.

Di luar sana, ternyata tak hanya Chio yang menjadi korban. Ada belasan orang mengaku kehilangan uang setelah menginstal file tersebut. Selain Chio, saya mewawancarai dua orang lain dari Kabupaten Pati, Jawa Tengah dan Rahmah dari Kota Banjarmasin, Kalimantan Selatan. Di Yogyakarta, dikabarkan ada korban yang kehilangan Rp95 juta selepas menginstal file Android itu. (Baca: Hilang Saldo Bank Usai Instal File APK ‘J&T Express’)

Uniknya, dari informasi yang saya dapatkan, hampir kebanyakan korban adalah nasabah BRI yang memakai BRImo, layanan m-banking.

Pada 5 Desember, peneliti keamanan siber Nikko Enggaliano Pratama, mempublikasikan di blog pribadinya sebuah analisis yang serupa Josua. Analisis ini menjadi viral di media sosial dalam tempo cepat sebelum akhirnya tersalip berita bom bunuh diri di Polsek Astana Anyar di Bandung pada 7 Desember pagi.

Baik Josua maupun Nikko sama-sama menemukan “nama” yang diyakini kuat sebagai sosok di balik viralnya file tersebut. Keduanya menulis nama “Randi Ramli” berdasarkan domain (randiramli.com) yang tercantum di source code aplikasi; domain telah dinonaktifkan sejak Nikko dikontak pemilik nama tersebut.

Josua dan Nikko juga berkesimpulan sama: aplikasi membaca, menerima, dan mengirimkan SMS dari perangkat korban ke server peretas.

Permintaan izin aplikasi: internet, baca, terima, dan kirim SMS. Sumber: Josua

Saya mengontak Nikko pada 5 Desember malam. Dalam sambungan telepon WhatsApp, Nikko bercerita dirinya sempat dikontak oleh Randi Ramli yang mempertanyakan mengapa namanya tercantum di analisis tersebut.

“Dia membantah kalau website-nya ada yang mengakses dan naruh backdoor. Dia juga minta dihapus namanya karena merusak nama baik,” kata Nikko menirukan Randi.

Nikko tak gentar digertak sambal begitu—apalagi oleh remaja yang sepengetahuannya baru berusia 18 tahun. Ia tetap berkeyakinan pada temuannya meski bisa saja domain itu dipakai oleh orang lain.

“Mungkin saja dia sebagai pesuruh, itu bisa terjadi. Tapi, saat ditelusuri, APK itu mengalir ke domain itu. Jika memang bukan dia, pasti dia bisa menjelaskan siapa yang menyuruh,” kata Nikko.

Soal situswebnya yang diretas dan disuntik backdoor, bagi Nikko, adalah sesuatu yang tak logis.

Nikko, 23 tahun, belajar keamanan siber sejak 2016. Selama kuliah ia juga menyambi sebagai bug hunter, pemburu kerentanan sistem informasi demi bounty dari pemilik sistem. Pada 2018 sebuah startup lokal memberinya US$1.000 atau sekitar Rp13 juta untuk temuan sebuah bug.

Ia pun mengikuti sejumlah kompetisi peretasan, biasa disebut capture the flag (CTF). Kompetisi ini cukup bergengsi dan biasa dilombakan di tingkat dunia. Peserta disuruh mencari “flag”, file atau string yang disembunyikan panitia.

Pada 2018, lulusan terbaik Univeristas Muhammadiyah Sidoarjo, Jawa Timur itu bersama beberapa temannya menjadi finalis di Cyber Jawara, kompetisi hacking di Indonesia tingkat nasional. Sejak itu, ia mulai aktif di dunia CTF, bahkan sebagai juri dan pembuat soal, kata Nikko yang beberapa kali diminta membantu TNI Angkatan Darat terkait CTF.

Di blognya, Nikko secara lengkap membeberkan seluk-beluk aplikasi itu. Tak butuh lama baginya menulis analisis, hanya satu jam. Lalu, di hari berikutnya, 6 Desember pukul 08.12, ia kembali mempublikasikan tulisan baru dari file APK kedua bernama “Cek Resi J&T.apk” berukuran 4,4 MB, sedangkan file APK pertama “Lihat Foto Paket.apk” berukuran 5,5 MB.

Dalam tulisan kedua yang cukup ditulis sekitar 45 menit itu, Nikko lagi-lagi menemukan domain randiramli.com. “Namun di aplikasi ini ada yang berbeda, data (SMS milik korban, red) dikirimkan dari server yang sama (randiramli.com), lalu server akan mengirimkan ke akun Telegram milik pembuat aplikasi,” tulis Nikko yang sehari-hari sebagai analis forensik digital di sebuah perusahaan TI.

Dari kedua aplikasi yang dianalisis Nikko, sebetulnya file itu ketika diinstal sebatas sebagai aplikasi WebView yang melakukan loading ke web JET (https://jet.co.id/track). Anehnya, mengapa aplikasi meminta dan mengirimkan data detail dari informasi perangkat korban.

Nikko membuat analisis itu karena tak ingin orang-orang terkena tipu daya lagi. Ia membuatnya sedemikian rupa agar mudah dipahami karena jelas, kata dia, target dari serangan file tersebut orang-orang yang awam TI—ini terlihat dari tak bisa membedakan antara file biasa (.doc, .jpg, .pdf dll) dengan file .apk.

“Modus operandinya rapi. Makanya, ini harus dibahas,” katanya.

Ini jelas-jelas pencurian data dengan teknik social engineering (rekayasa sosial). Aplikasi ini bisa disebut sebagai malware.”

“Saya ingin yang berwenang (polisi) menyikapi ini. Karena endpoint-nya jelas, ke domain Randi. Namun, saya yakin dia berkomplot, enggak mungkin anak seumur dia bekerja sendirian,” ia menambahkan.

Sejak kasus ini ramai diperbincakan di media sosial, kepolisian tengah menyelidikinya. Sementara, Badan Siber dan Sandi Negara juga telah membuat analisis terhadap tiga file APK yang beredar—tulisan tentang ini akan diterbitkan berikutnya. (Baca: BSSN: Ini Malware SMS Stealer Kategori Dangerous)

Tiga file APK bodong yang berpura-pura sebagai aplikasi J&T Express. Sumber: Josua

Josua selangkah lebih maju saat Nikko merilis dua analisisnya. Ia telah mengirimkan hasil analisisnya ke kepolisian.

Baik Josua maupun Nikko sama-sama mendeteksi bahwa Randi Ramli berdomisili di Sulawesi Selatan. “Pelakunya masih newbie,” tutur Josua.

Saya mencoba mengontak Randi Ramli melalui akun Telegram-nya (@RndyTechOfficial) ternyata sudah tidak aktif selama sepekan.

**

Bagaimana pun akses ke mobile banking adalah sesuatu yang rumit, selain butuh nama pengguna (username) dan kata sandi (password) juga PIN untuk bertransaksi keluar.

Aplikasi itu sebatas mengeruk data SMS yang belum terhapus di perangkat korban. Data SMS ini bisa beraneka ragam mulai pesan pribadi, kode OTP aplikasi seluler, bahkan riwayat SMS banking.

Melihat dari sekumpulan korban adalah pengguna BRImo, awalnya Nikko berpikiran bahwa serangan sangat ditargetkan: nasabah BRI.

Asumsi ini juga disampaikan peneliti keamanan siber Teguh Aprianto di blognya. Menurut Teguh, pelaku lebih dulu mengumpulkan informasi pribadi dari calon korban, seperti NIK, nomor rekening, nama ibu kandung dan tanggal lahir.

“Data-data tersebut dibutuhkan ketika pelaku ingin melakukan reset nama pengguna dan kata sandi akun BRIMO korban. Karena pelaku sudah memiliki akses ke SMS korban, maka semudah itu pelaku akan mendapatkan reset tautan untuk mengatur akun BRIMO milik korbannya,” kata Teguh.

Usai mengontak Nikko, saya menelepon Alfons Tanujaya, peneliti keamanan siber dari Vaksincom.

Ternyata, Alfons telah mempublikasikan terkait aplikasi palsu itu per 29 November 2022 berjudul “BRI mobile banking fraud” di blog perusahaan. Dalam analisisnya, Alfons berkeyakinan bahwa menguasai kode OTP yang biasa dikirim melalui SMS adalah celah yang bisa dimanfaatkan peretas untuk masuk ke mobile banking korban.

File APK yang dianalisis Alfons didapat dari keluarga Suparman asal Kabupaten Pati yang kehilangan Rp98,2 juta setelah istrinya dibujuk untuk menginstal file itu oleh peretas. Ini saya tahu setelah mengontak Suparman dan ia bercerita Vaksincom sudah menganalisis file tersebut.

Kepada saya, Suparman (juga nasabah BRImo) bercerita bahwa istrinya ditelepon oleh seseorang yang mengaku kurir itu dan dipandu untuk mengiyakan izin akses aplikasi.

Dari Suparman pula saya mendapatkan file bernama “J&T_Express.apk” itu dan saya kirimkan kepada Nikko untuk membantu menganalisis. Pada 7 Desember, Nikko mempublikasikan hasil penyelidikan terhadap file ketiga yang sebesar 6,4MB.

Dalam analisis awal, Alfons tak menjelaskan bagaimana peretas bisa menguasai akun m-banking korban hanya berbekal kode OTP. Menurut dia, serangan file APK palsu tersebut tidak berdiri sendiri.

“Ini berkaitan dengan serangan phishing enam bulan lalu,” katanya. Ia pun berjanji menulis lagi kaitan tentang serangan phishing itu dengan aplikasi J&T palsu itu. Dan, pada 7 Desember pagi, ia membagikan kepada saya tulisan terbaru berjudul “Benang merah pembobolan dana m-Banking”.

Hasil analisis Alfons pada 1 Desember terhadap file dari Suparman, ditambah juga dari tulisan Nikko, sama-sama menunjukkan bahwa peretas memanfaatkan aplikasi SMS to Telegram yang telah dimodifikasi. Aplikasi ini bisa dijumpai di GitHub, situsweb tempat berbagi kode pemrograman aplikasi.

Namun, di analisis file APK ketiga, Nikko tak menemukan nama Randi Ramli, hanya pengguna dengan email: admin@Brynz.id dan bukanbisnis84@gmail.com. Hal ini kian memperkuat asumsi Nikko bahwa pembuat aplikasi penipuan itu berkelompok.

“Aplikasi SMS to Telegram ini sebenarnya sudah ada sejak 5 tahun lalu, menariknya ada sebuah commit terakhir, akhir bulan lalu (November), dengan nama filenya adalah “J&T Express”, menarik bukan?” tutur Nikko.

Dalam temuan di repository GitHub, Nikko menemukan yang patut diduga aplikasi dasar (SMStoTelegram) yang dipakai untuk penipuan. Di situ tercatat, sejumlah nama, seperti J&T Express, BRI, BRImo, JNE Express, NinjaExpress dan BI Fast.

“Dari nama-nama user, terlihat sangat provokatif dan menjurus ke Bank BRI, apakah Bank BRI menjadi target pada jaringan ini?” tulis Nikko.

Dari telaah repository itu, kata dia, nasabah BRI jelas-jelas menjadi target. Namun, sekali lagi, Nikko masih penasaran bagaimana uang korban bisa disedot peretas.

Sebab, tiga aplikasi yang dianalisis Nikko, semuanya hanya mengirimkan data SMS. Tak tampak bahwa aplikasi jahat itu bisa mengakses antar aplikasi di ponsel korban. Atau, melakukan pengiriman keluar ke server peretas selain data SMS.

Memang ada malware yang bisa bekerja mengakses aplikasi lain, bertindak mencatat rekaman segala pengetikan aktivitas pengguna, termasuk saat masuk m-banking. Semua aktivitas pengetikan pengguna ini direkam, lalu dikirimkan kepada server peretas—seringkali disebut keylogger.

Di Virus Total, saya mengunggah file APK ketiga dan terdeteksi oleh tiga mesin antivirus, antara lain Avast-Mobile, Symantec Mobile Insight, dan Kaspersky. File ini masuk kategori trojan—berpura-pura sebagai aplikasi resmi.

Bagaimana peretas mengeruk uang?

Alfons memiliki jawaban yang diyakini kuat sebagai cara peretas mengeruk uang korban.

“Jawabannya adalah aktivitas social engineering (soceng) 6 bulan sebelum soceng APK kurir online merebak, tidak lain dan tidak bukan adalah phising kenaikan biaya administrasi transfer bank yang marak disebarkan melalui WhatsApp,” katanya.

Di Media Konsumen, seorang korban asal Kabupaten Pasuruan, Jawa Timur mengaku telah menjadi korban tersebut. Ia kehilangan uang sebesar Rp24,5 juta.

Serangan itu menargetkan kredensial (username dan password) dari aplikasi BRImo. Di bawah ini, tangkapan layar halaman web palsu yang meminta nasabah BRI memasukkan user id, password, dan PIN pada serangan enam bulan lalu yang ditemukan Vaksincom.

Foto 1: narasi phishing yang dilakukan oleh peretas. Foto 2: calon korban diarahkan untuk memilih opsi tarif dan ketika diklik mengarahkan untuk mengisi form sebelahnya. Sumber: Vaksincom.

Di repository GitHub dari aplikasi SMStoTelegram yang diyakini Nikko sebagai aplikasi dasar penipuan, saya juga menemukan unggahan skenario phishing yang mirip dengan temuan Alfons tersebut, diunggah oleh akun redijoree, seperti di bawah ini.

“Jadi, file APK ini adalah ujungnya. Setelah mereka mendapatkan username dan password juga PIN, kini tinggal mereka mencuri kode OTP yang dikirimkan melalui SMS,” ujar Alfons.

Kode OTP adalah bagian dari upaya untuk mengambil alih akun m-banking.

***

Sebetulnya, Nikko sudah curiga saat melihat pada class “SendSMS” dari file APK pertama yang dianalisis –file yang sama dianalisis oleh Josua.

Hanya saja, dari potongan kode yang ditemukan Nikko seharusnya dalam simulasi bisa mengirimkan sebuah SMS. “Namun, belum bisa dibuktikan oleh penulis, mungkin karena perangkat yang digunakan penulis (simulasi) adalah sebuah virtual machine,” tulis Nikko.

Josua menemukan serupa itu dan mengaku telah melakukan simulasi. Dari sini, Josua memiliki pendapat berbeda dengan Alfons, bahwa dirinya sangat yakin bahwa pencurian uang itu melalui SMS banking.

Dari informasi korban, Josua mengatakan, hanya dalam waktu lima menit setelah menginstal APK, langsung ada transaksi SMS banking. "Kurang masuk akal, cukup waktu untuk meregistrasikan data (pribadi korban yang dicuri peretas, red) untuk mobile banking dan menggunakannya," kata Josua yang saya kontak pada Sabtu (10 Desember 2022) malam.

"Ketika aplikasi sudah memilki izin membaca atau menerima atau mengirim SMS, maka otomatis trigger jarak jauh bisa dilakukan. Artinya remote control untuk SMS itu bisa dilakukan.”

"Jadi, pengiriman SMS dari HP korban bisa dilakukan, memanfaatkan rest API yang sudah disediakan. Di source code (file tersebut) sudah jelas. Ketika aplikasi running, ada proses pengecekan untuk trigger pengiriman SMS dengan format SMS banking. Bisa digunakan untuk pembayaran apa pun secara online," kata Josua.

Sementara itu, Nikko juga mengamini analisis Josua bahwa transfer uang itu bisa terjadi lewat SMS banking. "Bisa, seperti itu mas. Sejauh ini di saya tidak ada korban selain BRI yang saya temui," ujar Nikko pada Senin (12 Desember).

Sejak kasus ini menjadi viral, Josua juga menemukan bahwa file-file APK lain beredar dengan nama lain; aplikasi pun mengalami pengembangan fitur mulai dari penyembunyian domain asli dengan encoding, hingga pemanfaatan otomatis pengiriman via API Telegram langsung dari perangkat korban.

"Pada prinsipnya pelaku ini tidak satu orang (hanya pengembang atau pemilik domain saja). Tetapi, biasanya ada aktor dan kelompok lain yang bekerja dengan kepentingan yang sama.”

Yang tidak disadari oleh para pengguna aplikasi mobile banking, kata dia, adalah saat aktivasi mobile banking, proses sebelumnya adalah aktivasi SMS banking.

Ketika ada respons dari nomor SMS banking, maka otomatis hal itu juga diterima oleh peretas dan diteruskan ke kelompok mereka, kata dia.

"Jadi, ketika kelompok pelaku sudah berhasil mendapatkan izin akses baik menerima dan mengirim SMS. Otomatis dengan mudah diketahui apakah sebuah nomor yang terpasang di sebuah perangkat sudah terhubung atau terdaftar SMS banking ke bank tertentu atau tidak,” tuturnya.

Sekadar diketahui format SMS banking di BRI, misalnya, seperti berikut ini. Untuk transfer ke sesama, formatnya “TRANSFERBRI+No.rekening NOMINALPIN kirim ke 3300.

“Banyak pengguna SMS banking jarang menghapus SMS-nya. Jadi, PIN-nya bisa diketahui dari SMS existing (histori) karena aplikasi itu bisa membaca SMS dan notifikasi bisa ditangkap tanpa muncul notifikasi di ponsel korban,” ujar Josua.[]

Saran BSSN: instal aplikasi dari toko resmi.

Andi Nugroho | Selasa, 13 Desember 2022 - 20:54 WIB

Cyberthreat.id – Badan Siber dan Sandi Negara (BSSN) mengatakan telah melakukan analisis terkait sampel file Android Package Kit (APK) jahat yang berkedok perusahaan ekspedisi J&T Express.

“Sampel file .apk malware tersebut digunakan penyerang untuk melakukan penipuan atas nama J&T,” tutur Juru Bicara BSSN Ariandi Putra dalam keterangan tertulisnya kepada Cyberthreat.id, Selasa (13 Desember 2022) malam.

Menurut Ariandi, penyerang mengirimkan pesan singkat kepada korban dengan modus memastikan paket yang akan dikirimkan kepada korban.

Selanjutnya, penyerang akan mengirimkan sebuah file dengan nama “LIHAT Foto Paket”. File tersebut merupakan file dengan ekstensi .apk yang akan menginstal sebuah aplikasi yang sebenarnya merupakan malware ANDROID/SMSStealer.ZZ16.Gen di perangkat korban.

Malware tersebut termasuk jenis pencuri ((stealer) informasi data dari perangkat yang terinfeksi, “Dan, berada dalam kategori dangerous (berbahaya),” tutur Ariandi.

Kesimpulan BSSN ini serupa dengan komentar peneliti keamanan siber Adi Saputra saat berbincang dengan Cyberthreat.id pekan lalu. “Itu termasuk stealer. Sudah ada tiga vendor antivirus yang mendeteksinya sejak disubmit di Virus Total pada 5 Desember,” kata Adi.

Ada tiga sampel file .apk yang dianalisis oleh tim BSSN, antara lain: J&T Express.apk, Cek Resi J&T_ Express Aplikasi -tracking_apk.apk, dan “LIHAT Foto Paket.apk.

Hasil analisis masing-masing sampel malware tersebut adalah:

Sampel malware pertama ini memiliki tiga izin (permission) yang berbahaya. Dengan izin tersebut, hacker dapat mengirimkan SMS yang diterima korban ke bot Telegram yang dimilikinya.

Selain itu, sampel aplikasi tersebut memungkinkan hacker memantau atau menghapus SMS tanpa diketahui korban.

“Hal ini dapat berakibat fatal karena SMS biasanya digunakan beberapa aplikasi untuk mengirimkan kode OTP sebagai bentuk autentikasi,” ujar Ariandi.

Hasil analisis juga menunjukkan bahwa hacker yang sama diketahui telah melakukan beberapa aktivitas ilegal seperti phishing, email spam, port scan, dan bruteforce.

Sampel malware kedua memiliki delapan izin akses yang berbahaya. Diantaranya, yaitu izin akses untuk mengambil alih kamera dari perangkat, membaca, menerima dan mengirim pesan SMS pada perangkat, serta terdapat juga izin akses untuk mengubah pengaturan dari perangkat ketika aplikasi telah terpasang.

“Hal tersebut dapat merugikan pengguna karena data-data di dalam perangkat dapat dengan mudah diambil oleh hacker akibat pemberian izin akses pada aplikasi tersebut,” tutur Ariandi.

Sampel malware ini juga dapat terhubung dengan Facebook, Google, dan WhatsApp yang terdapat pada perangkat yang telah terinfeksi.

Ariandi mengatakan, sampel malware ketiga memiliki ancaman keamanan ketika di-instal.

Aplikasi ini, katanya, memungkinkan hacker untuk membaca, mengirim dan menghapus pesan SMS dari perangkat korban yang dapat digunakan penyerang untuk mendapatkan informasi sensitif seperti kode OTP yang ada di SMS masuk.

Rekomendasi

Untuk mencegah agar pengguna tak menginstal aplikasi tersebut, BSSN telah memberikan sejumlah rekomendasi yang dapat dilakukan: