Diuji Pakai 'NIK Jokowi', Peneliti Temukan Kerentanan pada API PeduliLindungi untuk Cek Penerima Vaksin

Cyberthreat.id - Co-Founder Commonlabs.id, Muhammad Mustadi mengungkapkan adanya kerentanan pada antarmuka pemograman aplikasi (Application programming interface/API) situs PeduliLindungi yang digunakan untuk mengecek daftar penerima vaksin Covid-19.

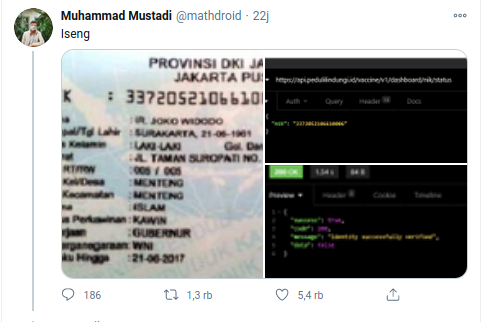

Mustadi mengunggah temuannya itu di Twitter pada Jumat malam (1 Januari 2020). Ia menemukan sebuah NIK atas nama Presiden Jokowi di Google, dan mencoba memasukkan ke situs PeduliLindungi untuk menguji sistem pengecekan penerima vaksin di situs itu. Hasilnya ditemukan kerentanan pada situs itu. Mustadi sendiri tidak bisa memastikan apakah itu benar NIK Presiden Jokowi atau palsu karena tidak relevan dengan pengujian yang dilakukannya.

Unggahan Mustadi di Twitter

Seperti diketahui, Pemerintah berencana menjalankan program vaksinasi COVID-19 bagi masyarakat secara gratis mulai tahun ini. Untuk mengecek nama penerima, masyarakat diminta mengecek secara langsung di situs pedulilindungi.id/cek-nik yag dibuat oleh Kementerian Komunikasi dan Informatika yang bekerja sama dengan PT Telkom. Tahap pertama, vaksin gratis akan diberikan kepada tenaga kesehatan. Selain mengecek melalui aplikasi dan situs pedulilindungi.id/cek-nik, penerima vaksin juga akan mendapat pemberitahuan melalui SMS.

Kepada Cyberthreat.id Mustadi menjelaskan ada tiga hal penting yang ditemukannya terkait website PeduliLindungi.

Pertama, captcha yang dipakai pada saat pengecekan Nomor Induk Kependudukan (NIK) penerima vaksin tidak benar-benar bekerja. Menurut Mustadi, API penerima vaksin tersebut bisa langsung diakses dengan token yang hard-coded di sisi client.

Kedua, API pada website PeduliLindungi dapat melakukan penerima pengecekan NIK tanpa ada verifikasi kepemilikan. Dengan kata lain, asal memenuhi syarat 16 angka (berdasarkan jumlah angka nomor NIK, maka akan dianggap benar oleh sistem).

Ketiga, karena fitur source map tidak dimatikan, ada beberapa endpoints lain dan kode sumber yang tidak di-compile dan mengandung secrets lain.

Menurut Mustadi kerentanan ini dapat dimanfaatkan oleh penjahat siber untuk melakukan blackmail dan scam kepada para calon penerima vaksin karena hasil scrape data yang dimasukkan valid.

"Hasil scrape juga tidak menunjukkan data sensitif, atau bahkan memvalidasi NIK yang diberikan," ungkap Mustadi kepada Cyberthreat.id, Sabtu (2 Januari 2021).

Ia juga menambahkan, tidak melakukan validasi NIK disini maksudnya, string apapun bisa dimasukkan, tanpa perlu 16 digit angka dengan format AAAA AADD MMYY XXXX (A: kode daerah, DD: tanggal lahir, MM: bulan lahir, YY: tahun lahir, XXXX: kode unik).

Namun ia menegaskan jika kerentanan ini tidak terlalu parah dan sejauh ini belum ada data yang bocor dari kerentanan pada API ini. Selain itu, ada atau tidaknya data dari API ini tidak menentukan apakah pengguna mendapat vaksin atau tidak karena data ini hanya shortlist penerima vaksin gratis pada tahap pertama saja.

Netizen di Twitter juga turut mengomentari postingan milik Mustadi melalui akun @mathdroid. Salah satunya akun dengan username @notbrc berkomentar,"Se-open itukah API-nya? nggak perlu Key/ token access dulu buat yang coba akses? kacau banget."

"Cuma kukasih id random juga 'identity succesfully verified," ungkap akun @erik_laguliga.

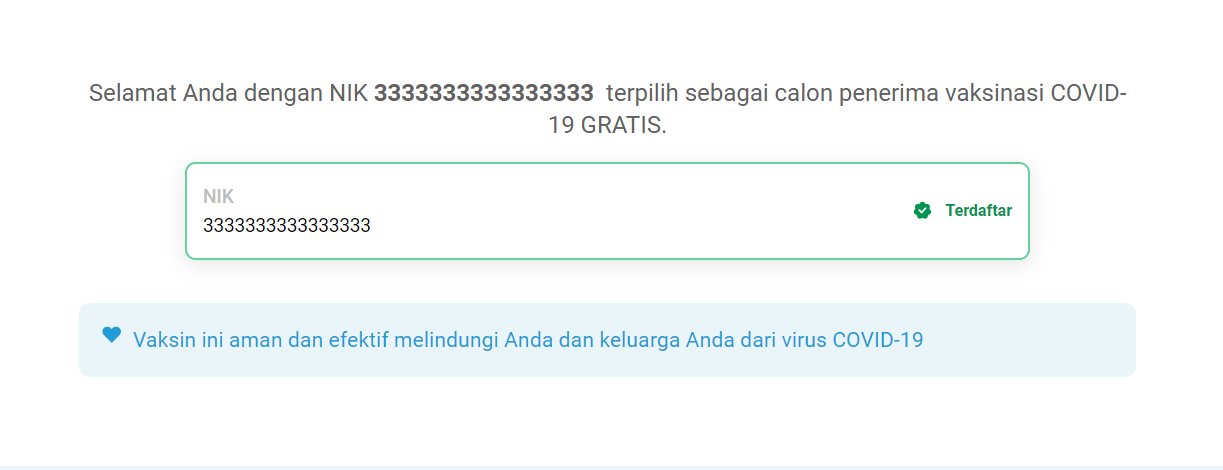

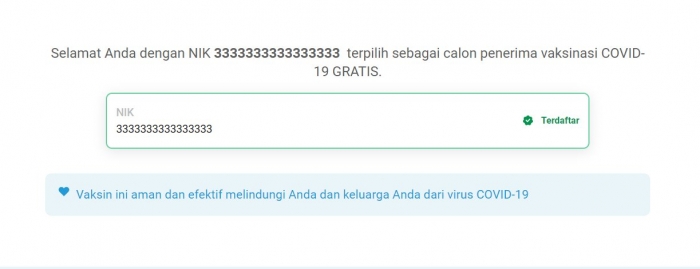

Netizen lain pemilik akun @teman_bahagia iseng mencoba memasukkan angka 3 sebanyak 16 kali, dan hasilnya juga keluar sebagai penerima vaksin seperti terlihat dalam tangkapan layar di bawah ini.

Berdasarkan penelusuran Cyberthreat.id, sejak pukul 13.40 WIB hingga artikel ini ditulis pada pukul 16.30 WIB, pengecekan NIK penerima vaksin Covid-19 sudah tidak bisa dilakukan.

Cyberthreat.id juga sudah mencoba menghubungi pihak Kemenkominfo namun hingga saat ini belum menerima respon.[]

Editor: Yuswardi A. Suud

Hasil pengecekan penerima vaksin pada situs PeduliLindungi

Hasil pengecekan penerima vaksin pada situs PeduliLindungi