200 Juta Pengguna Microsoft 365 Jadi Target Phising

Cyberthreat.id - Upaya penyebaran jebakan phising berskala besar menargetkan 200 juta pengguna Microsoft 365 di seluruh dunia.

Dikutip dari Dark Reading, berdasarkan temuan dari peneliti Ironscales, kampanye phising ini menargetkan sektor layanan keuangan, perawatan kesehatan, asuransi, manufaktur, utilitas, dan telekomunikasi.

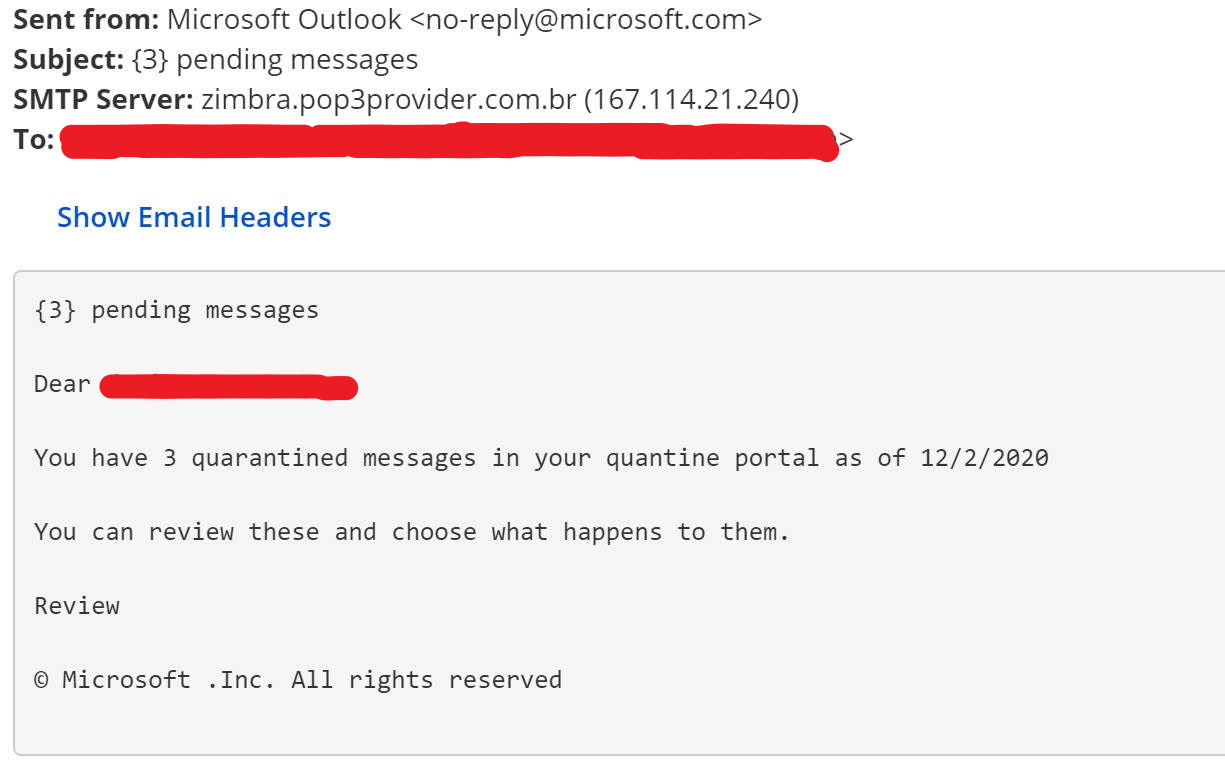

Dalam menargetkan korban, penyerang menggunakan teknik spoofing domain untuk membuat email yang tampaknya berasal dari Microsoft Outlook (no-reply@microsoft.com). Dalam email yang dikirimkan kepada target, penyerang mencoba untuk mengelabuhi targetnya agar menggunakan kapabilitas Microsoft 365 baru yang memungkinkan pemegang akun mengklaim kembali email yang secara tidak sengaja ditandai sebagai phishing atau spam.

Dalam email tersebut, penyerang juga menyisipkan tautan yang akan mengarahkan penerima email e portal keamanan sehingga mereka dapat meninjau dan bertindak atas apa yang disebut "pesan karantina" yang dianggap mencurigakan oleh pemfilteran Exchange Online Protection (EOP).

Contoh email phising yang dibuat seolah berasal dari Microsoft

"Saat korban mengklik link tersebut, ia akan diminta untuk memasukkan kredensial login Microsoft mereka di halaman otentikasi palsu," ungkap peneliti Ironscales.

Meskipun penyerang meniru nama dan domain yang tepat dari pengirim tertentu yang secara teknis lebih kompleks daripada serangan spoofing lainnya, para peneliti memperingatkan bahwa ini merupakan taktik phishing umum yang sering diabaikan oleh karyawan saat pesan itu masuk di email mereka.

"Dengan mata telanjang, elemen paling mencurigakan dari serangan ini adalah rasa urgensi untuk melihat pesan yang dikarantina atau keanehan menerima jenis permintaan email ini," tambah peneliti.

Untuk mengurangi risiko serangan ini, perusahaan disarankan untuk memastikan pertahanan mereka dikonfigurasi dengan Domain-based Message Authentication, Reporting, and Compliance (DMARC), protokol otentikasi email yang dibuat untuk memblokir domain spoofing yang tepat.

Seperti diketahui, Microsoft 365 terus menjadi target populer bagi penjahat siber, mulai dari penyerang dengan sedikit pengalaman hingga kelompok APT yang mengikuti korbannya ke cloud. Beberapa dari kelompok ini menargetkan bisnis untuk mencuri informasi atau mendapatkan akses tambahan; beberapa akan menargetkan satu perusahaan dengan tujuan pada akhirnya mendapat akses ke yang lain. Sebagian besar penyerang tingkat lanjut ini mencari akses jangka panjang yang memungkinkan mereka menyusup selama bertahun-tahun.

Beberapa grup APT mungkin memperoleh kredensial administrator untuk melanggar jaringan Microsoft 365 target, dan yang lain mungkin mengeksploitasi kekurangan dalam cara platform memvalidasi perubahan konfigurasi. Penyerang yang tidak terampil mungkin menggunakan serangan BEC (kompromi email bisnis) untuk menyusup ke akun Microsoft milik organisasi yang ditargetkan.

Bahkan, berdasarkan penelitian yang dirilis dari Vectra pada Oktober lalu menemukan penyerang secara luas menggunakan akun Microsoft 365 untuk berpindah secara lateral ke pengguna dan akun lain dalam organisasi target untuk melakukan komunikasi perintah dan kontrol serta aktivitas lainnya.

Peneliti menemukan pergerakan lateral pada 96% sampel akun pelanggan Microsoft 365. Dengan 71% akun, mereka melihat aktivitas mencurigakan menggunakan Power Automate, kapabilitas yang dibangun ke dalam platform, dan 56% akun mengungkapkan perilaku mencurigakan serupa menggunakan alat eDiscovery di Microsoft 365.[]

Editor: Yuswardi A. Suud

Ilustrasi via Threat Post

Ilustrasi via Threat Post