Malware Android Iran RANA Juga Memata-matai Aplikasi Pesan Instan

Cyberthreat.id - Tim peneliti dari Reversing Labs mengungkap kemampuan implan spyware Android yang sebelumnya dirahasiakan — yang dikembangkan oleh aktor ancaman Iran yang dikenai sanksi — yang memungkinkan penyerang memata-matai obrolan pribadi dari aplikasi pesan instan populer, memaksa koneksi Wi-Fi, dan menjawab panggilan otomatis dari nomor tertentu untuk tujuan menguping percakapan.

Pada September lalu, Departemen Keuangan AS menjatuhkan sanksi pada APT39 (alias Chafer, ITG07, atau Remix Kitten) - peretas Iran yang didukung oleh Kementerian Intelijen dan Keamanan (MOIS) negara itu - karena melakukan kampanye malware yang menargetkan para pembangkang Iran, wartawan, dan perusahaan internasional di sektor telekomunikasi dan perjalanan.

Bertepatan dengan sanksi itu, Federal Bureau of Investigation (FBI) merilis laporan analisis ancaman publik yang menjelaskan beberapa alat yang digunakan oleh Rana Intelligence Computing Company, yang beroperasi sebagai front untuk aktivitas siber berbahaya yang dilakukan oleh grup APT39.

FBI yang secara resmi mengaitkan operasi APT39 ke Rana, merinci delapan set malware terpisah dan berbeda yang sebelumnya tidak diungkapkan yang digunakan oleh grup untuk melakukan intrusi komputer dan aktivitas pengintaian, termasuk aplikasi spyware Android yang disebut "optimizer.apk" dengan kemampuan pencurian informasi dan akses jarak jauh.

"Implan APK memiliki fungsi mencuri informasi dan akses jarak jauh yang memperoleh akses root pada perangkat Android tanpa sepengetahuan pengguna," kata FBI seperti dilansir The Hacker News, Selasa (8 Desember 2020).

"Kemampuan utamanya termasuk mengambil permintaan HTTP GET dari server C2, memperoleh data perangkat, mengompresi dan mengenkripsi AES data yang dikumpulkan, dan mengirimkannya melalui permintaan HTTP POST ke server C2 yang berbahaya."

Reversing Labs, dalam laporan yang baru diterbitkan pada 7 Desember 2020, menggali lebih dalam implan ini ("com.android.providers.optimizer") menggunakan versi malware sebelumnya yang tidak disamarkan yang dijelaskan dalam laporan FBI Flash.

Menurut peneliti Karlo Zanki, implan tidak hanya memiliki izin untuk merekam audio dan mengambil foto untuk keperluan pengawasan pemerintah, tetapi juga berisi fitur untuk menambahkan titik akses Wi-Fi khusus dan memaksa perangkat yang disusupi untuk terhubung dengannya.

"Fitur ini mungkin diperkenalkan untuk menghindari kemungkinan deteksi karena penggunaan lalu lintas data yang tidak biasa pada akun seluler target," kata Zanki dalam sebuah analisis.

Yang juga perlu diperhatikan adalah kemampuan untuk menjawab panggilan secara otomatis dari nomor telepon tertentu, sehingga memungkinkan pelaku ancaman memanfaatkan percakapan sesuai permintaan.

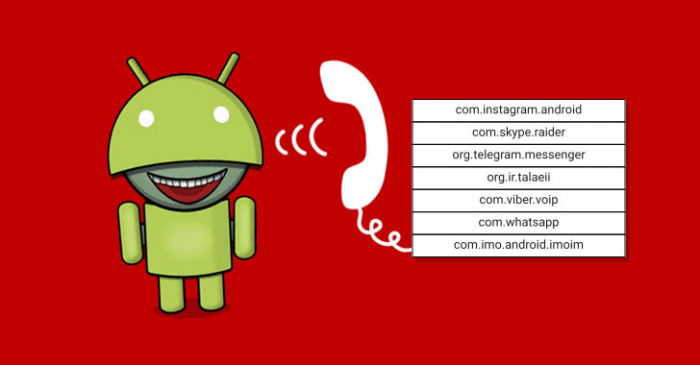

Selain menampilkan dukungan untuk menerima perintah yang dikirim melalui pesan SMS, varian terbaru malware "optimizer" yang disorot oleh FBI menyalahgunakan layanan aksesibilitas untuk mengakses konten aplikasi pesan instan seperti WhatsApp, Instagram, Telegram, Viber, dan Skype, dan aplikasi lokal mirip Telegram yaitu Talaeii dan Hotgram.

Perlu dicatat bahwa Telegram sebelumnya telah mengeluarkan peringatan "tidak aman" kepada pengguna Talaeii dan Hotgram pada Desember 2018 menyusul pengungkapan dari Pusat Hak Asasi Manusia di Iran (CHRI) dengan alasan masalah keamanan.

“Saat mengincar individu, pelaku ancaman seringkali ingin memantau komunikasi dan pergerakannya,” Zanki menyimpulkan. "Ponsel paling cocok untuk tujuan tersebut karena daya komputasi yang terkandung di saku Anda, dan fakta bahwa kebanyakan orang membawanya setiap saat."

"Karena platform Android mempertahankan bagian terbesar dari pangsa pasar ponsel cerdas global, maka itu juga menjadi target utama malware seluler."[]

Ilustrasi via thehackernews.com

Ilustrasi via thehackernews.com