Peneliti Temukan Kerentanan RCE di CMS Concrete5

Cyberthreat.id - Penelitian keamanan Edgescan menemukan kerentanan eksekusi kode jarak jauh (RCE/Remote Code Execution) pada sistem manajemen konten, Concrete 5 CMS.

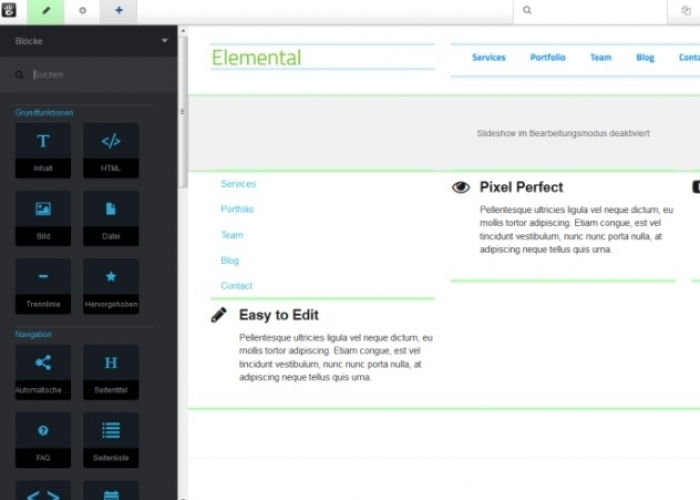

Concrete5 adalah sistem manajemen konten atau CMS gratis yang cukup terkenal karena mudah digunakan. Sistem tersebut telah digunakan oleh beberapa organisasi besar seperti situs web GlobalSign dan US Army.

Guram Javakhishvili, Konsultan Keamanan Informasi Senior Edgescan, mengatakan sistem Concrete5 memiliki kerentanan RCE yang apabila dieksploitasi dapat mempengaruhi situs web-nya secara penuh.

Menurut Javakhishvili, kerentanan di Concrete5 mudah dieksploitasi oleh penjahat cyber dan memungkinkannya mendapatkan akses penuh ke situs web yang menggunakan sistem Concrete5 dalam waktu singkat.

Untuk bisa mengeksploitasi celah tersebut, hacker menggunakan cara Reverse Shell - mekanisme yang memungkinkan penyerang memiliki shell server (protokol atau jalur masuk) dengan memanfaatkan server web guna memicu koneksi kembali.

Dengan begitu, penyerang dapat mengambil kendali penuh atas server web untuk kemudian menjalankan perintah sesuai yang diinginkan penjahat. Dalam hal ini, "penyerang dapat membahayakan integritas, ketersediaan, dan kerahasiaan pengguna".

Selain itu, hacker juga dapat melakukan serangan terhadap server lain pada jaringan internal situs web yang rentan.

CEO Edgescan, Eoin Keary, mengatakan hampir 2 persen kerentanan di seluruh fullstack dikaitkan dengan RCE dalam Laporan Statistik Kerentanan Edgescan 2020.

Meskipun belum jelas apakah eksploitasi telah dilakukan para penjahat cyber, tetapi investigasi itu telah mengingatkan organisasi/perusahaan agar selalu memperbarui sistem yang digunakannya dan tidak terbatas pada Concrete5 saja.

Kabar baiknya adalah kerentanan keamanan RCE telah ditambal oleh Concrete5 pada versi terbarunya, yaitu Concrete5 versi: 8.5.4. []

Redaktur: Arif Rahman

Ilustrasi | Tangkapan layar Concrete5

Ilustrasi | Tangkapan layar Concrete5