Kerentanan pada Touch ID Apple Bisa Dipakai untuk Bajak Akun iCloud

Cyberthreat.id - Fitur pengenalan sidik jari elektronik yang diklaim Apple sebagai passcode teraman ternyata punya kelemahan yang bisa dimanfaatkan oleh hacker untuk masuk dan mengambil alih akun iCloud milik pengguna produk Apple. Untungnya, kerentanan pada Touch ID ini telah ditambal setelah dilaporkan oleh seorang peneliti keamanan.

Dilansir dari The Hacker News, pada Februari lalu, spesialis keamanan di perusahaan keamanan TI Computest, Thijs Alkemade, mengungkapkan kerentanan tersebut terletak pada penerapan fitur biometrik TouchID atau FaceID Apple yang mengautentikasi pengguna untuk masuk ke situs web di Safari, khususnya yang menggunakan login ID Apple.

Setelah masalah tersebut dilaporkan ke Apple melalui program bug bounty, produsen iPhone itu menggarisbawahi bawwah kerentananya berada pada pembaruan sisi server.

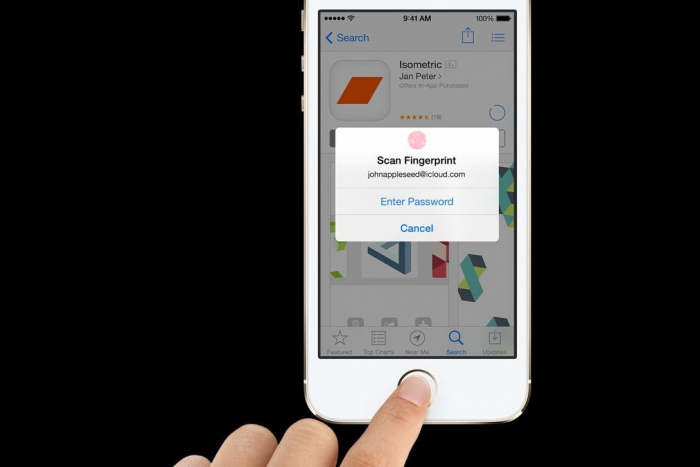

Bagaimana cara kerjanya? Saat pengguna mencoba masuk ke situs web menggunakan peramban Safari dan Apple ID, pengguna mengotentikasi diri melalui Touch ID untuk melewati langkah otentikasi dua faktor karena sudah memakai kombinasi faktor untuk identifikasi, seperti perangkat dan informasi biometerik. Ini berbeda dengan login ID dan kata sandi biasa, di mana autentikasi ditangani oleh iframe yang tertanam di situs web dan ditautkan ke server validasi login Apple yaitu https://idmsa.apple.com.

JIka yang digunakan adalah Touch ID, proses login dari iframe berubah untuk mendukung otentikasi biometrik dan pengambilan token dalam proses login.

"Untuk melakukan ini, daemon berkomunikasi dengan API di gsa.apple.com yang mengirimkan detail permintaan dari mana ia menerima token."

Cacatnya terletak di API yang memungkinkan penyalahgunaan domain. Keretanan lintas skrip dapat dieksploitasi di subdomain mana pun. Daemon otentikasi dikenal sengan 'akd'.

"Meskipun client_id dan redirect_uri disertakan dalam data yang dikirimkan olek akd, itu tidak memeriksa apakah URI pengalihan cocok dengan ID klien," kata Thijs Alkemade.

"Sebaliknya, hada ada daftar putih yang diterapkan oleh AKAppSSOExtension di domain. Semua doamian yang diakhiri dengan apple.com, icloud.com dan icloud.com.cn diizinkan."

Metode serangan lain yang mungkin dilakukan adalah menanamkan JavaSript di situs web ketika pertama kali terhubungan ke sumber Wi-Fi (melalui "captive.apple.com"), sehingga memungkinkan penyerang mengakses ke akun pengguna dengan hanya menerima permintaan TouchID dari halaman itu.

"Jaringan Wi-Fi berbahaya dapat merespons halaman dengan JavaScript yang memulai OAuth sebagai iCloud," ungkap Alkemade.

Pengguna akan menerima prompt TouchID, tetapi sangat tidak jelas apa maksudnya. Jika pengguna mengautentikasi pada prompt itu, token sesi mereka akan dikirim ke situs jahat, memberikan penyerang sesi untuk akun mereka di iCloud.

Dengan menyiapkan hotspot palsu di lokasi tempat pengguna berharap menerima portal tawanan (misalnya di bandara, hotel, atau stasiun kereta api), akan memungkinkan untuk mendapatkan akses ke sejumlah besar akun iCloud, yang akan memiliki mengizinkan akses ke cadangan gambar, lokasi ponsel, file, dan banyak lagi. []

Editor: Yuswardi A. Suud

Ilustrasi

Ilustrasi