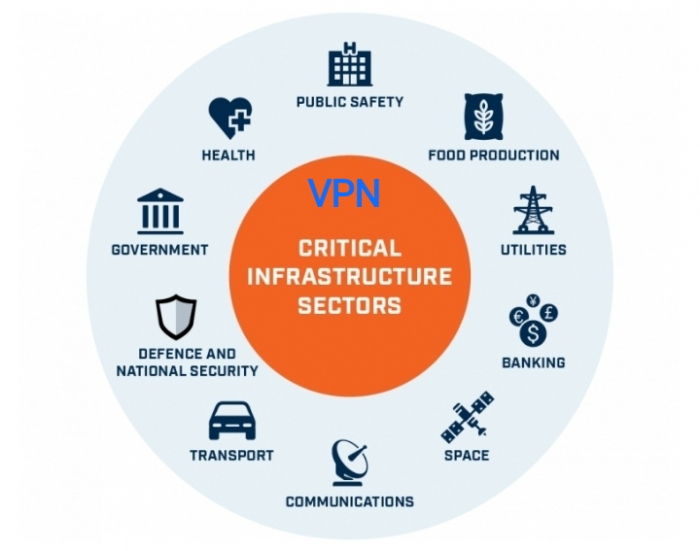

Peneliti Temukan Kerentanan di VPN Industri yang Mengancam Infrastruktur Kritis

Cyberthreat.id - Peneliti Claroty menemukan kerentanan Virtual Private Network (VPN) yang digunakan industri. Kerentanan ini mengancam industri di sektor infrastruktur kritis seperti migas, listrik, energi, dan lainnya. Penelitian berangkat dari adanya teknologi operasional (OT) di sekor industri kritis yang mulai disambungkan ke internet guna memudahkan para operator memantau atau memelihara OT dari jarak jauh.

Mekanisme seperti ini telah menjadi pilihan utama organisasi/perusahaan infrastruktur kritis dalam beberapa bulan terakhir karena adanya pandemi Covid-19. Peneliti melakukan pengujian terhadap postur keamanan yang digunakan para operator dari jarak jauh.

Claroty menemukan implementasi VPN di industri yang digunakan untuk menghubungkan OT dengan jaringan yang dipantau jarak jauh ternyata memungkinkan hacker mengeksekusi kode berbahaya hingga meretas sistem kontrol industri (ICS).

VPN yang memiliki kerentanan ini termasuk Server M2M Secomea GateManager, Moxa EDR-G902, dan EDR-G903, serta klien HMS Networks eWon eCatcher VPN client. Menurut peneliti, kelemahan dari beberapa VPN yang ditemukannya memberikan penyerang akses yang tidak terautentikasi ke perangkat ICS secara langsung dan berpotensi menyebabkan kerusakan fisik.

Misalnya dalam produk GateManager milik Secomea. Peneliti menemukan kerentanan kritis dengan kode CVE-2020-14500 yang memungkinkan eksekusi data sewenang-wenang, mengeksekusi kode arbitrer, serangan Denial of Service (DoS), menjalankan perintah sebagai root, serta mendapatkan password pengguna karena menggunakan tipe hash yang lemah.

GateManager merupakan perangkat yang menyediakan server akses jarak jauh ICS berbasis Cloud yang digunakan secara luas diberbagai belahan dunia. Perangkat ini membuat pengguna terhubung ke jaringan internal dengan terenkripsi. Artinya, ketika ada kelemahan, penyerang dapat mengakses seluruh data internal.

Kerentanan kritis CVE-2020-14500 yang ditemukan di GateManager terjadi karena penanganan yang tidak benar dari beberapa header permintaan Hypertext Transfer Protocol (HTTP) (protokol untuk mengirimkan data ke internet) yang disediakan oleh klien.

"Peneliti sudah memberitahu ini kepada Secomedia pada 26 Mei 2020 dan ditambal sejak 10 Juli," tulis Claroty.

Sementara itu, server VPN industri moxa EDR-6902 dan EDR-G903, peneliti menemukan bug buffer overflow (keadaan suatu area penyimpanan dipenuhi dengan ukuran data yang lebih besar dari areanya yang mampu membuat area penyimpanan rusak hingga memungkinkan perintah eksekusi) dengan kode CVE-2020-14511.

"Memanfaatkan cacat keamanan ini, penyerang dapat menggunakan permintaan HTTP yang dibuat khusus untuk memicu overflow berbasis tumpukan di server web sistem dan melakukan eksekusi kode jarak jauh tanpa memerlukan kredensial apa pun."

"Peneliti juga sudah memberitahu Moxa pada 13 April 2020 dan ditambal sejak 9 Juni 2020," demikian tulis Claroty di laman resminya.

Untuk VPN eWon - di mana perangkat VPN yang dapat menyambungkan klien jarak jauh dengan menggunakan klien VPN bernama eCatcher HMS Networks - peneliti mengatakan rentan terhadap buffer overflow berbasis stack yang kritis (CVE-2020-14498).

Bug ini dapat dieksploitasi penyerang untuk mencapai eksekusi kode jarak jauh dengan cara mengirimkan korban email phishing untuk memicu kesalahan. Dan, jika targetnya berhasil masuk dalam perangkap phishing, penyerang berpotensi memanfaatkan itu dalam mengakses ke jaringan yang terbatas.

"Peneliti juga sudah memberitahu HMS Networks terkait temuannya ini pada 12 Mei 2020 dan sudah ditambal oleh mereka sejak 14 Juli 2020."

OT yang memanfaatkan VPN milik Secomea, Moxa, dan HMS Networks sangat dianjurkan untuk memperbaharui produknya.

"Pengguna Secomea disarankan untuk memperbarui produk mereka ke versi GateManager yang baru dirilis 9.2c / 9.2i, pengguna Moxa perlu memperbarui EDR-G902 / 3 ke versi v5.5 dengan menerapkan pembaruan firmware yang tersedia untuk seri EDR-G902 dan EDR-G903 seri, dan pengguna HMS Networks disarankan untuk memperbarui eCatcher ke Versi 6.5.5 atau yang lebih baru," tulis TheHackerNews. []

Redaktur: Arif Rahman

Ilustrasi

Ilustrasi