Spionase Cyber Terus Menghantui Komunitas Turki dan Kurdi di Suriah

Cyberthreat.id - Kelompok penjahat cyber StrongPity fokus melakukan spionase cyber pada komunitas Kurdi di Turki dan Suriah. Menurut penelitian BitDefender, kelompok StrongPity sudah aktif sejak 2020 yang sebelumnya dilacak sebagai Promethium. Kelompok ini dirilis secara rinci pada 2016 yang ketika itu berfokus pada kelompok masyarakat di Italia, Turki, dan Belgia.

StrongPity diyakini disponsori negara, tetapi tidak ada bukti yang mendukungnya. Dalam melakukan serangan, kelompok ini menggunakan Tools (alat), Taktik, dan Prosedur (TTP) yang selalu berubah dalam empat tahun terakhir.

StrongPity juga tetap menggunakan penginstal trojanized dari aplikasi terkenal untuk menginfeksi korban dan memanfaatkan celah keamanan pada perangkat.

Baru-baru ini StrongPity terlibat dalam spionase cyber dan operasi serupa yang diamati peneliti. Mereka memperluas operasi ke wilayah baru melewati wilayah Eropa, Afrika Utara, dan Timur Tengah yang sebelumnya ditargetkan.

Pada 2019 StrongPity melakukan tiga operasi berbeda yang diyakini tumpang tindih. Selain itu, beberapa domain yang digunakan dalam serangan tersebut masih menerima klik, menunjukkan bahwa domain tersebut terus melakukan infeksi secara aktif.

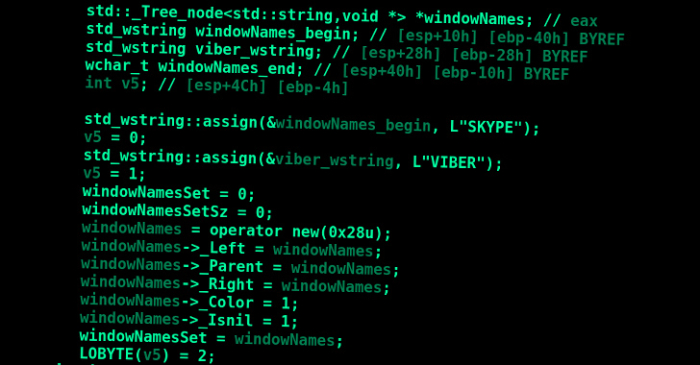

Liviu Arsene, analis cybersecurity Bitdefender, mengatakan sejak Juli 2019 StrongPity menggunakan empat aplikasi trojanized baru yaitu browser Firefox; VPN Pro; koleksi driver DriverPack; dan pemutar media 5kPlayer.

Semua aplikasi tersebut ditandatangani dengan sertifikat yang ditandatangani sendiri oleh StrongPity.

Bahkan malware utama yang digunakan oleh StrongPity telah diperbarui dengan metode baru mengirim permintaan ke server perintah dan kontrol (C&C), mekanisme kekuatan baru, dan lokasi baru untuk menyimpan file.

"Bitdefender mengamati banyak serangan yang berfokus pada korban di Istanbul dan dekat dengan perbatasan Suriah. Fakta ini mengarah pada asumsi bahwa komunitas Kurdi menjadi sasaran, tetapi StrongPity telah menargetkan para korban di wilayah tersebut sejak lama," kata Arsene dilansir Security Week, Selasa (30 Juni 2020).

Dalam satu operasi, sampel yang diamati memiliki cap waktu pembuatan setelah 1 Oktober 2019, tanggal saat Turki meluncurkan serangan ofensifnya ke Suriah timur laut.

"Meskipun tidak ada bukti forensik langsung yang menunjukkan bahwa kelompok StrongPity APT beroperasi untuk mendukung operasi militer Turki, profil korban ditambah dengan cap waktu pada sampel yang dianalisis membuat kebetulan yang menarik."

Selama penyelidikan terhadap serangan itu, peneliti Bitdefender menemukan StrongPity menggunakan infrastruktur C&C 3-tier, agar tidak terdeteksi, dan para korban ditargetkan secara selektif menggunakan daftar IP yang telah ditentukan sebelumnya.

Daftar aplikasi trojanized teridentifikasi yang dimanfaatkan dalam serangan yang diamati termasuk 7-zip, WinRAR, McAfee Security Scan Plus, Recuva, TeamViewer, WhatsApp, CCleaner Piriform, Bor Disk CleverFiles, DAEMON Tools Lite, Glary Utilities, dan RAR Password Unlocker. []

Redaktur: Arif Rahman

Ilustrasi

Ilustrasi