Grup DarkCrewFriends Kembali dengan Botnet yang Menargetkan CMS

Cyberthreat.id - Grup penjahat siber yang dikenal dengan nama DarkCrewFriends kembali muncul dengan menargetkan sistem manajemen konten (content management systems/CMS) untuk membangun Botnet.

DarkCrewFriends adalah kelompok yang menawarkan jasa peretasan (hacker-for-hire). Botnet yang mereka gunakan melayani berbagai kegiatan kriminal seperti serangan penolakan layanan (Distributed Denial of services/DDoS), eksekusi perintah (command execution), exfiltrasi informasi atau sabotase terhadap sistem yang terinfeksi.

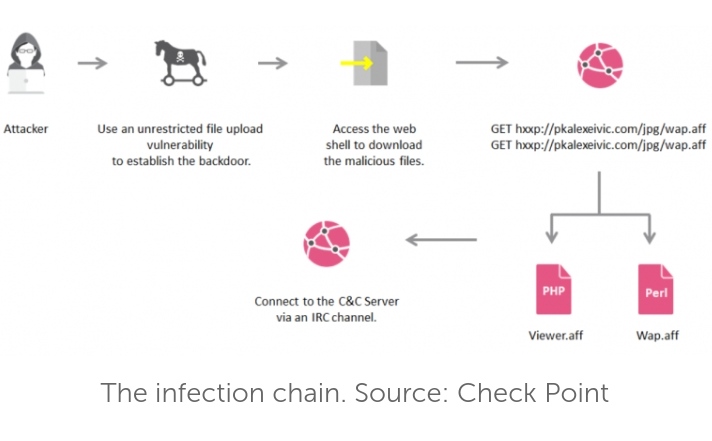

Peneliti Check Point, Liron Yosefian dan Ori Hamama, mengamati aktivitas DarkCrewFriends sebagai grup yang memanfaatkan kerentanan pada unggahan file yang tidak terbatas untuk meretas server PHP yang menjalankan situs web.

Setelah mengeksploitasi kerentanan dan meretasnya, DarkCrewFriends akan menginstall shell web PHP berbahaya sebagai backdoor yang mampu mengatur koneksi ke server perintah-dan-kontrol (C2) dengan menggunakan saluran Internet Relay Chat (IRC).

"Banyak aplikasi memungkinkan pengguna untuk mengunggah file tertentu ke server mereka, seperti gambar atau dokumen," ungkap para peneliti dalam posting blognya (25 Juni 2020).

File-file tersebut, kata peneliti, dapat membahayakan sistem jika tidak ditangani dengan benar. Penjahat siber dari jarak jauh dapat mengirim permintaan yang dibuat khusus ke server yang rentan dan mengunggah file yang tidak dibatasi saat melewati pemeriksaan ekstensi file server yang akhirnya dapat mengeksekusi kode arbitrer pada sistem yang terpengaruh.

"Eksploitasi untuk kerentanan yang ditargetkan adalah zero day yang dibuat dan diterbitkan oleh DarkCrewFriends."

Shell web pada server korban mendefinisikan parameter GET yang disebut osc atau parameter GET yang disebut anon, dan mengeksekusi string base64 yang terkompres.

Saat peneliti mencoba untuk mendekodekan (decoded) string, mereka menemukan perintah untuk mengunduh dan mengeksekusi dua file .FF. .AFF adalah jenis file kamus periksa ejaan yang digunakan oleh Kingsoft WPS Office dan Apache OpenOffice, yang merupakan aplikasi Office suite gratis.

"Ketika kami mengunduh kedua file .FF, kami melihat bahwa file itu sebenarnya adalah file PHP dan Perl. Ekstensi file tersembunyi digunakan untuk menghindari deteksi dan membuat bingung (confuse) masalah tersebut."

File-file ini merupakan varian dari modul malware utama, yang memiliki berbagai kemampuan, termasuk kemampuan untuk mengeksekusi perintah shell; mengumpulkan informasi tentang menjalankan layanan di komputer host; mengunduh atau mengunggah file FTP; memindai port terbuka; dan melakukan beberapa jenis serangan DDoS, termasuk UDP dan TCP DDoS, banjir HTTP, banjir IRC CTCP, dan lainnya.

"Para penyerang membuat jaringan botnet dengan menggunakan protokol IRC untuk menginfeksi server yang terhubung," kata para analis.

"Ini memberi mereka alat serangan yang jauh lebih kuat dan juga digunakan dalam layanan lalu lintas (traffic services) yang ditawarkan untuk dijual."

Liron Yosefian dan Ori Hamama kemudian menyimpulkan, dengan melihat berbagai skenario dan metode serangan, dampak dari serangan ini pada infrastruktur korban bisa sangat parah dan memiliki dampak yang signifikan. []

Redaktur: Arif Rahman

Ilustrasi | Foto: Threat Post

Ilustrasi | Foto: Threat Post