Situs Web Jurnal KPU RI Disusupi Hacker

Jakarta, Cyberthreat.id – Peretas (hacker) menyerang situs web jurnal elektronik Komisi Pemilihan Umum (KPU) Republik Indonesia (https://journal.kpu.go.id/). Peretas memang tidak mengubah laman muka situs web (deface attack), tapi justru membiarkan daftar direktori (directory listing) atau folder-folder situs web terbuka.

Menurut catatan Zone-h.org, serangan itu terjadi pada 22 Mei 2020 yang dilaporkan oleh hacker yang menjuluki dirinya dengan “Morrocan Revolution”. Dalam laporannya itu, mereka mengunggah hasil penyusupannya dengan tautan https://journal.kpu.go.id/public/site/images/zbi/Ma.gif.

Saat Cyberthreat.id membuka URL situs itu, tampilan laman berisi sebuah gambar semacam ikon sidik jari dan bintang serta terdapat tulisan “Hacked by Moroccan Revolution”.

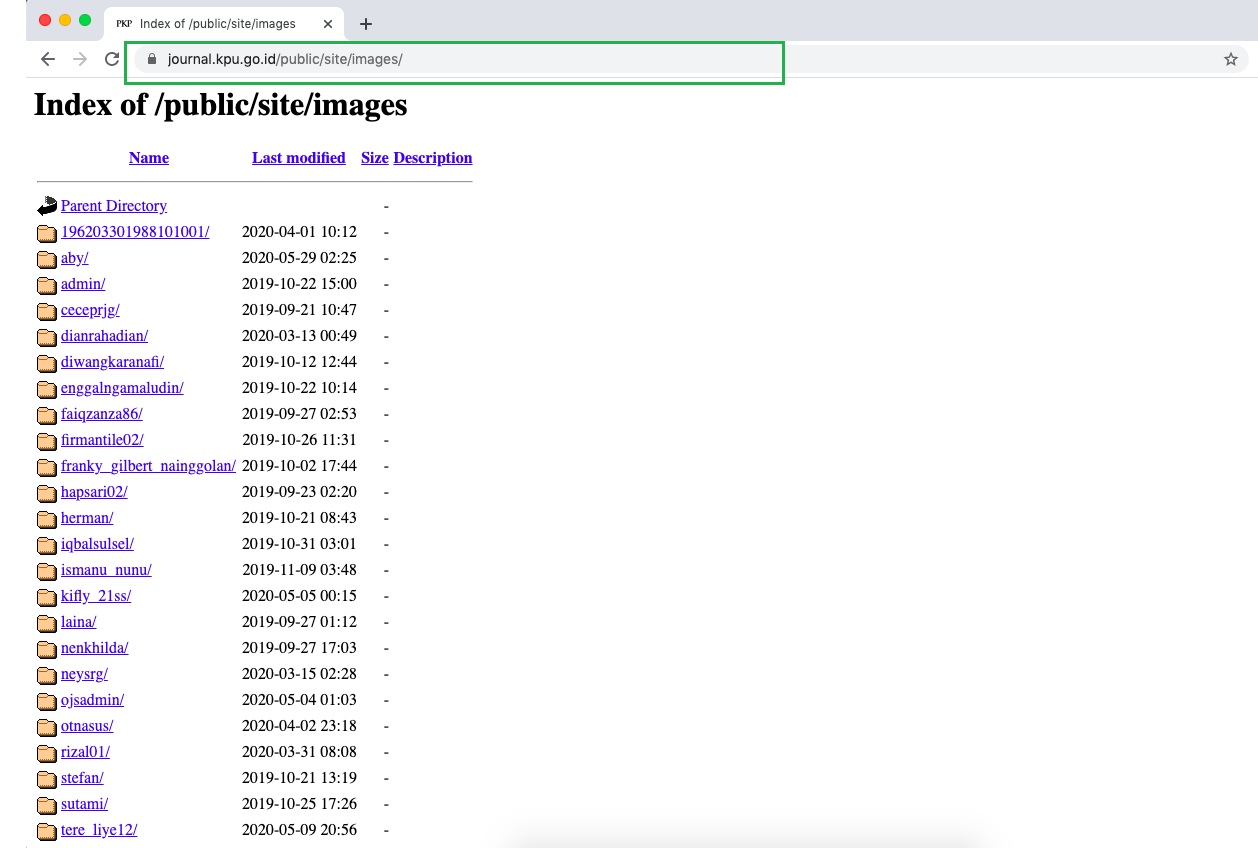

Ketika beberapa kata terakhir pada URL itu dihapus dan hanya tersisa seperti ini https://journal.kpu.go.id/public/site/images/, maka tampilan lain terlihat di mana terdapat direktori, seperti di bawah ini:

Tangkapan layar dari situs web jurnal KPU yang diretas. | Foto: Cyberthreat.id/Tenri Gobel

Sebelum menurunkan berita ini, Cyberthreat.id lebih dulu melaporkan kepada KPU RI pada Selasa (2 Juni 2020), tepatnya kepada bagian Humas KPU.

Saat itu Staf Humas KPU Arief Priyo Susanto mengatakan, akan memeriksa segera terhadap insiden siber tersebut.

Keesokan hari, Rabu (3 Juni), tautan tersebut tidak lagi bisa diakses. Ketika Cyberthreat.id mengonfirmasi ke KPU, ternyata tim teknologi informasi (TI) telah memperbaikinya.

“Iya sudah diperbaiki,” ujar Arief saat dikontak kembali.

Namun, saat ditanya apa penyebab insiden tersebut, Arief tak bisa memberikan komentar mendalam. “Semua sedang dicek,” kata dia.

“Yang pasti hal ini tidak mempengaruhi situs web www.kpu.go.id maupun sistem informasi lainnya yang terkait tahapan pemilu secara keseluruhan,” Arief menambahkan.

Arief juga menjelaskan, laman journal.kpu.go.id juga hanya untuk sarana desiminasi dan publikasi hasil kajian, seperti jurnal program Tata Kelola Pemilu yang dilakukan di beberapa universitas.

Analisis pakar

Cyberthreat.id pun meminta bantuan kepada Kepala Pusat Studi Forensik Digital Universitas Islam Indonesia (UII) Yogyakarta, Yudi Prayudi untuk menganalisis insiden siber tersebut.

Menurut Yudi, yang terjadi pada laman e-journal KPU sama halnya yang terjadi dengan e-journal Badan Pengkajian dan Penerapan Teknologi (BPPT) beberapa waktu lalu. (Baca: Laman E-Journal Diserang Hacker, Kepala BPPT: Itu Situs Web Lama!)

Yang terjadi pada laman jurnal tersebut, kata Yudi, lantaran ada akses keamanan (security access) yang terbuka sehingga “directory” bisa diakses. Padahal, seharusnya hal itu tidak boleh terbuka atau diakses oleh publik.

Yudi mengatakan, situs web yang bisa diakses hingga ke direktori berarti ada kesalahan pengaturan (setting) akses. “Harusnya tautan tersebut di-hide oleh adminnya,” tutur Yudi.

Dengan kesalahan pengaturan tersebut, kata Yudi, serangan deface atau mengubah tampilan situs web bisa dilakukan oleh siapa saja. Salah satu cara deface ialah mengganti file-file yang ada di direktori tersebut.

Saat ditanya mengapa laman muka situs web jurnal KPU tetap berjalan normal, tanpa ada tanda-tanda diretas? Yudi menjelaskan dengan simpel bahwa hal itu kembali lagi kepada si peretas.

Bisa saja si peretas membiarkan laman depan tidak diubah sama sekali. “Suka-suka yang nge-deface,” kata Yudi. Mungkin saja pertimbangan peretas ialah jika laman muka diubah, serangan itu bakal lebih cepat diketahui oleh pemilik situs web.

Bagaimana peretas menyusup?

Untuk menyusup ke situs web, kata Yudi, tidak ada standar khusus untuk eksploitasinya. Yang jelas, prosesnya itu melalui dua tahapan yang disebutnya sebagai tahapan pengujian sistem (penetration test).

Pertama-tama, peretas mengumpulkan informasi terlebih dulu dari situs web tersebut. Mereka melakukannya dengan cara port scanning, yaitu langkah yang dilakukan peretas dengan aplikasi khusus untuk melihat informasi atau status dari protokol dan port mana yang terbuka dari sebuah perangkat. Port diibaratkan sebagai sebuah pintu.

Alat untuk memindai itu disebut “port scanner”, aplikasi khusus yang digunakan untuk port scanning. Alat ini, kata dia, banyak sekali di pasaran, seperti netcat, unicornscan, nmap, dan sebagainya.

Jika dianalogikan, port scanner semacam maling yang sedang mengintai si target sebelum masuk. Maling itu mencari tahu pintu mana yang bisa dilewati dan tidak terkunci.

Namun, kata Yudi, sesuai dengan Undang-Undang Informasi dan Transaksi Elektronik (ITE) melakukan port scanning termasuk tindakan ilegal dan dilarang.

Setelah tahap itu, kata Yudi, peretas barulah melakukan eksploitasi sistem. Metodenya bisa saja dengan SQL Injection, juga banyak cara lain yang bisa dilakukan.

SQL Injection adalah serangan dengan memanfaatkan celah pada aplikasi SQL. Misalnya, kolom nama pengguna (username) yang seharusnya diisi dengan karakter tertentu saja, tetapi karena setting yang tidak tepat pada saat mendefinisikan “field nama pengguna” pada basis data, bisa diisi dengan karakter lain, seperti titik dua, titik koma, setrip, atau lain-lain.

“Akibatnya, situs web tersebut sudah bisa ditembus oleh pihak luar,” ujar Yudi.

Prinsipnya, menurut dia, teknik serangan SQL injection memanfaatkan celah keamanan yang terjadi pada lapisan (layer) basis data dari sebuah aplikasi. “Hal ini terjadi akibat dari data yang di-input oleh pengguna, tidak dilakukan validasi dan dimuat di dalam baris perintah query SQL,” kata dia.

Ketika peretas bisa melakukan serangan SQL injection, mereka bisa mengubah atau menambahkan file dalam folder “ directory site”.

SQL injection bentuknya adalah perintah SQL yang bila dieksekusi oleh sistem basis data memberikan hasil tertentu yang tidak diprediksi sebelumnya oleh si pembuat situs web.

Namun, gambaran tersebut hanya secara umum sebuah serangan deface. Untuk lebih lanjut, bagaimana peretas menyusup ke laman jurnal KPU, Yudi tidak bisa memastikannya sebab hal itu perlu melihat dulu artefak digital dari server-nya.[]

Redaktur: Andi Nugroho

Tangkapan layar dari laman jurnal KPU yang diretas. | Foto: Cyberthreat.id/Tenri Gobel

Tangkapan layar dari laman jurnal KPU yang diretas. | Foto: Cyberthreat.id/Tenri Gobel