Simak Tips dari Sumit Agarwal, Pencipta Istilah Credential Stuffing

Cyberthreat.id - Credential Stuffing semakin akrab di telinga banyak orang dan istilah ini telah menjadi masalah besar. Pertama kali diungkapkan oleh Sumit Agarwal, pendiri sekaligus CTO dari Shape Security, mengatakan serangan credential stuffing (pengisian kredensial) semakin besar dengan adanya perubahan ekstrem ke layanan online akibat dampak Covid-19.

Sumit pernah menjabat sebagai wakil asisten menteri pertahanan di bawah Presiden Barrack Obama tahun 2011. Saat berkantor di Pentagon, Sumit mulai memperhatikan pola serangan brute-force terhadap situs web militer yang memberikan layanan publik, di mana hacker menggunakan kredensial, seperti nama pengguna dan password dicuri dari satu situs dan untuk mendapatkan akses ke situs lain.

"Setiap kali suatu layanan mendapatkan jumlah lalu lintas yang substansial, mereka melihat lonjakan pengisian kredensial. Kami lihat peningkatan serangan ini untuk pedagang grosir online, layanan pengiriman, dan penyedia telehealth,” kata Sumit kepada Dark Reading, Jumat (22 Mei 2020).

Credential Stuffing terjadi ketika hacker mendapatkan kredensial curian melalui beberapa cara (biasanya dari darkweb), kemudian menggunakan botnet atau alat otomatisasi lainnya berusaha mencoba dan menggunakannya untuk melakukan kegiatan kriminal atau pelanggaran hukum.

"Credential stuffing adalah jenis serangan siber di mana hacker berusaha masuk ke akun pengguna memakai nama pengguna dan password yang bocor dari berbagai kasus pelanggaran data," kata Charlotte Townsley, direktur teknik keamanan di Auth0.

Selama serangan itu, kata Townsley, hacker mencuri kredensial pengguna dan menjualnya di Dark Web. Hacker lain juga dapat memperoleh akses ke miliaran kredensial yang bocor. Menggunakan bot untuk mencoba berbagai kombinasi password dan dengan cepat masuk ke ratusan akun. Mulai dari akun media sosial hingga ke akun aplikasi perbankan.

Direktur Intelijen dari Vigilante, Adam Darrah, menilai Credential Stuffing merupakan bagian dari serangan brute-force. Hacker mendapatkan password yang sebelumnya telah dipecah (cracked) atau dihancurkan (dehashed), dan password yang dikompromikan oleh vektor serangan lainnya seperti Keyloggers dan malware lainnya. Artinya, hacker sudah memiliki seperangkat kredensial siap serang yang dapat digunakan.

"Hacker menjalankan operasi pengambilalihan akun yang ditargetkan terhadap infrastruktur perusahaan dan berbagai situs web," ungkap Adam.

Begitu masuk, aset sensitif perusahaan bocor sehingga hacker dapat memperoleh akses ke akun pribadi lainnya atau menipu kolega yang tidak menaruh curiga untuk berbagi informasi.

Menurut laporan terbaru Investigasi Pelanggaran Data Verizon (DBIR) 2020, serangan pengisian kredensial merupakan 29 persen dari semua insiden pelanggaran data.

HaveIBeenPwned.com (HIBP), sebuah situs gratis yang menawarkan pemberitahuan pelanggaran data, memiliki informasi tentang hampir 9 miliar kredensial yang diretas dari ratusan pelanggaran data.

Ada beberapa alat dan teknik yang dapat digunakan manajer keamanan untuk mengurangi serangan pengisian kredensial ditengah meningkatnya ancaman hacker yang mendapatkan data di Dark Web.

Berikut 5 tips memerangi pengisian kredensial yang direkomendasikan oleh beberapa peneliti keamanan. Tips dilansir dari Dark Reading pada Selasa (26 Mei 2020):

1. Tingkatkan kesadaran pengguna tentang password.

Banyak pengguna masih menggunakan kembali password di berbagai akun. Untuk melawan kebiasaan buruk ini adalah melakukan edukasi dan literasi.

Meningkatkan kewaspadaan password pengguna adalah awal yang baik dalam mempertahankan diri dari serangan isian kredensial. Mendidik karyawan tentang praktik terbaik dan mengingatkan mereka untuk mengubah kata sandi dengan teratur bakal mempersulit hacker melakukan serangan yang sukses.

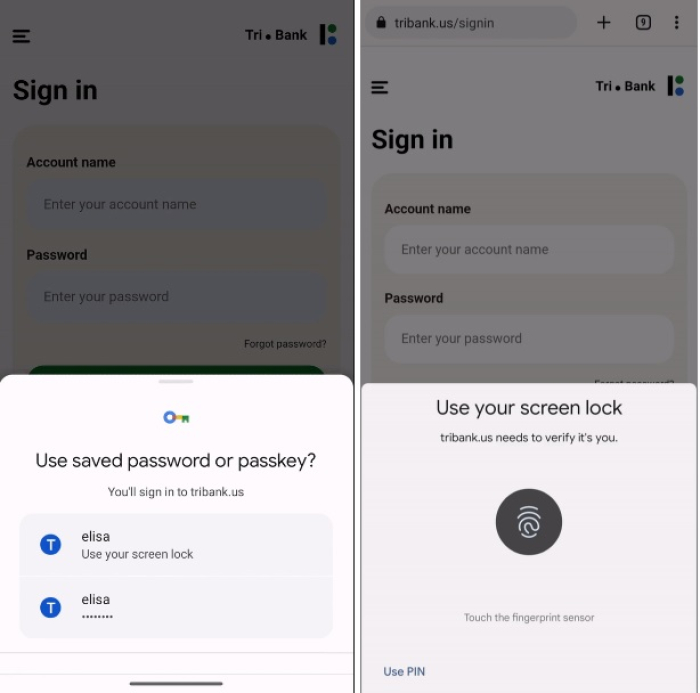

2. Menerapkan otentikasi multi-faktor (MFA).

Otentikasi dua faktor/multifaktor (2FA/MFA) harus diaktifkan pada setiap akun. Ini bakal menambahkan lapisan lain dari keamanan yang membuatnya hacker kesulitan untuk menembus.

3. Gunakan tools deteksi anomali.

Ini bisa berupa alat (tools) Threat Intelligence online gratis atau di tingkat perusahaan digunakan untuk membantu mengidentifikasi sinyal risiko - seperti password yang dilanggar atau jumlah upaya otentikasi gagal yang lebih tinggi dari biasanya.

Tools juga dapat digunakan untuk melihat peningkatan mendadak atau tidak biasa dalam jumlah alamat IP yang mengunjungi situs web. Ini bisa menjadi petunjuk bahwa ada aktivitas jahat yang terjadi.

4. Sebarkan pengelola password.

Beberapa aplikasi pengelola password (password manager) tersedia gratis dan dapat membantu pengguna membuat password yang unik dan kuat untuk setiap akun. Jika melakukan ini pengguna dapat membantu mengurangi masalah penggunaan kembali password.

Berbagai manajer password yang cocok untuk perusahaan dan usaha kecil banyak tersedia. Menurut riset pasar terbaru dari Ovum (sekarang bagian dari Omdia) seperti 1Password Business, Dashlane Business, Keeper for Business, LastPass Enterprise, ManageEngine Password Manager Pro, Server Password yang Menyenangkan, dan RoboForm untuk Bisnis adalah pemimpinnya.

Ovum juga memberikan rekomendasi kepada Bluink, Passwork, Bitwarden, TeamPassword dan Passbolt untuk fitur unik.

5. Cantumkan keamanan ke dalam desain situs web.

Para profesional keamanan dan developer web harus memastikan situs web menggunakan segala tindakan penangkaran yang tersedia, termasuk CAPTCHA dan MFA. Ini mempersulit pekerjaan hacker untuk membongkar nama pengguna dan password.

Kemudian melakukan perubahan sederhana pada fungsionalitas situs web juga dapat diterapkan - misalnya prompt yang diberikan setelah upaya login.[]

Redaktur: Arif Rahman

Ilustrasi

Ilustrasi