150 Ribu Spear Phishing Serbu Universitas di AS

Cyberthreat.id - Lebih dari 150.000 email spear phishing yang memuat RAT Hupigon dilakukan oleh penjahat siber yang disponsori negara menyerang beberapa universitas di Amerika Serikat (AS). Email spear phishing itu memanfaatkan aplikasi kencan online untuk dengan iming-iming telah mengungkapkan siapa saja yang menyukai korbannya.

Peneliti dari Proofpoint mengatakan, kampanye spear phising tersebut telah mengirim lebih dari 150 ribu pesan ke lebih dari 60 industri yang berbeda. Hampir setengah dari email difokuskan pada ruang pendidikan, termasuk beberapa perguruan tinggi dan universitas.

"Sebagian besar pesan (80.000 email) dikirim antara 14 dan 15 April," tulis Threat Post, Senin (27 April 2020).

Email tersebut menggunakan umpan kencan orang dewasa dengan mengirimkan korban dua gambar wanita dan meminta penerima untuk memilih satu agar bisa terhubung. Caranya dengan mengklik tautan di bawah gambar.

Setelah penerima mengklik tautan, unduhan yang dapat dijalankan dimulai (file tersebut dinamai “sex_Live1.5.0.1099.exe”) yang kemudian menginstal RAT Hupigon ke sistem.

RAT Hupigon diyakini telah aktif sejak 2006. RAT ini memiliki berbagai fitur dan kemampuan exfiltrasi data serta sudah digunakan oleh aktor Advanced Persistent Threat (APT) tingkat lanjut. RAT memberi penyerang fungsionalitas rootkit, kemampuan pemantauan webcam, dan kemampuan untuk mencatat penekanan tombol dan mencuri password.

"Dalam kasus ini, penjahat siber menggunakan tools berusia hampir 15 tahun yang diungkit oleh aktor ancaman disponsori negara. Kami percaya kampanye ini bermotivasi kriminal" kata peneliti Proofpoint dalam laporan analisisnya pekan lalu.

Proofpoint mengaitkan Hupigon dengan kampanye APT bersejarah seperti pelaporan pelanggaran open source dan banyak laporan tentang perilaku aktor APT yang serupa antara 2010 dan 2012. Rincian lain tentang kampanye ini masih sedikit, selain fakta bahwa payload membuat permintaan DNS untuk eth[.]Ceo yang terletak di 142,54.162[.]66 untuk perintah command-and-control (C2) awal.

Para peneliti juga mencatat domain yang digunakan untuk pengiriman down.gogominer [.]com yang di host di alamat yang sama dengan C2, 142.54.162 [.]67. Serangan itu terjadi ketika universitas dan perguruan tinggi menghadapi masalah keamanan saat bekerja dan belajar jarak jauh yang belum pernah terjadi sebelumnya.

Serangan ini bukan pertama kali terjadi. Pada September 2019, sebuah kampanye besar-besaran terungkap melibatkan setidaknya 20 domain phishing baru, menargetkan lebih dari 60 universitas di Australia, Kanada, Hong Kong, Swiss, Inggris dan AS.

Kampanye itu bertujuan mencuri kredensial dari para siswa yang kembali ke sekolah, dikaitkan dengan sekelompok peretas cyber Iran yang secara kolektif dikenal sebagai Cobalt Dickens atau Silent Librarian.[]

Redaktur: Arif Rahman

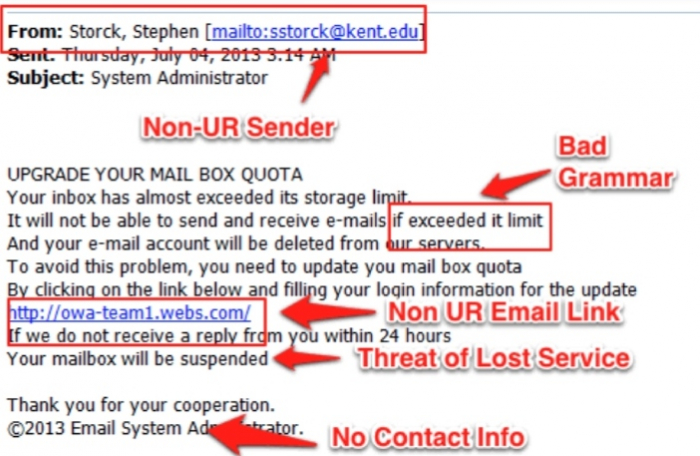

Ilustrasi: email phishing

Ilustrasi: email phishing