Awas, Hacker Sebar Ranjau Spyware via Email Covid-19

Cyberthreat.id – Group-IB, perusahaan keamanan siber asal Singapura, menganalisis ratusan email phishing terkait dengan virus corona (Covid-19).

Dalam analisis selama sebulan lebih (antara 13 Februari hingga 1 April 2020), tim Tanggap Darurat Komputer Group IB (CERT-GIB) menemukan perangkat lunak mata-mata (spyware) menjadi perangkat lunak jahat (malware) yang paling umum bersembunyi di email berkedok Covid-19.

Laporan CERT-GIB didasarkan pada analisis trafik phishing oleh Threat Detection System (TDS) Polygon, sebuah modul yang dirancang GIB untuk menganalisis perilaku email, trafik jaringan, dan lain-lain.

Sebagian besar email yang terdeteksi dalam bahasa Inggris, tapi ada pula dalam bahasa Rusia. Serangan ditargetkan pada lembaga pemerintah dan perusahaan swasta.

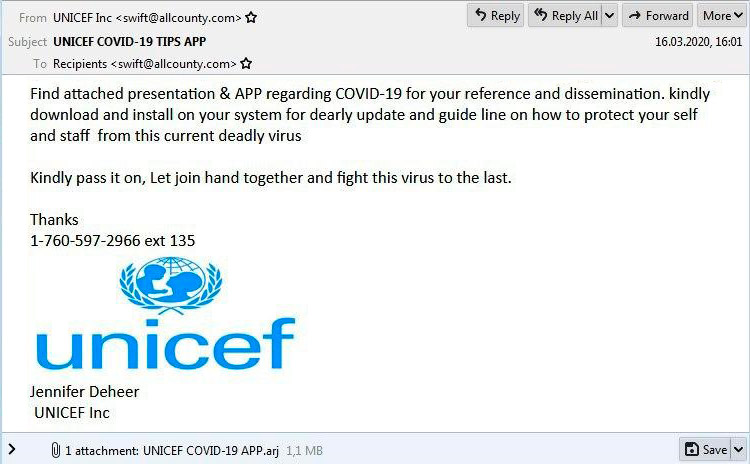

“Email tersebut disembunyikan sebagai saran, pesanan pembelian, penawaran masker wajah, dan peringatan atau rekomendasi keselamatan dari Organisasi Kesehatan Dunia, UNICEF, dan organisasi internasional lainnya serta perusahaan swasta, seperti Maersk, Pekos Valves, dan Cisco,” tulis Group IB di situs webnya yang diakses Rabu (15 April 2020).

File yang dipakai

Dalam menjalankan aksinya, lampiran yang disisipkan dalam email tersebut menggunakan ekstensi, antara lain: .gz, .ace, .arj, dan .rar—tiga di antaranya adalah format arsip.

“Format .rar menjadi format kedua yang umum digunakan penjahat siber untuk mengirimkan malware yang diarsipkan dalam Semester I/2019,” tulis perusahaan.

Group-IB menyarankan agar lembaga pemerintahan atau perusahaan memproteksi email dan menggunakan layanan VPN saat mengakses jaringan.

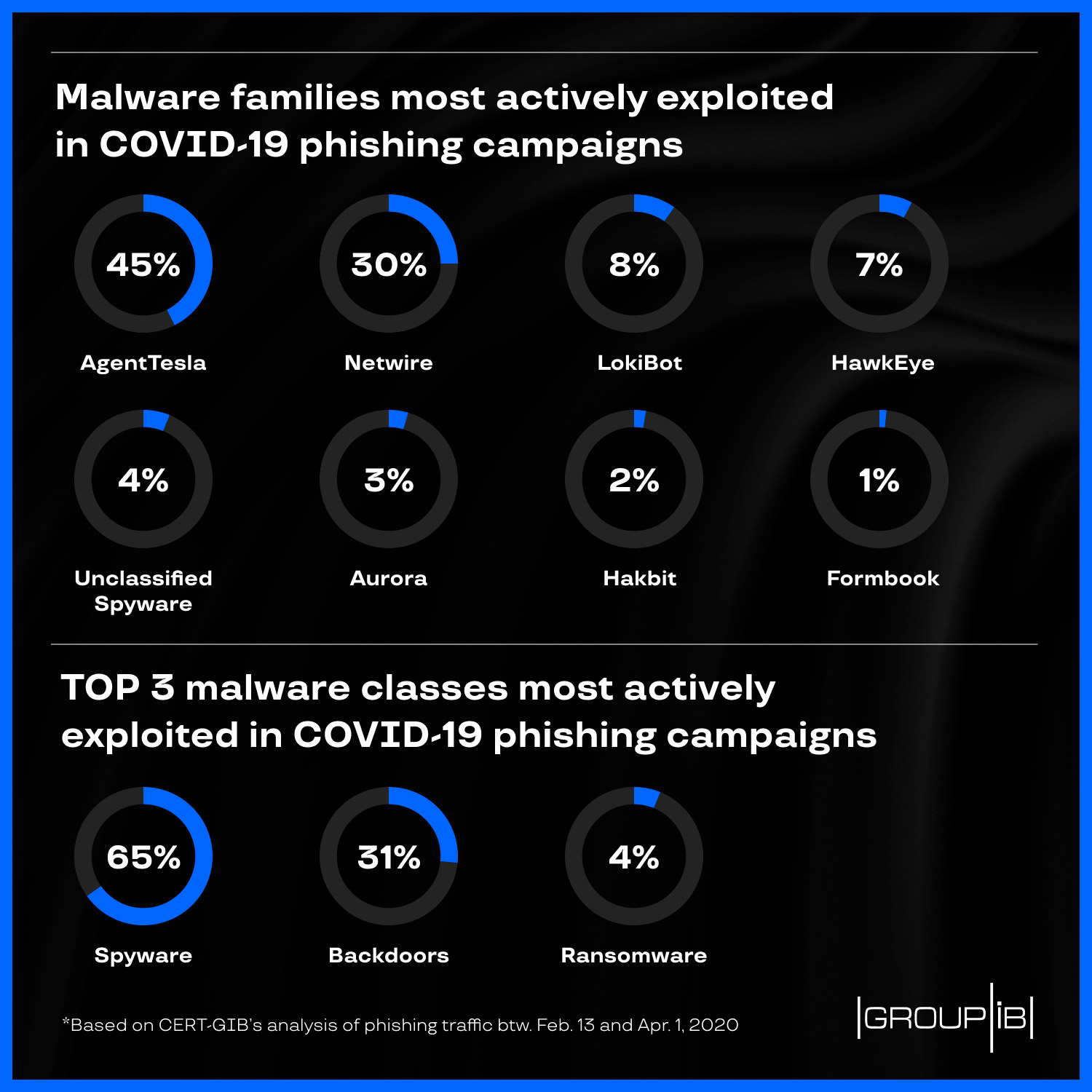

Berikut ini tiga kelas malware yang menyusup di email phishing yang dideteksi CERT-GIB:

Spyware

Spyware menjadi malware paling banyak yang dibawa penjahat ke lampiran e-mail phishing terkait dengan Covid-19. “Sebagian besar email phising yang dianalisis memiliki jenis spyware berbeda yang disematkan di lampiran,” tulis Group IB.

Jenis spyware yang ditemukan, seperti Agent Tesla (pencuri kata sandi) sebanyak 45 persen, NetWire (trojan akses jarak jauh/RAT) sebanyak 30 persen, dan LokiBot (trojan penyusup sistem dan mencuri informasi) sebanyak delapan persen.

“Semua sampel malware ini dirancang untuk mengumpulkan data pribadi dan informasi keuangan,” tulis Group IB.

Lebih jelasnya, malware tersebut dapat mengumpulkan data tentang sistem dan komputer yang terinfeksi, mengunduh dan menjalankan file, mengambil tangkapan layar, merekam penekanan tombol pada keyboard.

Juga, mencuri data pengguna, seperti informasi login, kata sandi dari browser, klien file transfer protocol (FTP) atau informasi kartu bank, serta diam-diam melacak perilaku pengguna dan mengirimkan ke server penjahat.

Contohnya di bawah ini. Pada 16 Maret, CERT-GIB mencatat sebuah surat palsu mengatasnamakan karyawan UNICEF, organisasi di bawah PBB. Penerima email diminta untuk mengunduh aplikasi agar bisa mendapatkan pembaruan tentang situasi Covid-19 dan rekomendasi tentang cara melindungi karyawannya dari virus ini.

Faktanya, “Terlampir pada surat palsu itu adalah arsip yang berisi Netwire, sebuah trojan yang menggabungkan fungsi suatu program untuk mencuri kata sandi login dan keylogger,” tulis Group IB Rusia.

Pintu belakang (backdoor)

Peneliti CERT-GIB menemukan sekitar 31 persen dari email terkait Covid-19 berisi backdoor (pintu belakang).

Secara umum, backdoor merupakan perangkat lunak yang dibuat oleh programmer untuk bisa mengakses sistem informasi, aplikasi, situs web, atau jaringan tanpa harus melalui proses autentikasi. Akses ini berjalan di belakang sistem informasi sehingga disebut dengan “pintu belakang”.

Ketika seseorang bisa mengakses melalui pintu belakang artinya ia bisa mengambil kendali atas hak akses terhadap server dan sistem informasi. Di sinilah, rentan terjadi pencurian data dan pembajakan server.

Ransomware

Peneliti CERT-GIB menemukan empat persen dari email phishing yang menjalankan aksi ransomware.

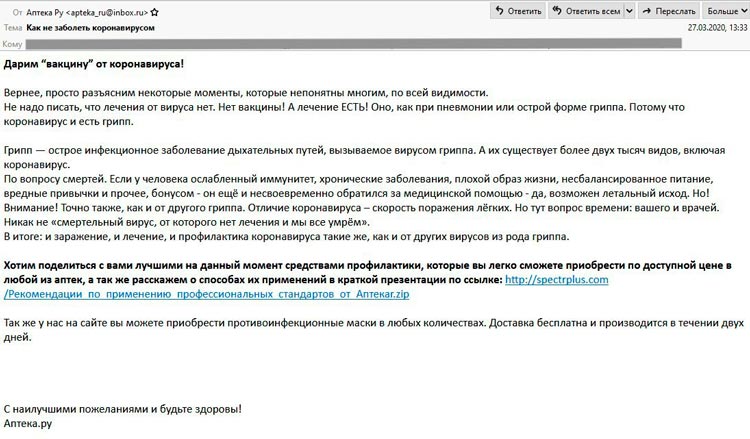

Contoh email phishing berisi ransomware seperti berikut ini. Pada 27 Maret, CERT-GIB mencatat dua distribusi ransomware ke perusahaan-perusahaan minyak dan gas Rusia: lebih dari 70 alamat ada dalam daftar penerima.

“Surat yang dikirim diduga dari perusahaan Apteka.ru berisi langkah pencegahan terbaik dengan harga yang terjangkau dengan judul ‘Giving the vaccine againts coronavirus!’,” tulis perusahaan.

Selain itu, penjahat itu juga menawarkan penjualan masker anti-infeksi dalam jumlah berapa pun. Surat itu berisi tautan ke situs web tempat arsip ZIP diunduh dengan file jahat di dalamnya—ini merupakan versi terbaru ransomware Aurora.[]

Redaktur: Andi Nugroho

Ilustrasi | Foto: freepik.com

Ilustrasi | Foto: freepik.com