Peneliti Temukan Celah di Kunci Hardcoded SSH FortiSIEM

Cyberthreat.id - Seorang pakar keamanan menemukan kerentanan kunci kriptografi kode keras (Hardcoded SSH Key) dalam Fortinet Security Information and Event Management (FortiSIEM) yang dapat dimanfaatkan oleh penyerang untuk mendapatkan akses ke Supervisor FortiSIEM.

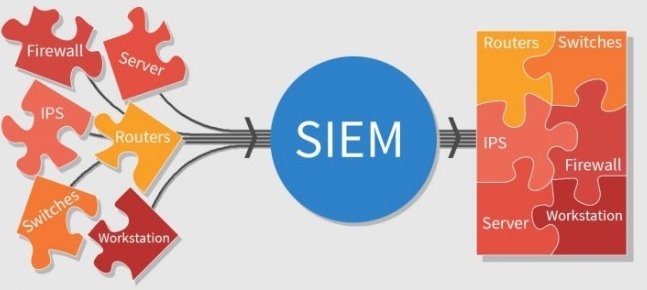

SIEM merupakan sistem yang membantu untuk memonitor lalu lintas jaringan dan memberikan analisa secara real-time dari log yang dihasilkan oleh aplikasi ataupun perangkat keamanan. SIEM juga termasuk sistem manajemen log yang mengumpulkan log dari berbagai aplikasi dan perangkat keamanan seperti server, network, database, firewall dan lain-lain.

Vendor menjual SIEM sebagai perangkat lunak, sebagai peralatan, atau sebagai layanan terkelola; produk-produk ini juga digunakan untuk mencatat data keamanan dan menghasilkan laporan untuk tujuan kepatuhan.

Istilah dan inisial SIEM diciptakan oleh Mark Nicolett dan Amrit Williams dari Gartner pada tahun 2005.

Andrew Klaus, seorang profesional keamanan siber dari Cybera, menemukan kunci publik SSH yang dikodekan dengan keras di FortiSIEM. Kerentanan yang dilacak sebagai CVE-2019-17659.

Klaus mengungkapkan bahwa kunci SSH yang dikodekan untuk pengguna 'tunneluser' ditemukan dan dibagikan di perangkat Fortinet lainnya lalu disimpan dalam teks biasa. Sebagaimana dicatat dalam penasehat yang diterbitkan oleh Fortinet, kerentanan dapat menyebabkan DDoS.

"Penggunaan kerentanan kunci kriptografi kode keras di FortiSIEM dapat memungkinkan penyerang dari jarak jauh, yang tidak terotentikasi, untuk mendapatkan akses SSH ke supervisor sebagai 'tunneluser' pengguna yang dibatasi dengan meningkatkan pengetahuan tentang kunci privat dari instalasi lain atau gambar firmware," demikian keterangan yang diterbitkan Fortinet dilansir Security Week, Senin (20 Januari 2020).

Pengguna terbatas tunneluser berjalan dalam cangkang terbatas dan hanya memungkinkan pengguna itu membuat koneksi terowongan dari pengawas ke alamat IP asal.

Cacat mempengaruhi FortiSIEM versi 5.2.6 dan versi sebelumnya. Di bawah ini kronologi waktu pengungkapan kerentanan sesuai thread/utas di forum Seclists.

1. Pada 2 Desember 2019: Email dikirim ke Tim Fortinet PSIRT dengan rincian kerentanan.

2. Pada 3 Desember 2019: Balasan otomatis dari Tim PSIRT bahwa email diterima.

3. Pada 23 Desember 2019: Mengirim email pengingat ke PSIRT tentang meminta konfirmasi manusia (human).

4. Pada 3 Januari 2020: Rilis Publik.

Klaus menyatakan tidak ada respons dari manusia/human yang diterima dari Fortinet selama lebih dari 30 hari. Namun, Fortinet kini telah menanggapi kekurangannya itu dengan merilis FortiSIEM versi 5.2.7.

Fortinet mengarahkan pelanggan yang tidak menggunakan fitur 'tunneluser' untuk menonaktifkan SSH pada port 19999 yang hanya memungkinkan tunneluser untuk mengautentikasi. Fortinet juga menyarankan pelanggan untuk menonaktifkan akses SSH tunneluser pada port 22.

Ilustrasi SIEM

Ilustrasi SIEM