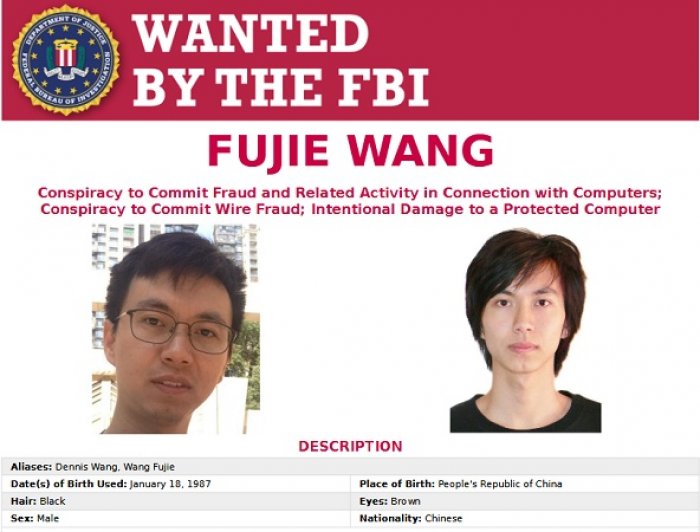

Fujie Wang, Pencuri 78,8 Juta Data yang Gegerkan Paman Sam

Jakarta, Cyberthreat.id - Laki-laki berambut hitam dan bermata cokelat itu baru saja ulang tahun ke-32 pada 18 Januari lalu. Namanya meledakkan jagat hukum Amerika Serikat karena aksi peretasan besar-besaran.

Ia adalah Fujie Wang, warga asal Shenzhen, China. Ia baru saja menjalani sidang pertama pada Kamis (9/5/2019) waktu setempat dalam kasus peretasan terbesar dalam sejarah Negeri Paman Sam itu. Dia juga dikenal dengan nama Dennis Wang dan Wang Fujie.

Di situs web Biro Investigasi Federal (FBI), poster wajahnya gambar terpampang besar bertuliskan: WANTED BY THE FBI. Di bawah judul poster tadi, tertulis dengan huruf kapital: Fujie Wang.

Bersama temannya, John Doe alias Zhou Zhihong alias Kim Young alias Deniel Jack–membantu peretasan dari China, ia melakukan peretasan dengan sasaran sistem komputer sejumlah perusahaan besar di AS.

Jaksa mendakwa keduanya melakukan konspirasi untuk penipuan sehubungan dengan aktivitas komputer, penipuan kawat, dan kerusakan yang disengaja untuk komputer yang dilindungi.

"Aktivitas kelompok peretasan komputer dari China ini salah satu pelanggaran data terburuk dalam sejarah," kata Asisten Jaksa Agung Brian Benchkowski seperti dikutip dari SCMP.com.

Perusahaan yang dirugikan antara lain perusahaan asuransi Anthem yang berada di Indianapolis, Distrik Selatan Indiana. Anthem adalah salah satu perusahaan asuransi bonafide di AS.

Anthem adalah salah satu perusahaan asuransi bonafide di AS. Foto: USA TODAY

Lalu, tiga perusahaan yang tidak disebutkan namanya meliputi bidang teknologi, material dasar, layanan komunikasi. Ketiganya menyimpan data dalam jumlah besar berkategori rahasia di jaringan komputernya.

Sepanjang aktivitasnya antara 18 Februari 2014 hingga 31 Januari 2015, Wang dan Doe mencuri data sekitar 78,8 juta orang, meliputi nama, nomor identifikasi kesehatan, tanggal lahir, nomor jaminan sosial, alamat rumah, nomor ponsel, email, informasi pekerjaan, dan data pendapatan.

"Setelah informasi itu dikumpulkan, data itu diduga ditempatkan dalam file yang dienkripsi dan dikirim dengan tujuan China," demikian tulis situs web FBI, yang diakses Jumat (10/5/2019).

Dalam dakwaan (klik PDF) disebutkan bahwa pengiriman itu ditujukan ke server eksternal melalui Citrix ShareFile sebelum mereka menghapus mesin Anthem untuk menutupi jejak mereka.

Untuk melakukan serangan itu, Wang juga telah menyiapkan server yang dihosting di California dan Arizona untuk serangan itu, demikian seperti dikutip dari The Register.co.uk.

Dalam dakwaan yang diajukan ke Pengadilan Distrik Selatan Indiana, Wang dan temannya menggunakan teknik canggih untuk membobol jaringan perusahaan yaitu memasang malware pada sistem komputer korban.

Spearphising

Mereka mengirim sebuah tautan email spearfishing atau spearphising kepada karyawan perusahaan. Setelah karyawan itu mengakses tautan dan file terunduh, barulah malware itu menyusup ke sistem komputer karyawan. Malware lalu menginstal backdoor untuk memungkinan Wang dan temannya mengakses dari jarak jauh.

Dari situlah, akhirnya mereka bisa menggaruk jutaan data itu setelah membobol server yang berisi data pasien.

Menurut Kaspersky, spearphising adalah email jebakan yang berisi malware untuk mencuri data seseorang atau perusahaan yang menjadi target.

Cara kerjanya, email itu dikirim dan tampaknya dari sumber tepercaya, padahal email mengarahkan korban ke situs web palsu yang penuh malware. "Seringkali peretas melakukan aksinya disponsori pemerintah atau kelompok peretas. Penjahat siber melakukan hal ini memiliki maksud untuk menjual kembali data rahasia itu kepada pemerintah atau perusahaan swasta,” tulis Kaspersky.

Lalu, bagaimana mencegah dari serangan ini?

Kaspersky mengatakan, spearphisng memang dirancang begitu cerdik oleh pembuatnya. Biasanya memang email seperti itu sulit terdeteksi. Yang terpenting adalah setiap karyawan perusahaan harus lebih waspada lagi terhadap berbagai ancaman, seperti email palsu yang masuk. Selain pentingnya pembekalan pengetahuan kepada karyawan, juga pentingnya teknologi pengamanan terhadap email perusahaan.

Poster Fujie Wang yang dirilis oleh FBI. Foto: www.fbi.gov

Poster Fujie Wang yang dirilis oleh FBI. Foto: www.fbi.gov