Dua Kelemahan RCE Kritis dalam rConfig

Cyberthreat.id - Jika Anda menggunakan utilitas manajemen konfigurasi jaringan rConfig yang populer untuk melindungi dan mengelola perangkat jaringan Anda, di sini The Hacker News memiliki peringatan penting untuk Anda.

Seorang peneliti cybersecurity baru-baru ini menerbitkan rincian dan eksploit bukti konsep untuk dua kerentanan eksekusi kode jauh kritis yang belum ditambal dalam utilitas rConfig. Setidaknya satu di antaranya dapat memungkinkan penyerang jarak jauh yang tidak terauthentikasi untuk mengkompromikan server yang ditargetkan, dan perangkat jaringan yang terhubung.

Ditulis dalam PHP asli, rConfig adalah utilitas manajemen konfigurasi perangkat jaringan sumber terbuka gratis yang memungkinkan insinyur jaringan untuk mengkonfigurasi dan mengambil snapshot konfigurasi yang sering dari perangkat jaringan mereka.

Menurut situs web proyek, rConfig digunakan untuk mengelola lebih dari 3,3 juta perangkat jaringan, termasuk sakelar, router, firewall, penyeimbang beban, pengoptimal WAN.

Apa yang lebih mengkhawatirkan? Kedua kerentanan mempengaruhi semua versi rConfig, termasuk versi rConfig terbaru 3.9.2, dengan tidak ada patch keamanan yang tersedia pada saat penulisan.

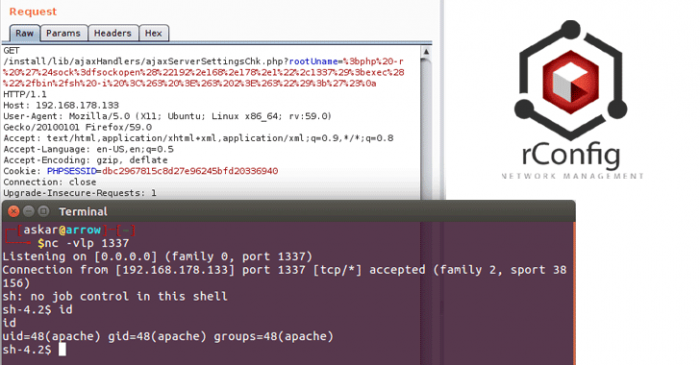

Ditemukan oleh Mohammad Askar, setiap cacat berada di file rConfig yang terpisah — satu, dilacak sebagai CVE-2019-16662, dapat dieksploitasi dari jarak jauh tanpa memerlukan pra-otentikasi, sementara yang lain, dilacak sebagai CVE-2019-16663, memerlukan otentikasi sebelum eksploitasi.

- RCE tidak terauthentikasi (CVE-2019-16662) di ajaxServerSettingsChk.php

- RCE terotentikasi (CVE-2019-16663) di search.crud.php

Dalam kedua kasus, untuk mengeksploitasi kelemahan, semua penyerang perlu lakukan adalah mengakses file rentan dengan parameter GET cacat yang dirancang untuk menjalankan perintah OS berbahaya pada server yang ditargetkan.

Seperti yang ditunjukkan dalam tangkapan layar yang dibagikan oleh peneliti, eksploitasi PoC memungkinkan penyerang mendapatkan shell jarak jauh dari server korban, memungkinkan mereka untuk menjalankan perintah sewenang-wenang pada server yang dikompromikan dengan hak istimewa yang sama seperti pada aplikasi web.

Sementara itu, peneliti keamanan independen lain menganalisis kelemahan dan menemukan bahwa kerentanan RCE kedua juga dapat dieksploitasi tanpa memerlukan otentikasi dalam versi rConfig sebelum versi 3.6.0.

"Setelah meninjau kode sumber rConfig, bagaimanapun, saya menemukan bahwa tidak hanya rConfig 3.9.2 memiliki kerentanan itu tetapi juga semua versi itu. Selanjutnya, CVE-2019-16663, post-auth RCE dapat dieksploitasi tanpa otentikasi untuk semua versi sebelum rConfig 3.6.0, "kata peneliti, yang menggunakan online alias Sudoka.

Askar bertanggung jawab melaporkan kedua kerentanan terhadap pengelola proyek rConfig hampir sebulan yang lalu dan baru-baru ini memutuskan untuk merilis rincian dan PoC secara publik setelah pengelola gagal untuk mengakui atau menanggapi temuannya.

Jika Anda menggunakan rConfig, Anda disarankan untuk menghapusnya sementara dari server Anda sampai patch keamanan tiba.[]

Ilustrasi. | The Hacker News

Ilustrasi. | The Hacker News