Hacker Sebarkan Backdoor "SUBMARINE" di Barracuda Email Security Gateway Attacks

Cyberthreat.id - Badan Keamanan Siber dan Infrastruktur A.S. (CISA) mengungkapkan rincian "novel persistent backdoor" yang disebut SUBMARINE. Pelaku ancaman menggunakannya untuk meretas peralatan Barracuda Email Security Gateway (ESG).

"SUBMARINE terdiri dari banyak artefak — termasuk pemicu SQL, skrip shell, dan perpustakaan yang dimuat untuk daemon Linux — yang bersama-sama memungkinkan eksekusi dengan hak akses root, persistensi, perintah dan kontrol, serta pembersihan," kata agensi tersebut sebagaimana dikutip The Hacker News.

Temuan ini berasal dari analisis sampel malware yang diperoleh dari organisasi yang tidak disebutkan namanya yang telah disusupi oleh pelaku ancaman yang mengeksploitasi kelemahan kritis pada perangkat ESG, CVE-2023-2868 (skor CVSS: 9,8), yang memungkinkan injeksi perintah jarak jauh.

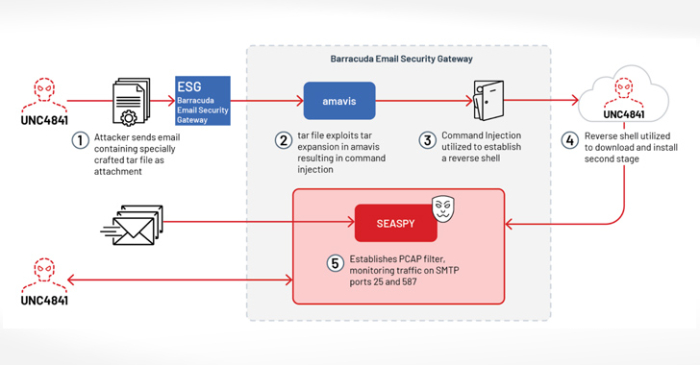

Bukti yang dikumpulkan sejauh ini menunjukkan bahwa penyerang di balik aktivitas tersebut, tersangka pelaku berhubungan dengan China yang dilacak oleh Mandiant sebagai UNC4841.

Penyerang memanfaatkan kelemahan sebagai zero-day pada Oktober 2022 untuk mendapatkan akses awal ke lingkungan korban dan menanamkan pintu belakang untuk membangun dan mempertahankan kegigihan .

Untuk itu, rantai infeksi melibatkan pengiriman email phishing dengan lampiran file TAR jebakan untuk memicu eksploitasi, yang mengarah ke penerapan muatan shell terbalik untuk membangun komunikasi dengan server perintah-dan-kontrol (C2) aktor ancaman, dari mana backdoor pasif yang dikenal sebagai SEASPY diunduh untuk mengeksekusi perintah sewenang-wenang pada perangkat.

SUBMARINE, juga diberi nama kode DEPTHCHARGE oleh perusahaan intelijen ancaman milik Google, adalah keluarga malware terbaru yang ditemukan sehubungan dengan operasi tersebut. Dieksekusi dengan hak akses root, ia berada dalam database Structured Query Language (SQL) di perangkat ESG.

Itu diyakini telah "dikerahkan sebagai tanggapan terhadap upaya perbaikan," menggemakan karakterisasi Mandiant dari musuh sebagai aktor agresif yang mampu dengan cepat mengubah malware mereka dan menggunakan mekanisme persistensi tambahan dalam upaya untuk mempertahankan akses mereka.

Badan tersebut lebih lanjut mengatakan "menganalisis artefak yang terkait dengan SUBMARINE yang berisi konten database SQL yang disusupi," dan bahwa itu "menimbulkan ancaman berat bagi pergerakan lateral."

The Hacker News

The Hacker News