Peretas Eksploitasi Kerentanan Microsoft Word untuk Sebarkan Malware LokiBot

Cyberthreat.id - Dokumen Microsoft Word mengeksploitasi kelemahan eksekusi kode jarak jauh yang diketahui digunakan sebagai umpan phishing untuk menjatuhkan malware yang disebut LokiBot pada sistem yang disusupi.

"LokiBot, juga dikenal sebagai Loki PWS, telah menjadi Trojan pencuri informasi terkenal yang aktif sejak 2015," kata peneliti Fortinet FortiGuard Labs, Cara Lin, kepada The Hacker News.

"Ini terutama menargetkan sistem Windows dan bertujuan untuk mengumpulkan informasi sensitif dari mesin yang terinfeksi."

Perusahaan keamanan siber, yang melihat kampanye tersebut pada Mei 2023, mengatakan serangan tersebut memanfaatkan CVE-2021-40444 dan CVE-2022-30190 (alias Follina) untuk mencapai eksekusi kode.

File Word yang mempersenjatai CVE-2021-40444 berisi tautan GoFile eksternal yang disematkan dalam file XML yang mengarah ke pengunduhan file HTML, yang mengeksploitasi Follina untuk mengunduh muatan tahap berikutnya, modul injektor yang ditulis dalam Visual Basic yang mendekripsi dan meluncurkan LokiBot.

Injektor juga menampilkan teknik penghindaran untuk memeriksa keberadaan debugger dan menentukan apakah itu berjalan di lingkungan virtual.

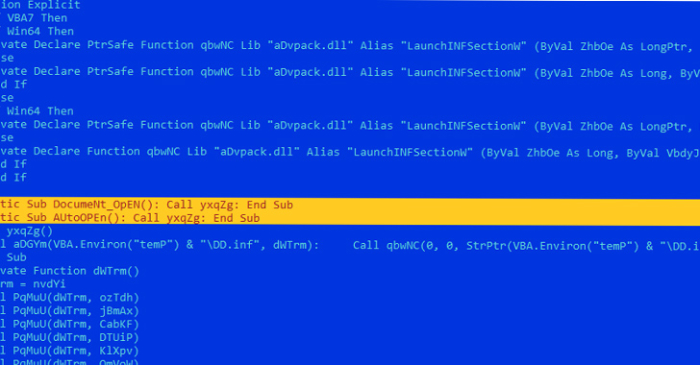

Rantai alternatif yang ditemukan menjelang akhir Mei dimulai dengan dokumen Word yang menggabungkan skrip VBA yang mengeksekusi makro segera setelah membuka dokumen menggunakan fungsi "Buka_Otomatis" dan "Buka_Dokumen".

Skrip makro selanjutnya bertindak sebagai saluran untuk mengirimkan muatan sementara dari server jarak jauh, yang juga berfungsi sebagai injektor untuk memuat LokiBot dan terhubung ke server perintah-dan-kontrol (C2).

LokiBot, jangan bingung dengan trojan perbankan Android dengan nama yang sama, hadir dengan kemampuan untuk mencatat penekanan tombol, menangkap tangkapan layar, mengumpulkan informasi kredensial masuk dari peramban web, dan menyedot data dari berbagai dompet mata uang kripto.

"LokiBot adalah malware lama dan tersebar luas yang aktif selama bertahun-tahun," kata Lin.

"Fungsinya telah matang dari waktu ke waktu, memudahkan penjahat dunia maya menggunakannya untuk mencuri data sensitif dari korban. Penyerang di belakang LokiBot terus memperbarui metode akses awal mereka, memungkinkan kampanye malware mereka menemukan cara yang lebih efisien untuk menyebarkan dan menginfeksi sistem."[]

The Hacker News

The Hacker News