Camaro Dragon Hacker Menyerang dengan Malware Self-Propagating Berbasis USB

Cyberthreat.id - Aktor spionase dunia maya Cina yang dikenal sebagai Camaro Dragon telah diamati memanfaatkan malware baru yang menyebar sendiri yang menyebar melalui drive USB yang disusupi.

"Sementara fokus utama mereka secara tradisional adalah negara-negara Asia Tenggara, penemuan terbaru ini mengungkapkan jangkauan global mereka dan menyoroti peran mengkhawatirkan drive USB dalam menyebarkan malware," kata Check Point dalam penelitian baru yang dibagikan dengan The Hacker News.

Perusahaan keamanan siber, yang menemukan bukti infeksi malware USB di Myanmar, Korea Selatan, Inggris Raya, India, dan Rusia, mengatakan bahwa temuan tersebut adalah hasil dari insiden dunia maya yang diselidiki di sebuah rumah sakit Eropa yang tidak disebutkan namanya pada awal 2023.

Penyelidikan menemukan bahwa entitas tersebut tidak ditargetkan secara langsung oleh musuh tetapi mengalami pelanggaran melalui drive USB karyawan, yang terinfeksi ketika dicolokkan ke komputer rekannya di sebuah konferensi di Asia.

"Akibatnya, saat kembali ke institusi perawatan kesehatan di Eropa, karyawan tersebut secara tidak sengaja memasukkan drive USB yang terinfeksi, yang menyebabkan penyebaran infeksi ke sistem komputer rumah sakit," kata perusahaan itu.

Camaro Dragon berbagi kesamaan taktis dengan cluster aktivitas yang dilacak sebagai Mustang Panda dan LuminousMoth, dengan kru musuh baru-baru ini terhubung ke backdoor berbasis Go yang disebut TinyNote dan implan firmware router berbahaya bernama HorseShell.

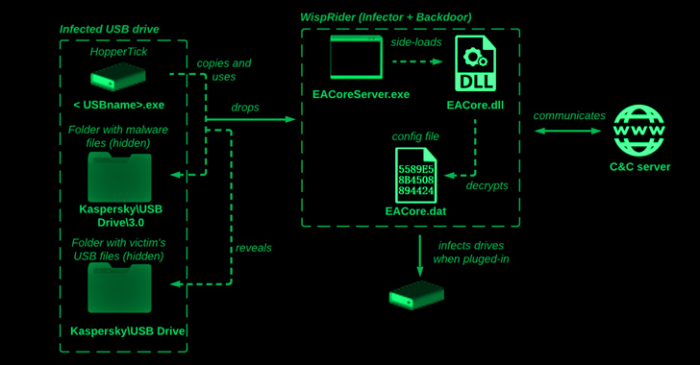

Rantai infeksi terbaru terdiri dari peluncur Delphi yang dikenal sebagai HopperTick yang disebarkan melalui drive USB dan muatan utamanya yang dijuluki WispRider, yang bertanggung jawab untuk menginfeksi perangkat saat terpasang ke mesin.

"Ketika thumb drive USB jinak dimasukkan ke komputer yang terinfeksi, malware mendeteksi perangkat baru yang dimasukkan ke PC dan memanipulasi file-nya, membuat beberapa folder tersembunyi di root thumb drive," kata peneliti Check Point.

WispRider, selain menginfeksi host saat ini jika belum, bertugas berkomunikasi dengan server jarak jauh, mengkompromikan perangkat USB yang baru terhubung, menjalankan perintah sewenang-wenang, dan melakukan operasi file.Varian tertentu dari WispRider juga berfungsi sebagai backdoor dengan kemampuan untuk mem-bypass solusi antivirus Indonesia yang disebut Smadav serta menggunakan DLL side-loading dengan menggunakan komponen dari perangkat lunak keamanan seperti G-DATA Total Security.

Payload pasca-eksploitasi lain yang dikirimkan bersama WispRider adalah modul pencuri yang disebut monitor disk (HPCustPartUI.dll) yang menampilkan file dengan ekstensi yang telah ditentukan sebelumnya (yaitu, docx, mp3, wav, m4a, wma, aac, cda, dan mid) untuk eksfiltrasi.

Ini bukan pertama kalinya aktor ancaman China terlihat memanfaatkan perangkat USB sebagai vektor infeksi untuk menjangkau lingkungan yang jauh di luar jangkauan kepentingan utama aktor ancaman.

Pada November 2022, Mandiant milik Google mengaitkan UNC4191, aktor ancaman yang dicurigai sebagai penghubung China, dengan serangkaian serangan spionase di Filipina yang mengarah pada penyebaran malware seperti MISTCLOAK, DARKDEW, dan BLUEHAZE.

Laporan selanjutnya dari Trend Micro pada Maret 2023 mengungkapkan tumpang tindih antara UNC4191 dan Mustang Panda, menghubungkan yang terakhir dengan penggunaan MISTCLOAK dan BLUEHAZE dalam kampanye spear-phishing yang menargetkan negara-negara di Asia Tenggara.

Perkembangan tersebut merupakan tanda bahwa pelaku ancaman secara aktif mengubah alat, taktik, dan prosedur (TTP) mereka untuk melewati solusi keamanan, sambil secara bersamaan mengandalkan kumpulan besar alat khusus untuk mengekstrak data sensitif dari jaringan korban.

"Grup APT Camaro Dragon terus menggunakan perangkat USB sebagai metode untuk menginfeksi sistem yang ditargetkan, secara efektif menggabungkan teknik ini dengan taktik lain yang sudah mapan," kata para peneliti sebagaimana dikutip The Hacker News.[]

The Hacker News

The Hacker News