Awas, Jangan Klik File ZIP! Phisher Persenjatai Domain .ZIP untuk Menipu Korban

Cyberthreat.id - Teknik phishing baru yang disebut "pengarsipan file di browser" dapat dimanfaatkan untuk "meniru" perangkat lunak pengarsipan file di browser web saat korban mengunjungi domain .ZIP.

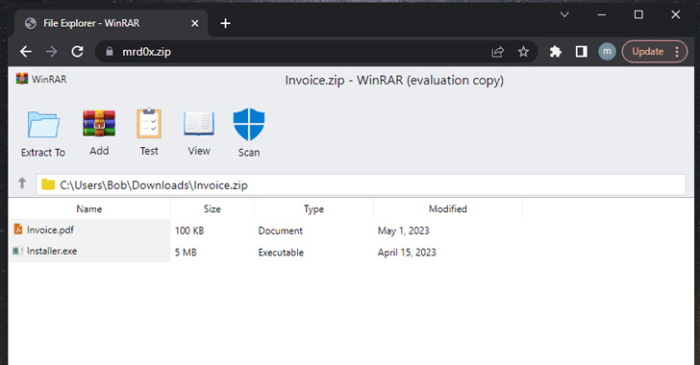

"Dengan serangan phishing ini, Anda mensimulasikan perangkat lunak pengarsipan file (mis., WinRAR) di browser dan menggunakan domain .zip agar tampak lebih sah," ungkap peneliti keamanan mr.d0x minggu lalu sebagaimana dikutip The Hacker News.

Pelaku ancaman, singkatnya, dapat membuat laman landas phishing yang terlihat realistis menggunakan HTML dan CSS yang meniru perangkat lunak arsip file yang sah, dan menghostingnya di domain .zip, sehingga meningkatkan kampanye rekayasa sosial.

Dalam skenario serangan potensial, penjahat dapat menggunakan tipuan seperti itu untuk mengarahkan pengguna ke halaman pengambilan kredensial ketika file "berisi" di dalam arsip ZIP palsu diklik.

"Kasus penggunaan lain yang menarik adalah daftar file yang tidak dapat dieksekusi dan ketika pengguna mengklik untuk memulai unduhan, itu mengunduh file yang dapat dieksekusi," kata mr.d0x. "Misalkan Anda memiliki file 'invoice.pdf'. Ketika pengguna mengklik file ini, itu akan memulai pengunduhan .exe atau file lainnya."

Selain itu, bilah pencarian di Windows File Explorer dapat muncul sebagai saluran tersembunyi di mana mencari file .ZIP yang tidak ada akan membukanya langsung di browser web jika nama file sesuai dengan domain .zip yang sah.

"Ini sempurna untuk skenario ini karena pengguna berharap melihat file ZIP," kata peneliti. "Setelah pengguna melakukan ini, itu akan meluncurkan domain .zip secara otomatis yang memiliki template arsip file, tampak cukup sah."

Perkembangan tersebut terjadi saat Google meluncurkan delapan domain tingkat atas (TLD) baru, termasuk ".zip" dan ".mov", yang menimbulkan beberapa kekhawatiran bahwa hal itu dapat mengundang phishing dan jenis penipuan online lainnya.

Ini karena .ZIP dan .MOV keduanya adalah nama ekstensi file yang sah, berpotensi membingungkan pengguna yang tidak menaruh curiga untuk mengunjungi situs web jahat daripada membuka file dan menipu mereka agar tidak sengaja mengunduh malware.

"File ZIP sering digunakan sebagai bagian dari tahap awal rantai serangan, biasanya diunduh setelah pengguna mengakses URL jahat atau membuka lampiran email," kata Trend Micro.

"Di luar arsip ZIP yang digunakan sebagai muatan, ada kemungkinan juga bahwa pelaku jahat akan menggunakan URL terkait ZIP untuk mengunduh malware dengan diperkenalkannya TLD .zip."

Sementara reaksi jelas dicampur pada risiko yang ditimbulkan sebagai akibat dari kebingungan antara nama domain dan nama file, diharapkan untuk membekali aktor yang bertindak dengan itikad buruk dengan vektor lain untuk phishing.

Penemuan itu juga terjadi ketika perusahaan keamanan siber Group-IB mengatakan mendeteksi lonjakan 25% dalam penggunaan kit phishing pada tahun 2022, mengidentifikasi 3.677 kit unik, jika dibandingkan dengan tahun sebelumnya.

Yang menarik adalah peningkatan tren penggunaan Telegram untuk mengumpulkan data yang dicuri, hampir dua kali lipat dari 5,6% pada tahun 2021 menjadi 9,4% pada tahun 2022.

Bukan itu saja. Serangan phishing juga menjadi lebih canggih, dengan penjahat dunia maya yang semakin fokus mengemas kit dengan kemampuan penghindaran deteksi seperti penggunaan antibot dan direktori dinamis.

"Operator phishing membuat folder situs web acak yang hanya dapat diakses oleh penerima URL phishing yang dipersonalisasi dan tidak dapat diakses tanpa tautan awal," kata perusahaan yang berkantor pusat di Singapura itu.

"Teknik ini memungkinkan phisher untuk menghindari deteksi dan daftar hitam karena konten phishing tidak akan terungkap dengan sendirinya."

Menurut laporan baru dari Perception Point, jumlah serangan phishing tingkat lanjut yang dicoba oleh pelaku ancaman pada tahun 2022 naik 356%. Jumlah total serangan meningkat sebesar 87% selama tahun ini.

Evolusi berkelanjutan dari skema phishing ini dicontohkan oleh gelombang serangan baru yang telah diamati memanfaatkan akun Microsoft 365 yang disusupi dan email terenkripsi pesan izin terbatas (.rpmsg) untuk mengambil kredensial pengguna.

"Penggunaan pesan .rpmsg terenkripsi berarti konten phishing dari pesan tersebut, termasuk tautan URL, disembunyikan dari gateway pemindaian email," peneliti Trustwave Phil Hay dan Rodel Mendrez menjelaskan.

Contoh lain yang disorot oleh Proofpoint mencakup kemungkinan penyalahgunaan fitur yang sah di Microsoft Teams untuk memfasilitasi pengiriman phishing dan malware, termasuk memanfaatkan undangan rapat setelah kompromi dengan mengganti URL default dengan tautan berbahaya melalui panggilan API.

"Pendekatan berbeda yang dapat digunakan penyerang, dengan memberikan akses ke token Tim pengguna, menggunakan API Tim atau antarmuka pengguna untuk mempersenjatai tautan yang ada dalam pesan terkirim," catat perusahaan keamanan perusahaan.

"Ini dapat dilakukan hanya dengan mengganti tautan jinak dengan tautan yang mengarah ke situs web jahat atau sumber daya berbahaya."[]

The Hacker News

The Hacker News