Awas Malware Penambang Monero! Menyamar di Pembaruan Palsu Google Chrome

Cyberthreat.id – NTT Security, perusahaan keamanan siber di bawah grup Nippon Telegraph and Telephone (NTT) asal Jepang, menemukan gelombang penyebaran malware dari halaman web yang menyamar sebagai pembaruan palsu Google Chrome.

Peneliti mengamati aksi tersebut sejak November 2022, tapi serangan menjadi kian aktif pada Februari 2023. Serangan ini telah menyebar luas dan asal serangan ini adalah sebuah situsweb resmi yang diretas, tulis analis security operation center NTT Security, Rintaro Koike, di blog perusahaan, Selasa (11 April 2023).

Situsweb sah itu diretas dan diinjeksi dengan kode JavaScript berbahaya. Skrip ini mengandung skrip tambahan yang menyesuaikan pengunjung yang ditargetkan.

Skrip dikirim melalui layanan cloud Pinata IPFS (InterPlanetary File System), sehingga menyamarkan server asal yang meng-hosting file jahat. Pinata cloud adalah layanan berbasis web yang memungkinkan pengguna meng-hosting file di jaringan IPFS (sebuah jaringan terdistribusi dan terdesentralisasi untuk menyimpang, mengakses, dan berbagi file, situsweb, aplikasi dan data).

Sumber: NTT Security.

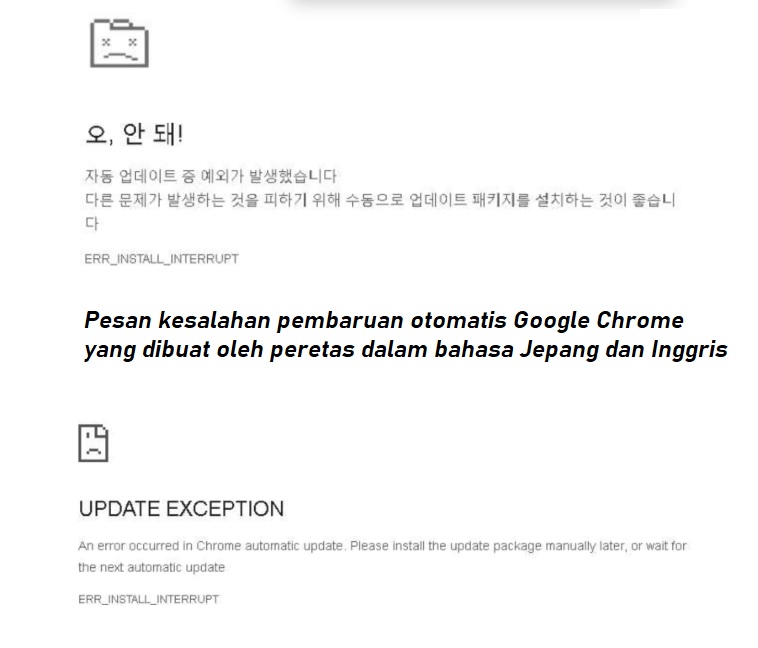

Ketika ada pengunjung menjelajah di situsweb yang diretas tersebut, skrip kemudian menampilkan sebuah kesalahan Google Chrome di layar. Tertulis dalam kesalahan itu: terjadi eror pada pembaruan otomatis Chrome. Silakan instal paket pembaruan secara manual atau tunggu pembaruan otomatis berikutnya.

Pesan itu palsu.

Di balik layar, skrip mengunduh secara otomatis file berbentuk ZIP yang disamarkan sebagai pembaruan Chrome yang harus diinstal pengguna.

"File ZIP memiliki nama file yang dimulai dengan chromium-patch-nightly dan berpura-pura menjadi tambalan pembaruan Chrome," tutur Rintaro.

Dalam risetnya, NTT Security menemukan pesan kesalahan itu dalam beberapa bahasa, tergantung situsweb yang diretas. Selain bahasa Jepang, ia menemukan bahasa Spanyol dan Korea, dan beberapa lainnya

"Melihat kode JavaScript yang digunakan sekitar Desember 2022, desain dan kata-katanya sedikit berbeda dari yang terbaru, tetapi kompatibel dengan lebih dari 100 bahasa," katanya.

Ternyata, file ZIP yang diunduh tersebut adalah malware untuk menambang cryptocurrency Monero.

Peretas menginfeksi perangkat korban untuk dijadikan sebagai sumber daya penambangan crypto.

Saat file itu diinstal, malware menyalin dirinya sendiri ke C:\Program Files\Google\Chrome dengan nama file "updater.exe".

Selain kemampuan tersebut, malware juga memiliki fungsi: menambahkan scheduled taks dan modifikasi Registry, mengecualikan Windows Defender, menghentikan layanan terkasit pembaruan Windows, dan mengganggu komunikasi tools keamanan dengan server melalui ubah alamat IP di file HOSTS. Ini yang menghalangi pembaruan dan deteksi keamanan, bahkan dapat mematikan antivirus sama sekali.

Setelah berjalan di perangkat korban, malware akan berkomunikasi dengan server "xmr.2miners[.]com" dan menambang cryptocurrency Monero (XMR).

Serangan ini memang membutuhkan eksekusi dari pengguna. Namun, peretas melakukan teknik pengelabuan (phishing) agar pengguna mau mengikuti perintah untuk menginstal file pembaruan Chrome palsu.

Di sinilah, emosi pengguna menjadi target. Ketika mendapati pesan seperti itu, secara tak sadar, pengguna terdorong untuk menginstal. Oleh karenanya, selalu perhatikan agar melakukan pembaruan perangkat lunak dari sumber resmi dan jelas.

"Beberapa situs web yang telah diretas, termasuk situs web Jepang, dan dampaknya sangat luas dan serius. Ini mungkin akan terus berlanjut di kemudian hari, jadi berhati-hatilah," tulis Rintaro.[]

Google chrome. Foto: wallpapercave

Google chrome. Foto: wallpapercave