Botnet GoTrim Terbaru Mencoba Meretas Akun Admin Situs WordPress

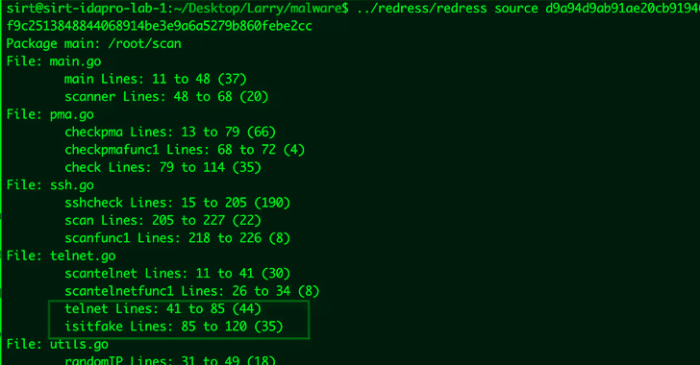

Cyberthreat.id – Peneliti keamanan dari Fortinet FortiGuard Labs mengungkapkan bahwa pihaknya menemukan botnet baru berbasis Go tengah memindai dan memaksa situs web yang dihosting sendiri menggunakan sistem manajemen konten (CMS) WordPress untuk menguasai sistem yang ditargetkan.

Menurut peneliti Fortinet FortiGuard Labs Eduardo Altares kampanye aktif, yang diamati sejak September 2022, menggunakan jaringan bot untuk melakukan serangan brute force terdistribusi dalam upaya masuk ke server web yang ditargetkan.

“Brute force baru ini adalah bagian dari kampanye baru yang kami beri nama GoTrim karena ditulis dalam Go dan menggunakan ':::trim:::' untuk membagi data yang dikomunikasikan ke dan dari server C2,” ungkap Altares dalam laporan terbaru, sesuai yang dikutip dari Bleeping Computer.

Peretasan yang berhasil dilakukan, diikuti oleh operator yang memasang skrip pengunduh PHP di host yang baru disusupi, yang pada gilirannya, dirancang untuk menyebarkan "klien bot" dari URL yang dikodekan, secara efektif menambahkan mesin ke jaringan yang berkembang.

Dalam bentuknya yang sekarang, GoTrim tidak memiliki kemampuan perbanyakan sendiri, juga tidak dapat mendistribusikan malware lain atau mempertahankan kegigihan dalam sistem yang terinfeksi. Tujuan utama dari malware ini adalah untuk menerima perintah lebih lanjut dari server yang dikendalikan aktor yang mencakup melakukan serangan brute-force terhadap WordPress dan OpenCart menggunakan kredensial yang disediakan.

GoTrim dapat berfungsi sebagai alternatif dalam mode server di mana ia memulai server untuk mendengarkan permintaan masuk yang dikirim oleh aktor ancaman melalui server perintah-dan-kontrol (C2). Namun, ini hanya terjadi ketika sistem yang dilanggar terhubung langsung ke Internet.

Fitur utama lain dari malware botnet adalah kemampuannya untuk meniru permintaan yang sah dari browser Mozilla Firefox pada Windows 64-bit untuk melewati perlindungan anti-bot, selain memecahkan hambatan CAPTCHA yang ada di situs WordPress. Meskipun malware ini masih dalam proses, fakta bahwa ia memiliki brute force WordPress yang berfungsi penuh dikombinasikan dengan teknik penghindaran anti-bot membuatnya menjadi ancaman yang harus diwaspadai.

“Kampanye pemaksaan berbahaya karena dapat menyebabkan kompromi server dan penyebaran malware, untuk mengurangi risiko ini, administrator situs web harus memastikan bahwa akun pengguna (terutama akun administrator) menggunakan kata sandi yang kuat,” kata Altares.

illustrasi

illustrasi