Peretas Lazarus Korea Utara Serang Penyedia Energi di Seluruh Dunia

Cyberthreat.id – Kampanye jahat yang dilakukan oleh Grup Lazarus yang terkait dengan Korea Utara menargetkan penyedia energi di seluruh dunia, termasuk yang berbasis di Amerika Serikat, Kanada, dan Jepang, antara Februari dan Juli 2022.

"Kampanye ini dimaksudkan untuk menyusup ke organisasi di seluruh dunia untuk membangun akses jangka panjang dan kemudian mengekstraksi data yang menarik ke negara-bangsa musuh," kata Cisco Talos dalam sebuah laporan yang dibagikan kepada The Hacker News, dikutip Jumat (9/9).

Beberapa elemen serangan spionase telah memasuki domain publik, berdasarkan laporan sebelumnya dari Symantec dan AhnLab milik Broadcom awal April dan Mei ini. Symantec menghubungkan operasi tersebut dengan kelompok yang disebut sebagai Stonefly, subkelompok Lazarus yang lebih dikenal sebagai Andariel, Penjaga Perdamaian, OperationTroy, dan Silent Chollima.

Sementara serangan ini sebelumnya mengarah pada instrumentasi implan Preft (alias Dtrack) dan NukeSped (alias Manuscrypt), gelombang serangan terbaru terkenal karena menggunakan dua bagian malware lainnya: VSingle, bot HTTP yang mengeksekusi kode arbitrer dari jaringan jarak jauh, dan pintu belakang Golang yang disebut YamaBot.

Juga digunakan dalam kampanye adalah trojan akses jarak jauh baru yang disebut MagicRAT yang dilengkapi dengan kemampuan untuk menghindari deteksi dan meluncurkan muatan tambahan pada sistem yang terinfeksi.

"Meskipun taktik yang sama telah diterapkan di kedua serangan, implan malware yang dihasilkan berbeda satu sama lain, menunjukkan berbagai macam implan yang tersedia untuk Lazarus," kata peneliti Jung soo An, Asheer Malhotra, dan Vitor Ventura. .

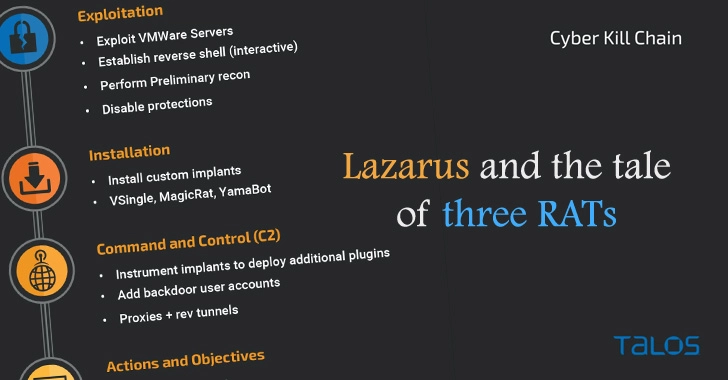

Akses awal ke jaringan perusahaan difasilitasi melalui eksploitasi kerentanan dalam produk VMware (misalnya, Log4Shell) dengan tujuan akhir untuk membangun akses yang terus-menerus untuk melakukan aktivitas yang mendukung tujuan pemerintah Korea Utara.

Penggunaan VSingle dalam satu rantai serangan dikatakan telah memungkinkan aktor ancaman untuk melakukan berbagai kegiatan seperti pengintaian, eksfiltrasi, dan backdooring manual, memberikan operator pemahaman yang kuat tentang lingkungan korban.

Taktik lain yang dianut oleh grup selain penggunaan malware yang dipesan lebih dahulu termasuk pengumpulan kredensial melalui alat seperti Mimikatz dan Procdump, menonaktifkan komponen antivirus, dan pengintaian layanan Active Directory, dan bahkan mengambil langkah-langkah untuk membersihkan jejak mereka setelah mengaktifkan pintu belakang di titik akhir.

Ilustrasi The Hacker News

Ilustrasi The Hacker News