Hati-hati Instal Dompet Cryptocurrency, Aplikasi Trojan Ini Sulit Dibedakan dengan Aslinya

Cyberthreat.id – Perusahaan keamanan siber ESET menemukan lebih dari 40 situsweb yang meniru layanan dompet mata uang kripto (cryptocurrency) populer.

“Situsweb ini hanya menargetkan pengguna seluler baik Android maupun iOS,” tulis ESET di blog perusahaan yang diterbitkan pada Kamis (24 Maret 2022).

Bahkan, kata ESET, pengemasan ulang dompet palsu itu membuat pengguna sulit membedakan perbedaan antara yang asli dan palsu.

Aplikasi trojan yang didistribusikan melalui situsweb yang meniru layanan asli itu menargetkan pengguna Coinbase, imToken, MetaMask, Trust Wallet, Bitpie, TokenPocket, atau OneKey.

“Tujuan dari aplikasi berbahaya ini yaitu mencuri uang pengguna, terutama pengguna China,” tutur ESET. Disebut aplikasi trojan karena modusnya adalah menyamar layaknya aplikasi asli.

Riset tersebut pertama kali dilakukan pada Mei 2021, lalu pada November peneliti menemukan kode sumber situsweb yang mendistribusikan file APL dan IPA.

File aplikasi jahat tersebut dibagikan gratis di lima situsweb yang menggunakan koneksi tak aman, HTTP. Ini membuat ancaman siber ganda; pertama korban mengunduh aplikasi palsu berisi malware, juga peretas lain bisa menyadap lalu lintas data pada jaringan yang sama.

Telegram

Aktor di balik serangan itu juga memanfaatkan saluran Telegram untuk mempromosikan aplikasi. Peneliti menemukan puluhan grup Telegram yang menawarkan aplikasi dompet cryptocurrency seluler palsu.

“Semua grup ini berkomunikasi dengan bahasa China,” ujar ESET.

“Berdasarkan informasi yang diperoleh dari grup-grup itu, seseorang yang mendistribusikan malware ditawari komisi 50 persen dari uang dompet yang dicuri.”

Dari saluran Telegram itu, kata peneliti ESET, admin grup membagikan video tutorial bagaimana cara kerja dompet palsu dan cara mangaksesnya begitu korban memasukkan kredensial login.

Upaya serangan mereka juga terlihat masif. Pada Oktober 2021, peneliti menemukan tautan grup Telegram tersebut dibagikan dan dipromosikan di sedikitnya 56 grup Facebook. ESET melihatnya langkah tersebut sebagai “upaya untuk mencari banyak mitra penyebaran malware.”

Di bulan berikutnya, peneliti baru mendapati distribusi dompet berbahaya, menggunakan dua situsweb yang sah, menargetkan pengguna di China, yaiu yanggan.net dan 80rd.com.

Dari kedua situsweb itu, peneliti menemukan aktor jahat menghosting aplikasi yang menyamar sebagai imToken, Bitpie, MetaMask, TokenPocket, OneKey, dan Trust Wallet.

Perbedaan di Android dan iOS

Perilaku aplikasi berbahaya tersebut juga memiliki perbedaan saat menginfeksi perangkat di Android atau iOS.

Di Android, kelihatannya lebih menargetkan pengguna cryptocurrency baru yang belum memiliki aplikasi dompet yang sah diinstal pada perangkat mereka. Aplikasi dompet palsu tersebut memiliki nama paket yang sama dengan aplikasi yang sah, tapi ditandatangani dengan sertifikat yang berbeda.

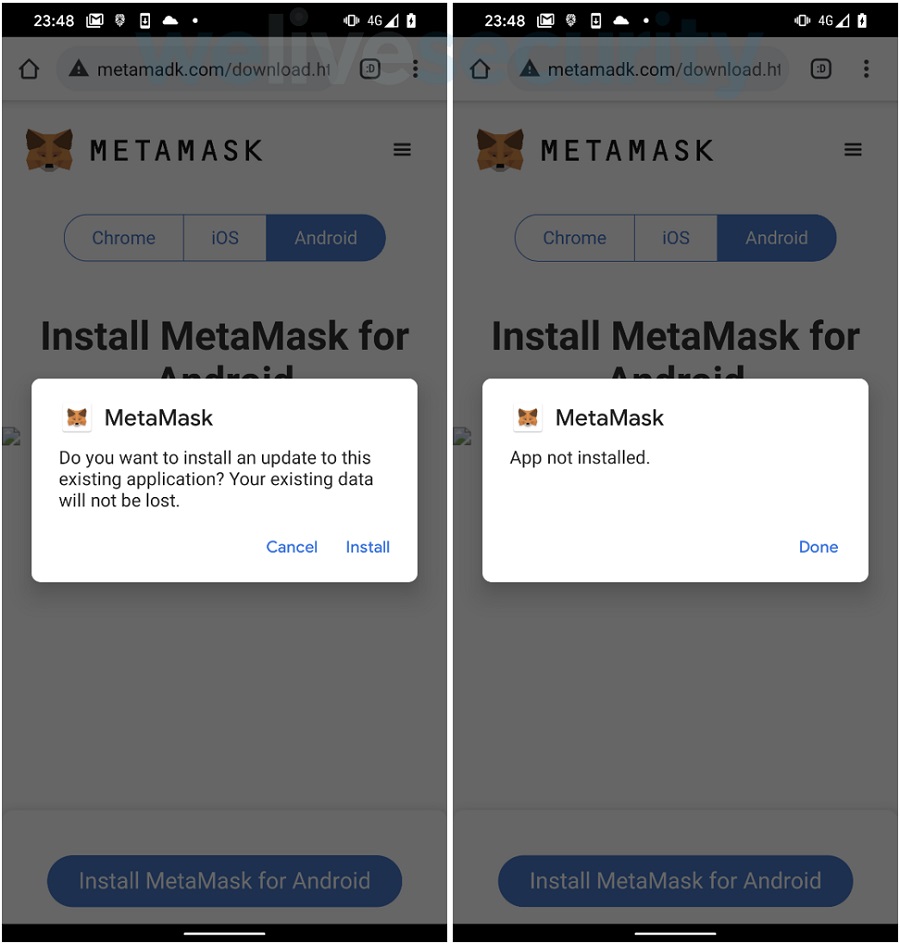

Upaya gagal untuk menginstal dompet berbahaya yang menimpa aplikasi dompet yang sah di Android. | Foto-foto: ESET

“Ini berarti bahwa jika dompet resmi sudah diinstal pada smartphone Android, aplikasi berbahaya tidak dapat menimpanya karena kunci yang digunakan untuk menandatangani aplikasi palsu berbeda dari aplikasi yang sah. Itu adalah model keamanan standar aplikasi Android, di mana versi aplikasi yang tidak asli tidak dapat menggantikan yang asli,” tutur peneliti ESET.

Sementara, di iOS, korban dapat menginstal kedua versi—dari App Store dan situsweb palsu—karena kedua aplikasi tidak berbagi ID file yang sama.

Alur peretasan

Untuk target pengguna Android, ketika pengguna diarahkan pada sitsuweb palsu dan mengunduh aplikasi berhaya, mereka ditampilkan tombol “Get it on Google Play”. Setelah diunduh, aplikas perlu diinstal oleh pengguna secara manual.

Sementara di perangkat iOS, aplikasi memang tak tersedia di App Store. Terpaksa peretas mengarahkan calon korban ke situsweb yang menaruh file aplikasi di luar App Store.

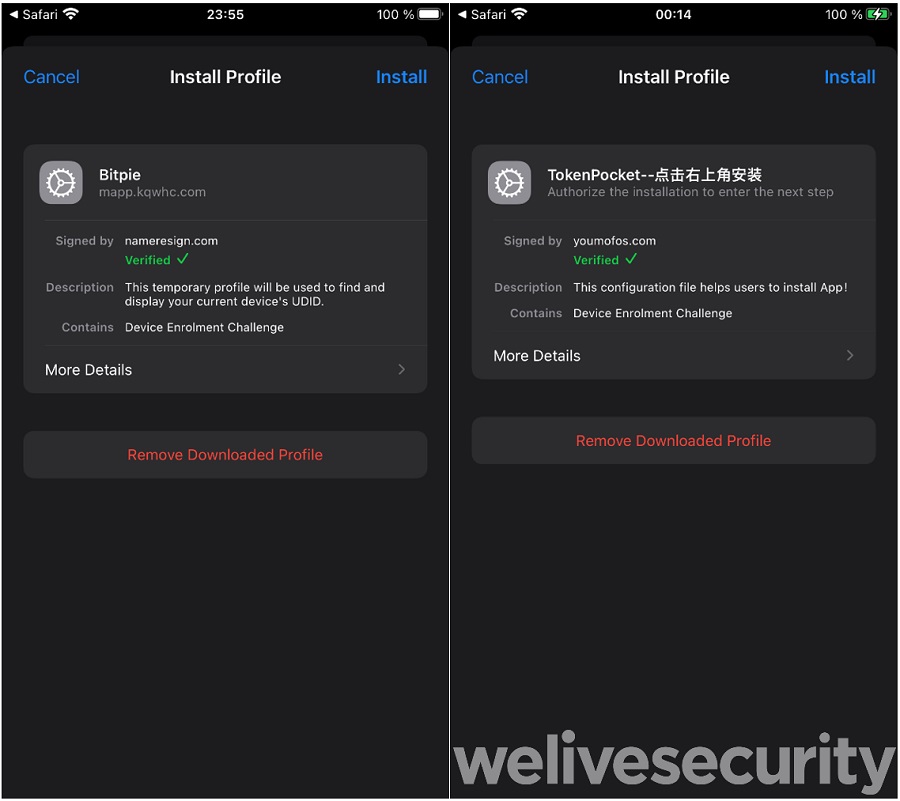

Dompet berbahaya yang diinstal di iOS melalui configuration profile.

Satu hal yang agak rumit ialah penjahat siber harus menyalahgunakan configuration profile di iOS. Sejak iOS 4, Apple mengenalkan fitur ini yang bertujuan untuk memungkinkan administrator jaringan atau sistem menginstal aplikasi khusus di seluruh situsweb tanpa harus mengunggahnya ke dan memverifikasinya melalui prosedur App Store.

Dengan begitu, peretas harus bisa meyakinkan pengguna apakah mengizinkan perangkat menginstal file yang diunduh di luar App Store.

Pencegahan

Untuk menghindari peretasan tersebut, ESET menyarankan agar pengguna tidak mengunduh dan menginstal aplikasi di luar sumber resmi, seperti Google Play Store atau App Store Apple.

Disarankan pula agar pengguna menginstal perangkat antivirus di smartphone guna mendeteksi ancaman dompet palsu (FakeWallet). Untuk perangkat iOS, ESET menyarankan agar pengguna jangan men-jailbreak perangkat, ini bisa menyebabkan mudahnya perangkat terinfeksi malware.

“Sangat hati-hati dalam menerima configuration profile,” saran ESET.

Bagaimana jika seseorang telah menginstal aplikasi dompet palsu?

ESET mengatakan segeralah menghapusnya. Namun, ada perbedaan cara menghapus di Android dan iOS.

Di Android, terlepas dari sumber mana pengguna mengunduh dan mengisntalnya, “Jika ada keraguan tentang keabsahan sumber, kami sarankan menghapus instalan aplikasi. Tak satu pun dari malware tersebut meninggalkan backdoor atau sisa apa pun pada perangkat setelah di-uninsttal,” tutur ESET.

Sementara di iOS, setelah pengguna menghapus instalan aplikasi, masih perlu menghapus configuration profile. Caranya, Settings>General>VPN & Device Management. Di bawah configuration profile, pengguna akan menemukan nama profil yang perlu dihapus, seperti gambar di bawah ini:

Ilustrasi | Foto: freepik.com

Ilustrasi | Foto: freepik.com