Memahami Taktik Phishing BiTB yang Sulit Terdeteksi Awam

Cyberthreat.id – Taktik phishing satu ini tergolong paling sulit terdeteksi oleh mata pengguna internet awam. Namanya “serangan browser-in-the-browser” (BitB attack).

Umumnya serangan phishing ialah mengeksploitasi URL atau domain. Namun, dalam taktik ini penyerang menyimulasikan phishing dalam browser—menampilkan jendela browser di dalam browser untuk menipu domain yang sah.

Skenario serangan ini diuji oleh peneliti keamanan siber dengan moniker “mrd0x” yang pekan lalu mengunggah laporannya di blog pribadinya.

Ia memanfaatkan opsi single sign-on (SSO) pihak ketiga yang disematkan di situsweb.

Ketika mengunjungi sebuah situsweb, misal, Spotify atau Canva, pengguna biasa diberi pilihan “Masuk dengan Google/Facebook/lainnya”. Inilah yang disebut dengan SSO pihak ketiga.

Ketika Anda masuk dengan cara itu, biasanya akan disambut dengan sebuah jendela sembulan (pop-up) untuk menyelesaikan proses autentikasi. Di sinilah, menurut mrd0x, serangan BiTB berjalan; mencoba mereplikasi seluruh desain jendela pop-up menggunakan campuran kode HTML dan CSS.

“Gabungkan desain jendela dengan iframe yang menunjuk ke server berbahaya yang meng-hosting halaman phishing, dan [tampilan yang dihasilkan, red], pada dasarnya itu tak bisa dibedakan [dengan yang asli),” tuturnya.

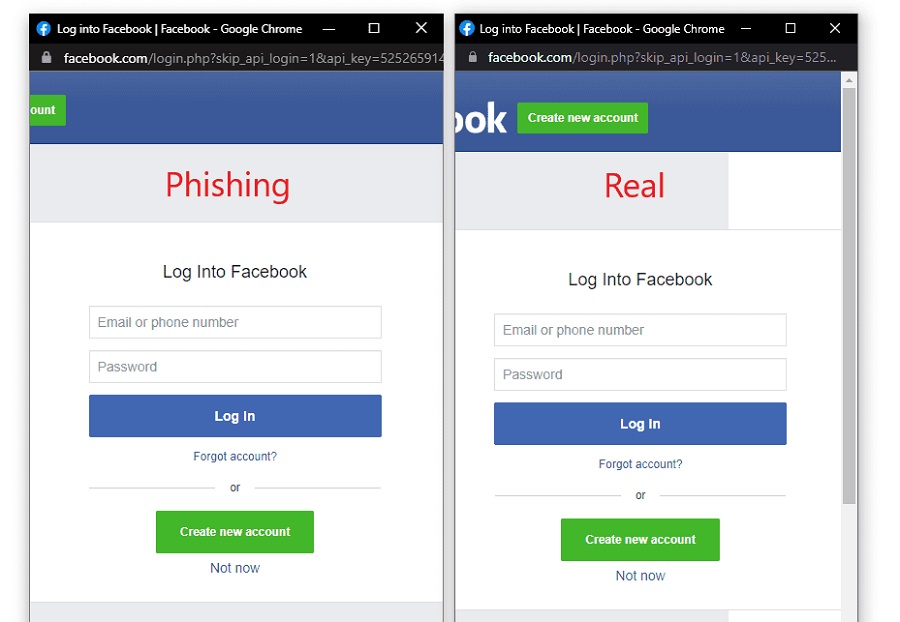

Berikut ini tampilan antara yang palsu dan asli—sulit dibedakan, bukan?

Foto: mrd0x

Dengan teknik ancaman seperti itu, kata mrd0x, sudah sepatutnya pengguna lebih mawas diri.

Memang serangan itu masih perlu taktik rekayasa sosial lain, bahwa peretas harus mengarahkan calon korban mendarat di situsweb peretas agar jendela pop-up ditampilkan.

Begitu mendarat di situsweb milik penyerang, pengguna akan merasa nyaman, lalu mengetikkan kredensial akunnya, karena tampaknya mereka berada di situsweb yang sah karena URL yang dapat dipercaya, tulis peneliti.

Apakah pernah terjadi di alam liar?

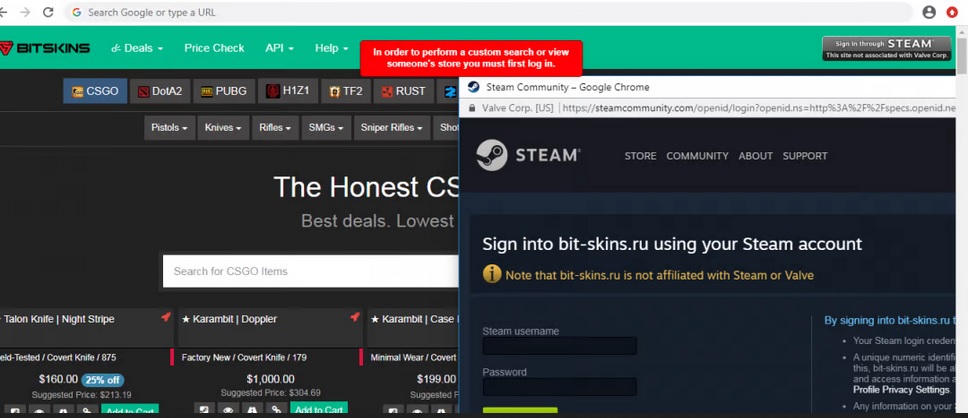

Teknik phishing tersebut pernah diamati oleh perusahaan keamanan siber asal AS, Zscaler, di alam liar. Pada Februari 2020, peneliti menemukan beberapa situsweb palsu game Counter-Strike: Global Offensive yang bertujuan mencuri kredensial akun Steam—platform pasar daring game online

“Situswe-situsweb ini menggunakan teknik phishing tak biasa yang sulit dideteksi. Gelombang serangan terlihat pada Desember 2019, menggunakan jendela pop-up browser palsu untuk login,” tulis Zscaler di blog perusahaan.

Biasanya langkah-langkah yang diambil oleh pengguna untuk mendeteksi situsweb phishing, seperti memeriksa apakah URL itu sah, apakah situsweb menggunakan HTTPS, dan apakah ada jenis homograf dalam domain.

“Dalam hal ini, semuanya terlihat baik-baik saja karena domainnya adalah steamcommunity[.]com yang sah dan menggunakan HTTPS,” tulis peneliti.

“Tapi, ketika kita mencoba menyeret prompt tersebut dari jendela yang sedang dipakai, prompt menghilang di luar tepi jendela karena bukan pop-up browser asli dan dibuat menggunakan HTML di jendela yang sedang dibuka.”

Gambar di bawah ini menunjukkan jendela pop-up browser palsu menghilang di luar tepi:

Dalam kasus yang diteliti oleh peneliti Zscaler terhadap jendela pop-up Steam palsu.

Sementara itu, praktisi keamanan siber Indonesia, Restia Moegiono, juga menyoroti taktik phishing BiTB di akun Instagram-nya (@restiapriw). Restia cukup aktif berbagi tips dan pembelajaran di seputar keamanan siber melaluk akun medsosnya.

Restia mengakui bahwa serangan BiTB sangat sulit terdeteksi bagi pengguna awam. Serangan ini berjalan di peramban Google Chrome baik di sistem operasi MacOS maupun Windows.

“Serangan ini benar-benar tidak bisa dibedakan karena terjadi pada situsweb yang sah,” kata peneliti bersertifikat EC-Council Certified Security Analyst (ECSA) ini kepada Cyberthreat.id, Rabu (23 Maret).

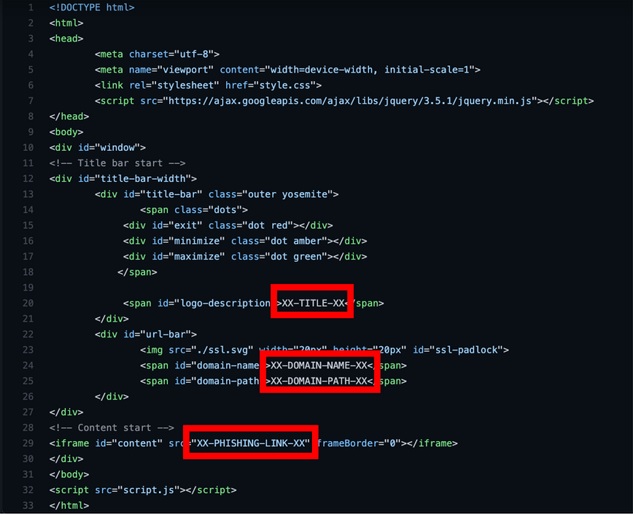

Satu langkah untuk mengecek taktik phishing tersebut ialah melalui index.html. Tentu hanya sebagian pengguna internet yang paham mengecek source code web.

Menurut Restia, peneliti “mrd0x” telah memberikan template yang dipublikasi di Github dan ini yang bisa dipelajari tentang metode serangan BiTB.

Pada setiap template ini terdapat file index.html yang memiliki empat variabel yang harus dimodifikasi :

- XX-TITLE-XX, yaitu judul dari jendela pop-up, seperti "Sign in to your account now”.

- XX-DOMAIN-NAME-XX, yaitu nama domain yang disamarkan, misal, gmail.com.

- XX-DOMAIN-PATH-XX, yaitu URL domain, seperti /auth/google/login.

- XX-PHISHING-LINK-XX, yaitu tautan phishing yang dimasukkan ke dalam iframe, seperti https://example.com.

Lihat gambar di bawah ini:

Bagaimana mengantisipasi serangan ini?

Restia berbagi tips bagi pengguna internet agar jangan sampai menjadi korban pencurian kredensial.

Setidaknyada ada tiga hal yang patut dipegang sebagai dasar keamanan. Pertama, gunakanlah kredensial yang berbeda-beda untuks setiap akun online.

Yang kedua, “Hindari penggunaan SSO,” kata Restia. Ia menyarankan pengggunaan SSO sebaiknya untuk login pada berbagai aplikasi yang diberikan oleh satu penyelenggara sistem elektronik. “Ini supaya tidak perlu login berulang kali, misal, ketika pengguna Google ingin menggunakan Gmail, YouTube, Google Drive, Google Class, dan sebagianya,” ujarnya.

Terakhir, Restia menyarankan agar melakukan verifikasi kode sumber (source code) pada jendela pop-up Windows SSO yang digunakan, yaitu berupa file index.html.[]

Ilustrasi | Foto: freepik.com

Ilustrasi | Foto: freepik.com