Microsoft: Perusahaan Masih Mengabaikan Autentikasi yang Kuat

Cyberthreat.id - Setiap akun Microsoft yang disusupi, hampir semuanya tidak menggunakan otentikasi multi-faktor. Menurut Microsoft, hanya sedikit organisasi yang menggunakannya meskipun opsi itu tersedia.

Dalam laporan terbarunya, Microsoft mengatakan bahwa hanya 22% pelanggan yang menggunakan platform identitas berbasis cloud Azure Active Directory (AAD) yang telah menerapkan "otentikasi identitas yang kuat" pada Desember 2021, yang mencakup otentikasi multi-faktor (MFA) dan solusi tanpa kata sandi, seperti aplikasi Microsoft Authenticator.

MFA adalah salah satu pertahanan terbaik terhadap serangan phishing jarak jauh karena masuk ke akun Office 365 dengan kata sandi yang disusupi mengharuskan penyerang juga memiliki akses fisik ke faktor kedua, seperti ponsel cerdas pemilik akun.

Seperti yang telah disoroti oleh Microsoft sebelumnya, jika Anda mengaktifkan MFA, Anda hampir dijamin terlindungi. Tahun lalu terungkap bahwa 99% akun Microsoft yang disusupi tidak mengaktifkan MFA.

Salah satu kendala teknis potensial adalah bahwa beberapa organisasi masih mengaktifkan "otentikasi dasar" Office 365, yang tidak mendukung MFA. "Otentikasi modern" Microsoft memungkinkan MFA. Microsoft akan menonaktifkan otentikasi dasar secara default pada Oktober 2022.

Laporan terbaru Microsoft yang disebut Sinyal Cyber juga menyoroti skala serangan gencar pada identitas akun. Microsoft mengatakan telah memblokir puluhan miliar upaya phishing dan serangan tebak kata sandi otomatis tahun lalu. Serangan itu berasal dari aktor yang disponsori negara, seperti Nobelium, kelompok di balik serangan rantai pasokan perangkat lunak SolarWinds, dan afiliasi ransomware.

"Dari Januari 2021 hingga Desember 2021, kami telah memblokir lebih dari 25,6 miliar serangan otentikasi brute force Azure AD dan mencegat 35,7 miliar email phishing dengan Microsoft Defender untuk Office 365," catat Vasu Jakkal, wakil presiden perusahaan, Keamanan, Kepatuhan, dan Identitas, dalam posting blog seperti dilaporkan ZDnet.

Namun, jelas, beberapa email dan serangan phishing masih bisa lolos dan itu berarti sekitar 78% pelanggan AAD tanpa autentikasi yang kuat terkena pelanggaran yang hampir tidak ada klien yang mengaktifkan perlindungan tambahan MFA.

Microsoft merekomendasikan untuk mengaktifkan MFA di semua akun pengguna akhir dan memprioritaskannya untuk akun eksekutif, administrator, dan akun istimewa lainnya. []

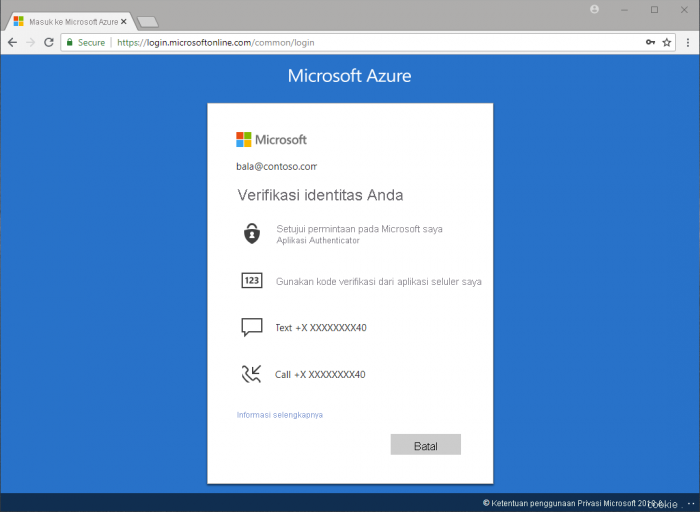

Opsi otentikasi multi faktor untuk verifikasi keabsahan identitas di Microsoft Azure | Microsoft

Opsi otentikasi multi faktor untuk verifikasi keabsahan identitas di Microsoft Azure | Microsoft