Hacker 'Tongkat Musa' Bidik Israel, Tak Tuntut Uang Tebusan

Cyberthreat.id - Sebuah kelompok peretas baru yang menyebut dirinya Moses Staff atau Tongkat Musa baru-baru ini mengklaim bertanggung jawab atas berbagai serangan terhadap organisasi di Israel. Berbeda dengan kelompok peretas lain yang pernah terdeteksi, Tongkat Musa merilis data yang dicuri, mengunci jaringan korban, namun tidak meminta uang tebusan sebagai imbalan untuk memulihkan sistem korban.

Menurut BleepingComputer, kelompok ini telah berulang kali menyebabkan kerusakan pada sistem Israel dalam beberapa bulan terakhir, menyusup ke jaringan dan mengenkripsi file, lalu membocorkan salinan yang dicuri ke publik melalui situs kebocoran data khusus, akun Twitter, dan saluran Telegram.

Kehadiran geng Tongkat Musa ini menarik perhatian para peneliti di Check Point, sebuah perusahaan keamanan siber yang berbasis di Israel.

"Pada September 2021, kelompok peretas Tongkat Musa mulai menargetkan organisasi Israel, bergabung dengan gelombang serangan yang dimulai sekitar setahun lalu oleh kelompok penyerang Pay2Key dan BlackShadow," para peneliti Check Point menjelaskan dalam laporan mereka.

"Sejauh ini motif mereka tampaknya murni karena politik semata," tulis peneliti Check Point.

Tongkat Musa, kata peneliti, tampaknya memanfaatkan celah keamanan pada infrastruktur yang belum ditambal.

Misalnya, geng peretas menargetkan server Microsoft Exchange yang rentan dan telah dieksploitasi selama berbulan-bulan, namun banyak yang belum menerapkan penambalannya, meskipun telah disediakan oleh Microsoft.

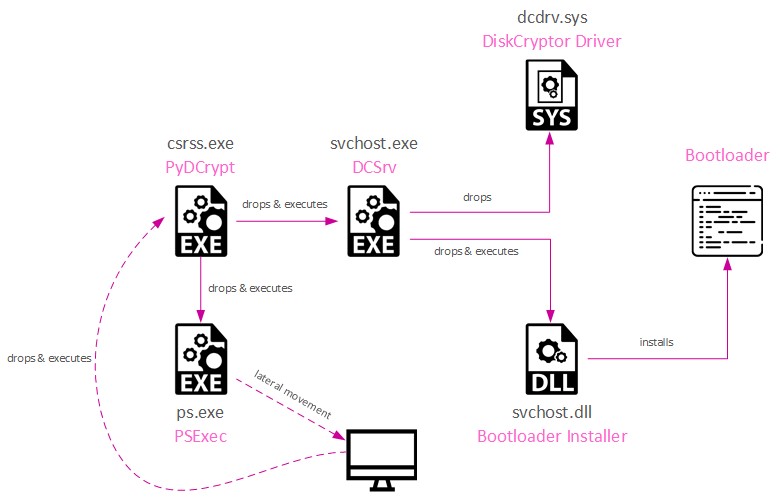

Setelah berhasil menembus sistem, pelaku ancaman bergerak di jaringan dengan bantuan PsExec, WMIC, dan Powershell, sehingga tidak ada backdoor yang digunakan.

Terakhir, mereka menggunakan malware PyDCrypt khusus yang menggunakan DiskCryptor, alat enkripsi disk sumber terbuka yang tersedia di GitHub, untuk mengenkripsi perangkat.

Skema enkripsi lemah

CheckPoint menjelaskan bahwa file terenkripsi dapat dipulihkan dalam keadaan tertentu, karena skema enkripsi menggunakan pembuatan kunci simetris saat mengenkripsi perangkat.

PyDCrypt menghasilkan kunci unik untuk setiap nama host berdasarkan hash MD5. Jika salinan PyDCrypt yang digunakan dalam serangan diambil dan dibalik, fungsi hashing dapat diturunkan.

Ini dimungkinkan dalam banyak kasus di mana penghapusan sendiri ransomware tidak berfungsi atau dinonaktifkan dalam konfigurasi.

Rantai infeks | Sumber: Check Point

Secara umum, Tongkat Musa tidak berusaha keras dalam aspek operasi mereka ini, karena tujuan utama mereka adalah menyebabkan kekacauan dalam operasi Israel dan tidak memastikan bahwa drive terenkripsi tidak dapat dipulihkan.

Grup ini tampaknya memaksimal semua saluran publikasinya seperti media sosial, situs kebocoran data Tor, dan saluran Telegram, untuk mempublikasikan data curian guna memaksimalkan gaung kerusakan.

Sejauh ini, para analis belum dapat mengaitkan Tongkat Musa dengan lokasi geografis tertentu atau apakah mereka adalah kelompok yang disponsori negara.

Namun, salah satu sampel malware yang digunakan dalam serangan Tongkat Musa diunggah ke VirusTotal dari Palestina beberapa bulan sebelum serangan dimulai.

"Meskipun ini bukan indikasi yang kuat, ini mungkin mengkhianati asal-usul penyerang; terkadang mereka menguji alat di layanan publik seperti VirusTotal untuk memastikan mereka cukup tersembunyi," jelas Check Point.

Karena serangan Staff Musa menggunakan kerentanan lama yang tambalannya disediakan oleh vendor perangkat lunak, Check Point menyarankan semua entitas Israel untuk menambal perangkat lunak mereka untuk membantu mencegah pembobolan sistemnya.[]

Ilustrasi

Ilustrasi