Bug Hunter Temukan Celah Serangan Brute Force di Vidio.com

Cyberthreat.id–Sebuah kerentanan ditemukan di situs web layanan streaming video, Vidio.com, yang memungkinkan penyerang mengambil alih akun sepenuhnya melalui serangan brute force.

Kerentanan itu ditemukan oleh peneliti kerentanan (bug hunter) berinisial “Hackbin XYZ” aka “Gh05t666nero” dan diunggah di www.botnet.my.id, sebuah portal literasi keamanan siber.

Menurut peneliti, kerentanan tersebut kategori kritis, tapi Vidio.com tidak mengapresiasi temuan tersebut. Ini yang membuatnya mempublikasikan temuannya tersebut di portal tersebut, padahal dia sedang mengikuti program bug bounty yang diadakan oleh Vidio.com.

“Setelah kami melaporkan temuan kerentanan ini kepada Vidio.com. Mereka meminta kami beberapa hari untuk melakukan review terkait temuan ini, untuk apa? Ya! kami mengikuti program bug bounty yang diadakan oleh mereka,” tulis dia dalam tulisannya yang diunggah pada 15 Juli lalu.

Kerentanan OTP

Menurut peneliti, ketika dirinya meriset di halaman login nomor ponsel Vidi.com, ditemukanlah kejanggalan setelah memasukkan kode OTP (kata sandi sekali pakai) yang salah berkali-kali. Ternyata, server tidak mengembalikan respons, seperti memblokir request/kode yang kedaluwarsa.

Peneliti kemudian memprogram sebuah alat untuk mengeksploitasi kerentanan dengan menggunakan percabangan IF - ELSE (Python) dengan membandingkan string "salah" sebagai invalid dan "profile" sebagai valid.

“Setelah berhasil mendapatkan kode OTP valid, kami memprogram alat untuk menampilkan cookie. Dengan begini kami dapat melewati autentikasi login melalui pengeditan cookie (karena server Vidio.com mematikan kode apabila telah dipakai valid 1x),” tulisnya.

Lalu, bagaimana pengambilalihan akun bisa terjadi? Menurut Hackbin, dalam risetnya, ia memanfaatkan fitur reset password setelah mengubah alamat email milik korban. “Dengan begini kami mendapatkan akses penuh terhadap akun alih-alih melakukan brute force ulang untuk kembali login,” ujarnya.

Perlu diketahui, teknik brute force attack sering dipakai oleh peretas berkaitan pembobolan akun online. Saat melakukan serangan, peretas biasanya telah memiliki “kamus” (dictionary) yang berisi kumpulan password dan username. Daftar kamus ini banyak ditawarkan di forum jual beli data di dark web. Berbekal kamus itulah, peretas akan memaksa menjebol akun online yang ditargetkan.

Sayangnya, menurut Hackbin, temuannya tersebut justru ditolak oleh Vidio.com dengan alasan yang tidak logis. Menurut Vidio.com, kata dia, pada request ke-13, dirinya dianggap memasukkan kode OTP valid pada word list. Dengan begitu, brute force itu dianggap gagal, tutur dia.

Hackbin punya argumen mengapa memasukkan OTP valid ke word list. “Brute force yang berlebihan akan berdampak pada flooding dan akan menguras waktu. Maka dari itu, kami memasukkan OTP yang valid pada word list untuk menghindari hal-hal yang tidak diinginkan,” ujar dia.

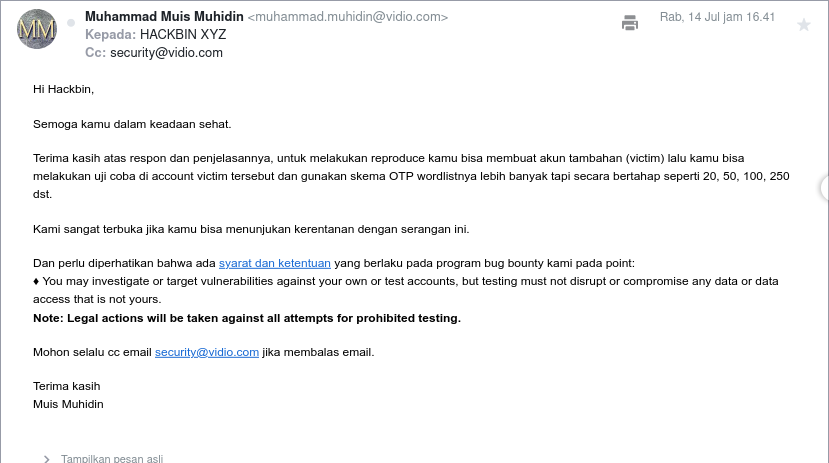

Hackbin pun meminta banding dan diberi kesempatan lagi dengan persyaratan, seperti di bawah ini:

“Ketika kami mencoba menggunakan alat yang kami program dengan susah payah, alat tersebut sudah tidak berfungsi lagi dan ketika kami mencoba melakukan request manual dengan hitungan 12x invalid, 13x valid juga gagal!” kata Hackbin.

Setelah menerima laporan tersebut, menurut dia, Vidio.com meminta untuk menunggu beberapa hari guna melakukan ulasan dan penambalan kerentanan.

Namun, ia menyesalkan bagaimana mungkin mem-brute force ulang setelah Video.com menambal kerentanan tersebut. “Sangat disesalkan atas perlakuan mereka ini!” tuturnya.[]

Vidio.com

Vidio.com