ESET Temukan Malware yang Menyamar Sebagai Clubhouse Versi Android

Cyberthreat.id – Peneliti dari perusahaan keamanan siber, ESET, menemukan sebuah malware yang menyamar sebagai aplikasi Clubhouse di ponsel yang berjalan dengan sistem Android.

Dikutip dari Info Security Magazine, melalui posting blognya, Peneliti malware ESET Lukas Stefanko mengatakan, bahwa pihaknya menemukan malware Trojan bernama Blackrock yang bertujuan untuk mencuri informasi login pengguna untuk berbagai layanan online, dengan menyamar sebagai versi Android dari ClubHouse. Padahal, ClubHouse asli baru tersedia untuk pengguna iOS, belum ada untuk sistem Android.

“Situs webnya terlihat seperti aslinya. Sejujurnya, ini adalah salinan dari situs web Clubhouse yang sah. Namun, setelah pengguna mengeklik 'Dapatkan di Google Play', aplikasi akan diunduh secara otomatis ke perangkat pengguna. Sebaliknya, situs web yang sah akan selalu mengarahkan pengguna ke Google Play, bukannya langsung mengunduh Android Package Kit, atau disingkat APK,” ungkap Stefanko.

Dengan skema penyamaran tersebut, pengguna yang tertipu akan mengunduh aplikasi palsu dari situs web yang memiliki tampilan dan nuansa situs web Clubhouse asli. Setelah diunduh, malware Blackrock akan menginfeksi perangkat dan mencuri detail login untuk 458 layanan online, termasuk Twitter, WhatsApp, Facebook, Amazon, Netflix, Outlook, eBay, Coinbase, Plus500, Aplikasi Tunai, BBVA, dan Lloyds Bank.

Menurut ESET, BlackRock menggunakan serangan overlay untuk mencoba dan mencuri kredensial korban setiap kali salah satu aplikasi yang ditargetkan diluncurkan. Setelah serangan overlay dilakukan, pengguna akan diminta untuk login dan tanpa disadari menyerahkan kredensial mereka kepada operator dibalik serangan tersebut.

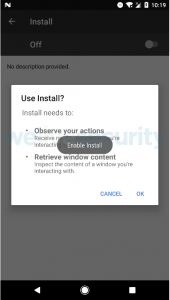

Hal yang mengkhawatirkan adalah malware ini juga dapat mencegat pesan teks, yang berarti otentikasi dua faktor (2FA) sebagai pengamanan tambahan berbasis SMS atau OTP, belum tentu membantu. Selain itu, aplikasi jahat meminta korban untuk mengaktifkan layanan aksesibilitas, yang memungkinkan penjahat siber mengambil kendali perangkat.

“Malware ini mampu mengambil kredensial untuk lebih dari 450 aplikasi dan juga mampu melewati otentikasi dua faktor berbasis SMS (2FA),” kata peneliti ESET.

Sementara itu, CTO di perusahaan keamanan aplikasi Promon, Tom Lysemose Hansen, mengatakan, hanya tinggal menunggu waktu saja sebelum aktor jahat memanfaatkan meningkatnya permintaan Clubhouse untuk merilis aplikasi Android.

Menurut Hansen,ini adalah malware klasik, setelah diunduh ke perangkat, menggunakan sistem overlay untuk mencuri kredensial masuk dari daftar aplikasi yang ditargetkan. Sifat situs web yang meyakinkan dan fakta bahwa malware mampu mencuri kredensial masuk dari lebih dari 450 aplikasi dan melewati otentikasi dua faktor berbasis SMS, membuat hal ini sangat memprihatinkan.

“Pengguna smartphone khususnya pengguna Android, harus waspada terhadap tanda-tanda umum yang menunjukkan bahwa sebuah situs web tidak sah. Ini bisa termasuk tidak aman (jika halaman web dimulai dengan HTTP dan bukan HTTPS) atau jika domain terlihat aneh dalam hal ini adalah .mobi, bukan .com yang digunakan oleh situs web yang sah),” ungkap Hansen.[]

Editor: Yuswardi A. Suud

Ilustrasi Clubhouse

Ilustrasi Clubhouse