Hacker Targetkan Perusahaan Telekomunikasi untuk Curi Informasi 5G, Bikin Situs Huawei Palsu

Cyberthreat.id - Kampanye spionase dunia maya menargetkan perusahaan telekomunikasi di seluruh dunia dengan serangan yang menggunakan unduhan berbahaya dalam upaya mencuri data sensitif - termasuk informasi tentang teknologi 5G - dari korban yang disusupi.

Diungkap oleh peneliti keamanan siber di McAfee, seperti dilansir dari ZDnet, operasi itu menargetkan penyedia telekomunikasi di Asia Tenggara, Eropa, dan Amerika Serikat. Dijuluki Operation Diànxùn, para peneliti mengatakan serangan itu adalah pekerjaan kelompok peretas terkait China, namun bekerja di luar China.

Grup tersebut, juga dikenal sebagai Mustang Panda dan RedDelta, punya riwayat peretasan dan operasi mata-mata yang menargetkan organisasi di seluruh dunia - dan sekarang tampaknya difokuskan pada penyedia telekomunikasi.

Sedikitnya 23 penyelenggara telekomunikasi dicurigai menjadi sasaran sebagai bagian dari kampanye yang telah aktif setidaknya sejak Agustus 2020 itu. Belum terungkap berapa banyak target yang berhasil dibobol peretas.

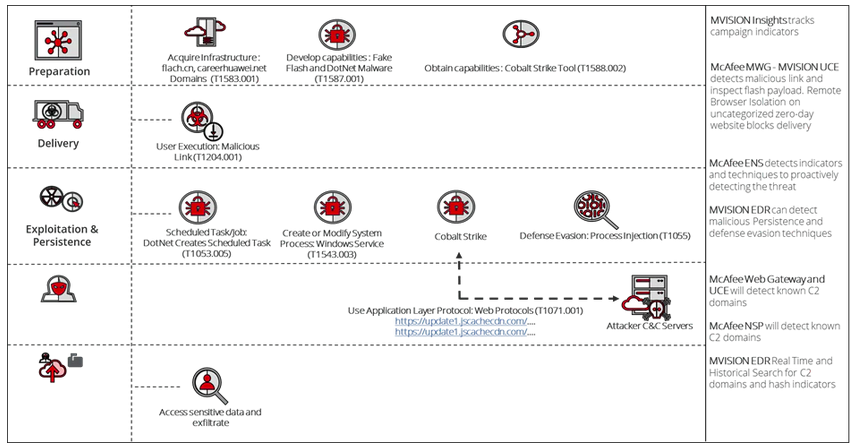

Meskipun cara awal infeksi belum diidentifikasi, diketahui bahwa korban diarahkan ke domain phishing berbahaya di bawah kendali penyerang yang digunakan untuk mengirimkan malware ke korban.

Menurut peneliti, halaman web berbahaya itu dibuat seolah sebagai situs karier Huawei, yang dirancang agar terlihat tidak bisa dibedakan dari aslinya. Para peneliti menekankan bahwa Huawei sendiri tidak terlibat dalam kampanye spionase dunia maya.

Ketika pengguna mengunjungi situs palsu, itu mengirimkan aplikasi Flash berbahaya yang digunakan untuk menjatuhkan pintu belakang Cobalt Strike ke mesin yang mengunjungi, yang memungkinkan peretas mengumpulkan dan mencuri informasi sensitif.

Serangan itu tampaknya dirancang khusus untuk menargetkan mereka yang memiliki pengetahuan tentang 5G dan mencuri informasi sensitif atau rahasia terkait dengan teknologi tersebut.

Para peneliti telah mengaitkan Operation Diànxùn dengan operasi peretasan sebelumnya oleh kelompok China karena serangan dan malware yang disebarkan menggunakan taktik, teknik, dan prosedur (TTP) serupa dengan kampanye sebelumnya yang secara terbuka dikaitkan dengan grup tersebut.

Analisis serangan menunjukkan bahwa kampanye tersebut masih secara aktif berupaya menargetkan sktor telekomunikasi.

"Kami yakin operasinya masih berlangsung. Kami melihat aktivitas baru minggu lalu dengan TTP yang sama, yang berarti aktor dan operasi itu masih berjalan," kata Thomas Roccia, peneliti keamanan di tim intelijen strategis penelitian ancaman lanjutan McAfee.

Dengan domain jahat yang memainkan peran penting dalam kampanye ini, salah satu cara untuk membantu melindungi dari serangan adalah dengan melatih staf agar dapat mengenali jika domain tersebut mengarahkan pengunjung ke situs web palsu atau jahat.

Punya strategi yang kuat untuk menerapkan pembaruan dan tambalan keamanan secara tepat waktu juga dapat membantu melindungi jaringan dari serangan dunia maya, karena jaringan dengan pembaruan terkini yang diterapkan lebih kuat dalam hal mencegah peretas mengeksploitasi kerentanan. []

Ilustrasi via Kompas.com

Ilustrasi via Kompas.com