Peretas Bisa Dapatkan SMS OTP Anda Hanya dengan Membayar Rp200 Ribuan

Cyberthreat.id - Kebanyakan penyedia layanan digital hingga perbankan mengirim kode One-time-Password (OTP) atau kata sandi sekali pakai lewat SMS untuk masuk ke sebuah akun atau memverifikasi sebuah transaksi. Pendek kata, di era digital, SMS OTP adalah kunci mengamankan semua layanan digital yang Anda punya.

Namun, sebuah perusahaan layanan manajemen pesan teks yang ditujukan untuk bisnis, Sakari, diam-diam bisa meneruskan isi SMS seseorang ke peretas, yang berarti memberi akses ke peretas untuk mendapatkan SMS OTP atau verifikasi yang dikirim oleh layanan online lewat SMS.

Temuan itu diungkap oleh wartawan Motherboard, Joseph Cox, setelah bekerja sama dengan seorang hacker untuk menguji sistem yang digunakan oleh Sakari dalam layanan manajemen SMS mereka.

Hasilnya, dengan membayar senilai US$16 (setara Rp230 ribu), seorang hacker bisa mendapatkan seluruh isi SMS wartawan Motherboard itu hanya dengan mendaftarkan nomor teleponnya di layanan Sakari tanpa diketahui oleh pemilik nomor sebenarnya. Pembajak bahkan bisa membalas pesan atas nama pemilik nomor seluler.

Setelah menguasai pesan SMS-nya, dalam pengujian itu, peretas dapat membajak akun WhatsApp, Bumble dan Posmates.

Sejumlah perusahaan lain yang menyediakan layanan pengalihan SMS mengatakan kepada Motherboard bahwa mereka pernah melihat serangan semacam ini sebelumnya.

Saat dikonfirmasi, Sakari mengatakan itu adalah kesalahan yang tidak disengaja. Perusahaan mengatakan telah memperbaiki kesalahan itu untuk mencegah hal serupa terulang lagi.

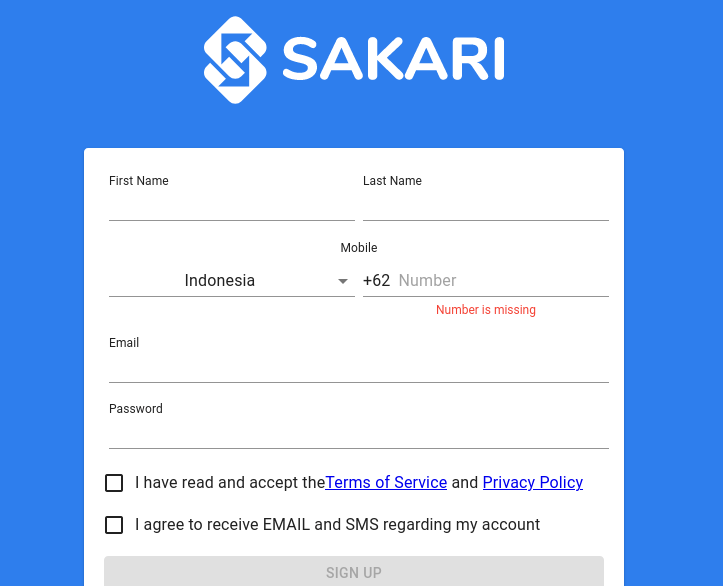

Di situs resminya, Sakari menawarkan layanan pesan teks berbasis cloud. Layanan ini ditawarkan ke banyak negara, termasuk Indonesia. Biaya langganan per bulannya antara US$ 4 - 20.

"Sakari adalah layanan pesan teks bisnis yang memungkinkan perusahaan bisnis mengirimkan SMS pengingat, alert, konfirmasi, dan kampanye pemasaran," tulis Sakari.

Saat seseorang mendaftar, Sakari akan meminta memasukkan nomor telepon. Tanpa perlu melakukan upaya tambahan apa pun, seseorang dapat memasukkan nomor orang lain untuk mendapatkan pesan SMS dari nomor target.

Namun, ternyata itu tidak hanya dilakukan Sakari, beberapa perusahaan lain juga melakukannya. Tampaknya selama ini tidak ada yang meminta pertanggung jawaban dari perusahaan.

Biasanya, upaya mendapatkan SMS OTP dilakukan dengan membajak nomor ponsel milik orang lain. Dalam sejumlah kasus, pelaku mendatangi kantor operator seluler dan berpura-pura menjadi pemilik nomor yang ditargetkan. Dengan alasan kartunya rusak atau hilang, pelaku bisa mendapatkan kloningan nomor milik target. Namun, metode ini akan membuat nomor yang dipegang pemilik aslinya tidak aktif atau terganggu.

Sementara dalam kasus Sakari, semua SMS yang masuk dapat dibaca peretas tanpa diketahui si pemilik, dan kartu yang dipegang si pemilik aslinya tetap aktif, hanya SMS-nya saja yang dialihkan.

Merespon temuan itu, Komisi Komunikasi Federal AS (FCC) mengatakan,"Jika benar, laporan tentang kerentanan ponsel cerdas yang baru ditemukan ini mengkhawatirkan. Konsumen mengandalkan ponsel cerdas mereka untuk lebih banyak aktivitas dan data sensitif daripada sebelumnya. Kami perlu lebih memahami potensi kerentanan ini dan memastikan kami mengambil langkah yang tepat untuk melindungi dan mendidik konsumen."

Senator Mark Warner mengatakan pembuat kebijakan sering kali luput mengevaluasi bagaimana penyedia jasa di sektor nirkabel terkadang turut memfasilitasi kejahatan dunia maya, dan terlibat dalam pelecehan dan penyalahgunaan.

"Kami melihat berulang kali bahwa teknologi tidak dievaluasi karena kerentanannya terhadap penyalahgunaan dan eksploitasi oleh aktor jahat. Laporan baru ini menimbulkan kekhawatiran serius tentang sejauh mana industri nirkabel telah memprioritaskan vektor ini untuk penipuan, penyalahgunaan, dan kejahatan dunia maya," kata Mark.[]

Ilustrasi via euractiv.com

Ilustrasi via euractiv.com