CrowdStrike Ungkap Bagaimana Penjahat Siber Saling Bekerja Sama

Cyberthreat.id - Laporan keamanan siber sering menggambarkan kelompok penjahat dibalik operasi malware atau peretasan seolah bekerja sendiri-sendiri. Namun, temuan perusahaan keamanan siber CrowdStrike baru-baru ini menggambarkan adanya keterkaitan antara mereka.

Hubungan ini dijelaskan dalam laporan terbaru CrowdStrike berjudul "2021 Global Threat Report". Laporan ini menjelaskan bagaimana kelompok peretas memiliki rantai pasokan yang kompleks, seperti halnya perusahaan perangkat lunak resmi yang memiliki hubungan dengan pihak ketiga lainnya.

Dengan kata lain, peretas tak hanya memanfaatkan kemampuannya saja tetapi juga memakai kemampuan para kelompok peretas lainnya untuk memperoleh akses ke teknologi penting dalam operasi mereka, atau memaksimalkan keuntungannya.

Laporan CrowdStrike menyebutkan mereka bekerja sama setidaknya dalam tiga hal: layanan, distribusi, dan monetisasi.

Layanan

Crowdstrike menyebut ada 14 layanan yang disediakan kelompok peretas yang bisa dimanfaatkan peretas lainnya, seperti dilansir dari ZDnet, Minggu (28 Februari 2021):

- Akses broker. Dalam hal ini, peretas hanya sebatas melanggar jaringan perusahaan kemudian menawarkan atau menjual akses jaringan internal perusahaan itu ke geng peretas lainnya.

- Alat serangan Distributed Denial of Services (DDoS). Peretas dalam hal ini menyediakan penyewaan alat DDoS. Akses ke alat itu disediakan di panel berbasis web yang bisa digunakan siapapun (yang menyewa) untuk meluncurkan serangan DDoS terhadap targetnya.

- Anonimitas dan enkripsi. Peretas menjual akses ke proxy pribadi dan jaringan virtual pribadi (VPN) yang dapat dipergunakan kelompok peretas lain menyembunyikan lokasi dan asal serangannya.

- Kit phising. Peretas membuat perlengkapan phising serta memelihara itu. Kit phising ini bisa digunakan peretas lain untuk mengotomatiskan serangan phishing dan sebagai alat mengumpulkan kredensial korbannya.

- Perangkat keras. Peretas tak hanya menyediakan perangkat lunak, tetapi ada juga perangkat keras yang dibuat khusus, seperti alat skimmer ATM, perangkat untuk melakukan penyadapan jaringan (sniffing), dan banyak lagi.

- Ransomware-as-a-services (RaaS). Peretas menjual akses ke strain ransomware atau panel berbasis web tempat geng lain dapat membuat ransomware mofidikasi mereka sendiri. Peretas lainnya pun dapat memanfaatkan layanan RaaS ini untuk mendistribusikan ransomware.

- Crime-as-a-Service. Ini mirip dengan RaaS tetapi bentuknya bukan hanya ransomware, tetapi peretas menyajikan akses ke trojan perbankan atau bentuk malware lainnya.

- Loader atau pemuat dikenal juga sebagai pemasangan bot. Peretas ini menginfeksi komputer, ponsel cerdas, dan server dengan perangkat lunak perusak buatan mereka sendiri. Perangkat lunak inilah yang dapat mengunduh perangkat lunak perusak lainnya. Peretas menawarkan untuk "memuat/memasang" perangkat lunak perusak grup lain di sistem yang sama, sehingga grup lain dapat memonetisasinya melalui ransomware, trojan perbankan, pencuri informasi, dan lainnya.

- Counter layanan/pemeriksa antivirus. Seperti diketahui perangkat lunak antivirus dapat mendeteksi adanya malware di suatu sistem. Karena ingin menghindari antivirus, peretas menyediakan portal web pribadi tempat pengembang malware dapat mengunggah sampel mereka dan mengujinya apakah malware mereka dapat melewati sistem antivirus.

- Layanan pengemasan malware. Mereka menawarkan alat berbasis web atau desktop yang dapat digunakan pengembang malware untuk mengacak kode jenis malware mereka dan mempersulit pendeteksian oleh perangkat lunak antivirus.

- Layanan pengujian kartu kredit/debit. Peretas menawarkan alat yang dapat digunakan peretas lain untuk menguji apakah data kartu kredit atau debit yang dicurinya masih valid.

- Kit Webinject. Alat ini disediakan oleh peretas untuk peretas lainnya untuk digunakan bersamaan dengan trojan perbankan. Karena alat ini memungkinkan kelompok peretas trojan perbankan memasukkan kode berbahaya ke dalam peramban web korban saat mereka mengunjungi situs e-banking atau lainnya.

- Hosting & infrastruktur. Peretas menyediakan tempat hosting web pribadi yang khusus diperuntukkan untuk para pelaku kejahatan.

- Merekrut untuk tujuan kriminal. Peretas dalam hal ini tidak menyediakan alat untuk menyerang tetapi menyediakan sumber daya manusianya (SDM) yang akan membantu peretasan atau jalannya operasi. Grup ini secara khusus merekrut, menyuap, atau mengelabui warga negara yang sebenarnya tidak jahat untuk berpartisipasi dalam operasi kejahatan siber.

Distribusi

Sementara, untuk pendistribusiannya Crowdstrike membaginya dalam empat kelompok:

- Grup peretas yang khusus menjalankan kampanye spam di jejaring sosial atau aplikasi perpesanan instan.

- Grup yang mengkhususkan diri dalam distribusi spam email.

- Grup yang mengembangkan dan menjual kit eksploit (cara untuk secara otomatis dan diam-diam mengeksploitasi kerentanan pada mesin korban saat menjelajahi web)

- Grup yang membeli lalu lintas dari situs yang diretas dan mendistribusikannya ke laman web berbahaya yang biasanya menghosting alat eksploitasi, phising hingga penipuan lainnya.

Monetisasi

Crowdstrike mengkategorikan layanan monetisasi sebagai berikut:

- Layanan money mule. Grup peretas menawarkan untuk datang secara fisik dan mengambil uang dari ATM yang telah diretas, kemudian mendapatkan uang di rekening mereka dan kemudian dialihkan ke peretas, atau layanan pencucian uang pilihan mereka atau penipuan pengiriman ulang.

- Pencucian uang. Grup peretas mengoperasikan jaringan perusahaan tempat mereka memindahkan dana dari rekening bank yang diretas, pembayaran tunai ATM, atau pencurian mata uang kripto. Beberapa layanan pencucian uang juga beroperasi di web gelap.

- Penipuan dengan skema pengiriman ulang. Grup peretas mengambil dana curian, lalu memakainya untuk membeli produk dan mengirimkan ke negara lain. Produk yang dibeli biasanya barang mewah seperti mobil, elektronik, atau perhiasan. Intinya, peretas melakukannya dengan cara setelah paket dalam perjalanan penipu masuk untuk mengubah alamat pengiriman dan mengarahkannya ke alamat mereka sendiri, ini berbekal akun korban yang telah diretas sebelumnya.

- Toko yang menjual dump data. Peretas menjual data dari perusahaan yang diretas melalui situs web khusus dan saluran media sosial.

- Pembayaran tebusan & pemerasan. Grup peretas ini mengkhususkan diri dalam memeras korban, dan yang dapat disewa oleh geng lain yang memiliki data curian.

- Pengumpulan dan penjualan informasi kartu pembayaran. Ini juga disebut sebagai toko carding, tempat grup kejahatan siber berkumpul menjual data kartu pembayaran curiannya.

- Layanan mata uang kripto (cryptocurrency). Suatu bentuk pencucian uang, layanan ini menawarkan kepada peretas untuk menghilangkan jejak dana yang telah dicurinya.

- Transfer kawat. Kelompok peretas ini mengkhususkan diri dalam melakukan aksi kejahatan Business Email Compromise (BEC), yakni mengarahkan korban mentransfer ke rekening perbankan buatan penjahat, bukan rekening asli tempat seharusnya korban membayarkan tagihan atau pembeliannya.

Saat ini hampir tidak mungkin melacak semua koneksi antara penyedia layanan, distribusi, dan monetisasi yang dilakukan. Itu lantaran mereka meggunakan saluran komunikasi yang terenkripsi.

Namun, khusus untuk serangan malware, ada beberapa tanda-tanda yang dapat disimpulkan bahwa peretas bekerja sama. Misalnya saja, malware Emotet mengunduh malware TrickBot. Kedua peretas ini bekerja sama sebagai bagian dari mekanisme layanan loader, yang disediakan oleh peretas Emotet untuk geng TrickBot.

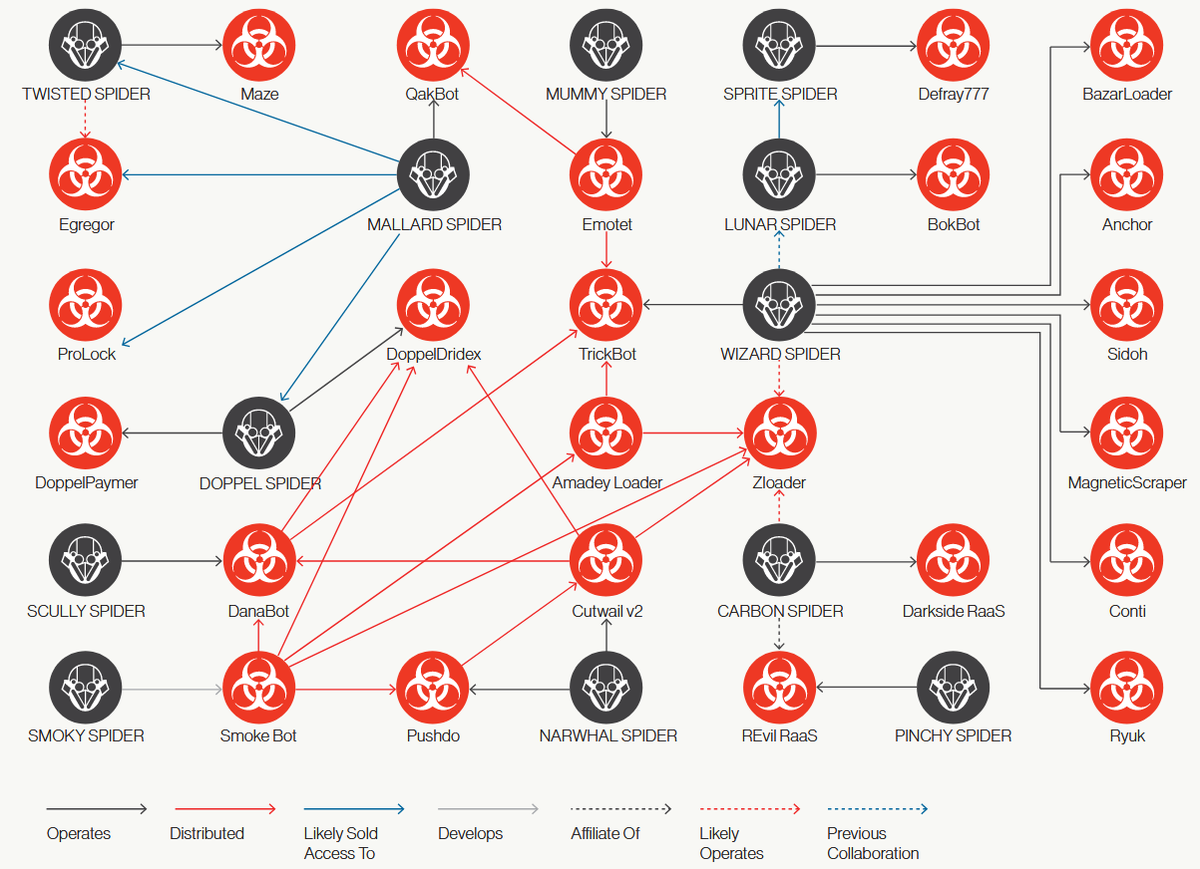

Crowdstrike mencoba menyertakan koneksi dari para peretas malware ini dalam laporannya yang dirilis Senin (22 Februari 2021). Crowdstrike menggunakan kata grup e-crime sebagai definisi peretas saling bekerja sama dengan peretas lainnya.

Salah satu contoh yang disebut Crowdstrike yakni Trickbot, malware perbankan menjalankan operasi ransomware bertarget menggunakan Ryuk, lalu ransomware Conti sejak Mei 2020. Crowdstrike menamakan operasi kerja sama ini sebagai Wizard Spider dengan kepemimpinan Trickbot, yang aktif menyerang industri kesehatan sepanjang 2020.

Adapun jaringan-jaringan lain para peretas bekerja sama yakni Twisted Spider yang dioperasikan oleh Maze, dan sepertinya dioperasikan atau bekerja sama dengan Egregor.

Ada pula Scully Spider yang dioperasikan oleh DanaBot, yang digunakan peretas menyebarkan DoppelDridex, juga TrickBot. Selain itu, ada jaringan lain seperti Mallard Spider (dioperasikan QakBot), Mummy Spider (Emotet), Sprite Spider (Defray777), Lunar Spider (dikembangkan BokBot), Carbon Spider (dikembangkan Darkside RaaS), Pinchy Spider (REvil RaaS), Narwhal Spider (dikembangkan Pusdho, dioperasikan Cutwail v2), Doppel Spider (dioperasikan DoppelPaymer), dan Smoky Spider (dikembangkan Smoke Bot).

Selengkapnya bisa dilihat dari gambar di bawah ini:

Dari gambar di atas memperlihatkan bagaimana kelompok melaksanakan intrusinya dalam bekerja sama memainkan perannya masing-masing.

Dalam laporan terpisah bulan lalu, Chainalysis menilai lembaga penegak hukum kemungkinan besar akan mencapai hasil yang lebih baik untuk menghentikan operasi kejahatan siber dengan menargetkan pemasok layanan bersama ini. Karena jika pemasoknya diganggu, maka aktivitas beberapa kelompok kejahatan siber juga ikut terganggu. []

Editor: Yuswardi A. Suud

Ilustrasi

Ilustrasi